- SĐT liên hệ: (+84) 926 397 972 | (+84) 333 371 116

Chương 1. Tổng quan về mã độc: chương này giới thiệu những vấn đề cơ bản nhất về mã độc và vai trò của việc phân tích mã độc. Chương 2. Cơ chế hoạt động của mã độc: chương này mô tả khái quát về cấu trúc file PE của Windows; các hình thức tấn công, hành vi của mã độc và xu hướng phát triển của mã độc. Chương 3. Phương pháp phân tích động trong phát hiện mã độc trên môi trường Sandbox: chương này mô tả các bước trong quá trình phân tích mã độc và tìm hiểu về Sandbox. Chương 4. Triển khai thực nghiệm

- DOWNLOAD NGAY

- Lưu bài

DevLH

- 1279 10

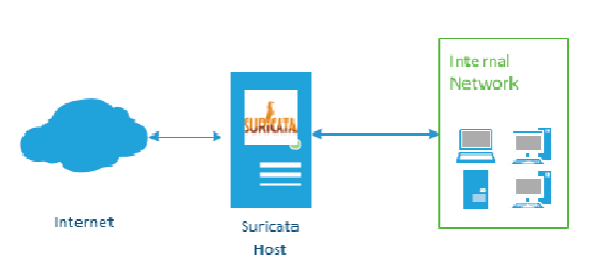

Đồ án gồm có 4 chương: Chương 1: Tổng quan Chương 2: Cơ sở lý thuyết Phần này sẽ giới thiệu cụ thể về Suricata, nhu cầu của ứng dụng này trong hiện tại, chức năng của Suricata, phân tích chi tiết cấu trúc một luật trong Suricata, những ưu và nhược điểm của Suricata, kiến trúc xử lý và phân tích giá trị từng thành của mỗi quá trình. Chương 3: Kết quả thực nghiệm Phân tích một số dạng tấn công và thiết lập các luật tương ứng. Thiết lập một số luật cơ bản và thực nghiệm trên Suricata. Chương 4: Kết luận

- DOWNLOAD NGAY

- Lưu bài

admindev

admindev- 1298 2

🌐 Snort là một công cụ phát hiện xâm nhập nguồn mở (NIDS) phổ biến và mạnh mẽ, được sử dụng rộng rãi trong nhiều doanh nghiệp và tổ chức. Với khả năng phân tích lưu lượng mạng, phát hiện các hoạt động bất thường và đưa ra cảnh báo kịp thời, Snort đóng vai trò quan trọng trong việc bảo vệ hệ thống mạng khỏi các cuộc tấn công mạng.

- DOWNLOAD NGAY

- Lưu bài

admindev

admindev- 638 2

Đồ án này trình bày về Hệ thống phát hiện cảnh báo nguy cơ tấn công mạng và tìm hiểu công cụ phát hiện cảnh báo nguy cơ tấn công mạng mã nguồn mở SNORT. Nội dung của đồ án bao gồm: - Chương 1: Tìm hiểu tổng quan giám sát an ninh mạng. - Chương 2: Tìm hiểu hệ thống phát hiện và chống xâm nhập mạng. - Chương 3: Ứng dụng phần mềm mã nguồn mở SNORT trong phát hiện xâm nhập mạng.

- DOWNLOAD NGAY

- Lưu bài

DevNet25

- 284 1

Trong phần này, đồ án sẽ tiến hành xây dựng mô phỏng một hệ thống mạng sử dụng Kaspersky Security hoàn chỉnh để triển khai các giải pháp đã trình bày ở phần trước. Do còn nhiều hạn chế nên không thể triển khai được toàn bộ tất cả các giải pháp đã đề ra. Đồ án lựa chọn Kaspersky Security Center để triển khai vì đây là một phần mềm được sử dụng phổ biến nhất hiện nay, phần mềm này tập trung vào thu thập, chuẩn hóa và phân tích log với vấn đề an toàn và bảo mật.

- DOWNLOAD NGAY

- Lưu bài

SEO_Hieu

- 498 1

Xây dựng bộ lọc WEB có thể tự động phát hiện các Website cần truy cập có nội dung khiêu dậm dựa trên URL và TEXT CONTENT của Website.

- DOWNLOAD NGAY

- Lưu bài

thinhvu434

thinhvu434- 325 1

Nội dung nghiên cứu - Đề xuất thuật toán tăng độ chính xác phát hiện các điểm ảnh dị thường của thuật toán KDE bằng cách giảm tỷ lệ dương tính giả (gọi tắt là thuật toán IKDE). - Đề xuất thuật toán tăng tốc độ tính toán của thuật toán IKDE bằng cách sử dụng kỹ thuật nhóm điểm ảnh, sắp xếp điểm ảnh, áp dụng cây kd-tree và tính toán hàm mật độ xác suất đa luồng trên CPU hoặc song song trên GPU. ˆ Cài đặt, thực nghiệm nhằm kiểm chứng tính đúng đắn của các thuật toán đã đề xuất.

- DOWNLOAD NGAY

- Lưu bài

DevNet27

DevNet27- 269 0

Phát hiện khuôn mặt là một phần trong lĩnh vực xử lý ảnh, là một vấn đề cơ bản trong ngành học thị giác máy. Đây là một trong những giai đoạn của hệ thống nhận dạng mặt người cùng với nhiều ứng dụng rộng rãi và phổ biến khác như chỉ số hóa nội dung trong ảnh, hệ thống giám sát, hội thảo truyền hình, phát hiện khuôn mặt đã và đang dành được sự quan tâm nghiên cứu của nhiều người trong suốt hai thập kỷ qua.

- DOWNLOAD NGAY

- Lưu bài

DevJava22

DevJava22- 228 0

Chương 1. Tổng quan về đồ thị mạng xã hội và bài toán phát hiện cấu trúc cộng đồng trên đồ thị mạng xã hội Chương 2. Phát hiện cấu trúc cộng đồng rời nhau trên đồ thị mạng xã hội Chương 3. Phát hiện cấu trúc cộng đồng chồng chéo trên đồ thị mạng xã hội

- DOWNLOAD NGAY

- Lưu bài

DevJava22

DevJava22- 419 0

Thu thập các URL và TEXT CONTENT của các Website có nội dung khiêu dâm và không khiêu dâm để tạo bộ dữ liệu các token từ đã được huấn luyện để phục vụ cho việc phân loại các Website có nội dung khiêu dâm và không khiêu dâm. Nghiên cứu cách khai phá URL và TEXT CONTENT của Website từ đó đề xuất mô hình lọc các Website có nội dung khiêu dâm dựa trên URL và TEXT CONTENT. Cài đặt bộ lọc Website hiện thực hóa vấn đề nghiên cứu.

- DOWNLOAD NGAY

- Lưu bài

admindev

admindev- 115 0

Chương 1: Tìm hiểu về hệ quản trị cơ sở dữ liệu Oracle Chương này trình bày một cách tổng quan về lịch sử ra đời, kiến trúc của hệ quản trị cơ sở dữ liệu Oracle. Chương 2: Tổng quan về điều tra số và điều tra cơ sở dữ liệu Chương này trình bày tổng quan về điều tra số: khái niệm, mục đích, ứng dụng và quy trình điều tra số; giá trị pháp lý của các bằng chứng số trong việc điều tra tội phạm. Chương 3: Thực nghiệm điều tra số trên hệ quản trị cơ sở dữ liệu Oracle

- DOWNLOAD NGAY

- Lưu bài

DevLH

- 460 0

Học máy (machine learning) là một lĩnh vực của trí tuệ nhân tạo liên quan đến việc nghiên cứu và xây dựng các kĩ thuật cho phép các hệ thống “học” tự động từ dữ liệu để giải quyết những vấn đề cụ thể. Ví dụ như các máy có thể “học” cách phân loại thư điện tử xem có phải thư rác (spam) hay không và tự động xếp thư vào thư mục tương ứng. Trong học máy, có nhiều thuật toán được áp dụng cho việc “học” của hệ thống như: Linear Regression (Hồi quy tuyến tính), Logistic Regression (Hồi quy logistic),...

- DOWNLOAD NGAY

- Lưu bài

DevLH

- 375 0

Hiển thị 1-12 / 19 bản ghi