- SĐT liên hệ: (+84) 926 397 972 | (+84) 333 371 116

[PE2024548] Hệ Thống Máy Ảo: Giải Pháp Phát Hiện và Phản Ứng Sự Cố ATTT Cho Thiết Bị Đầu Cuối - S.O.C -43%

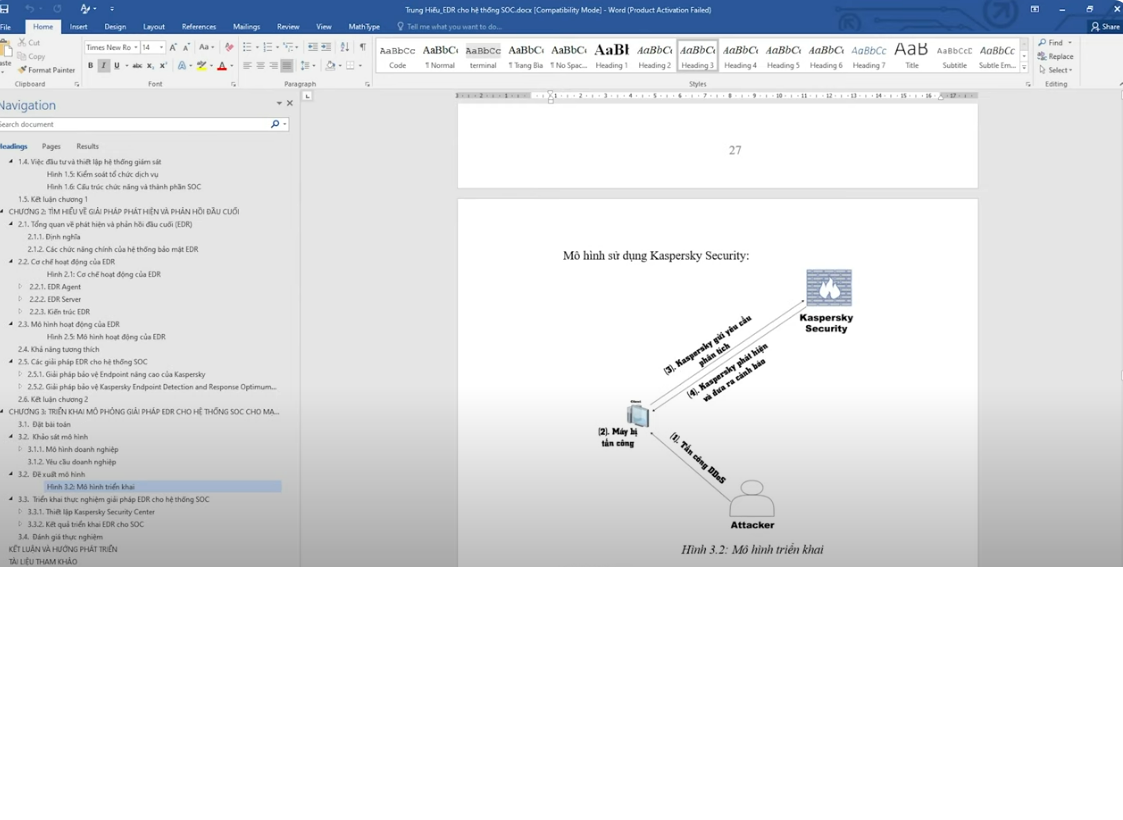

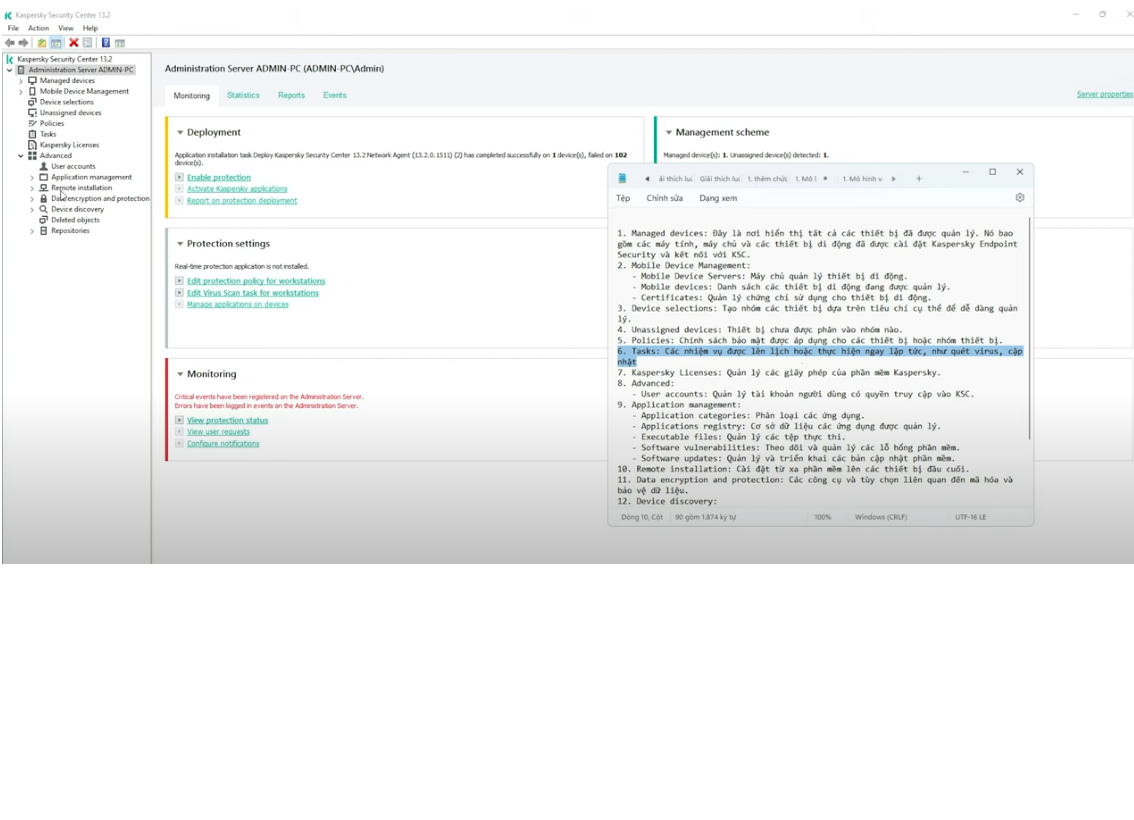

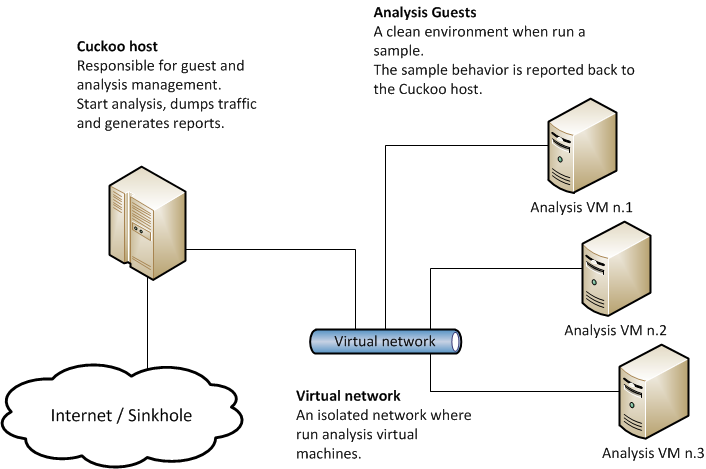

Upload bởi:Trong phần này, đồ án sẽ tiến hành xây dựng mô phỏng một hệ thống mạng sử dụng Kaspersky Security hoàn chỉnh để triển khai các giải pháp đã trình bày ở phần trước. Do còn nhiều hạn chế nên không thể triển khai được toàn bộ tất cả các giải pháp đã đề ra. Đồ án lựa chọn Kaspersky Security Center để triển khai vì đây là một phần mềm được sử dụng phổ biến nhất hiện nay, phần mềm này tập trung vào thu thập, chuẩn hóa và phân tích log với vấn đề an toàn và bảo mật.

-

Chức năng đầy đủ và giống demo 100%

-

Hỗ trợ lắp đặt nếu cần

-

Hỗ trợ trả lời người mua sau khi tải

Triển khai giải pháp EDR (Endpoint Detection and Response) cho hệ thống SOC (Security Operations Center), bạn có thể thực hiện các bước sau:

- Đánh giá nhu cầu: Xác định các yêu cầu bảo mật và mục tiêu của tổ chức.

- Chọn giải pháp EDR: Lựa chọn phần mềm EDR phù hợp với yêu cầu và quy mô của hệ thống.

- Triển khai phần mềm: Cài đặt EDR trên các endpoint, đảm bảo cấu hình chính xác để thu thập dữ liệu.

- Tích hợp với SOC: Kết nối EDR với hệ thống SIEM của SOC để tối ưu hóa việc phân tích và phản hồi sự cố.

- Đào tạo nhân viên: Cung cấp đào tạo cho nhân viên SOC để họ có thể sử dụng và quản lý EDR hiệu quả.

- Giám sát và tối ưu hóa: Theo dõi hiệu suất của EDR và điều chỉnh cài đặt để cải thiện khả năng phát hiện và phản ứng.

admindev

admindev

votruong

votruong

thong.phan109

thong.phan109

khangvo601

khangvo601