- SĐT liên hệ: (+84) 926 397 972 | (+84) 333 371 116

Chương 1. Tổng quan về mã độc: chương này giới thiệu những vấn đề cơ bản nhất về mã độc và vai trò của việc phân tích mã độc. Chương 2. Cơ chế hoạt động của mã độc: chương này mô tả khái quát về cấu trúc file PE của Windows; các hình thức tấn công, hành vi của mã độc và xu hướng phát triển của mã độc. Chương 3. Phương pháp phân tích động trong phát hiện mã độc trên môi trường Sandbox: chương này mô tả các bước trong quá trình phân tích mã độc và tìm hiểu về Sandbox. Chương 4. Triển khai thực nghiệm

- DOWNLOAD NGAY

- Lưu bài

DevLH

- 1515 10

Đề tài này nghiên cứu về mã độc, các công cụ sinh mã độc tự động và các phương pháp vượt qua phần mềm phòng chống mã độc. Nội dung bao gồm tổng quan về mã độc, phân loại, các phương thức lây nhiễm, cũng như phân tích các công cụ như JPS (Virus Maker 3.0) và TeraBIT Virus Maker 3.2. Thêm vào đó, nghiên cứu cũng xem xét các kỹ thuật phát hiện mã độc và cách thức mà mã độc có thể lẩn tránh các phần mềm bảo mật.

- DOWNLOAD NGAY

- Lưu bài

SEO_Hieu

- 645 3

Chúng ta cần phải chuẩn bị cho mình một số khái niệm và cũng như một số cách thức hoạt động, cơ chế của các cuộc tấn công cũng như phòng vệ trên mạng nhằm đảm bảo sao cho hệ thống máy của mình có thể tồn tại và vận hành tốt sau các cuộc tấn công đó. Không bằng cách nào khác để phòng vệ là chúng ta phải học cách tấn công để tìm ra các lỗ hỗng còn tồn tại trong hệ thống nhằm khắc phục và đưa ra các bản vá lỗi cho hệ thống.

- DOWNLOAD NGAY

- Lưu bài

kimcuongt3

kimcuongt3- 214 2

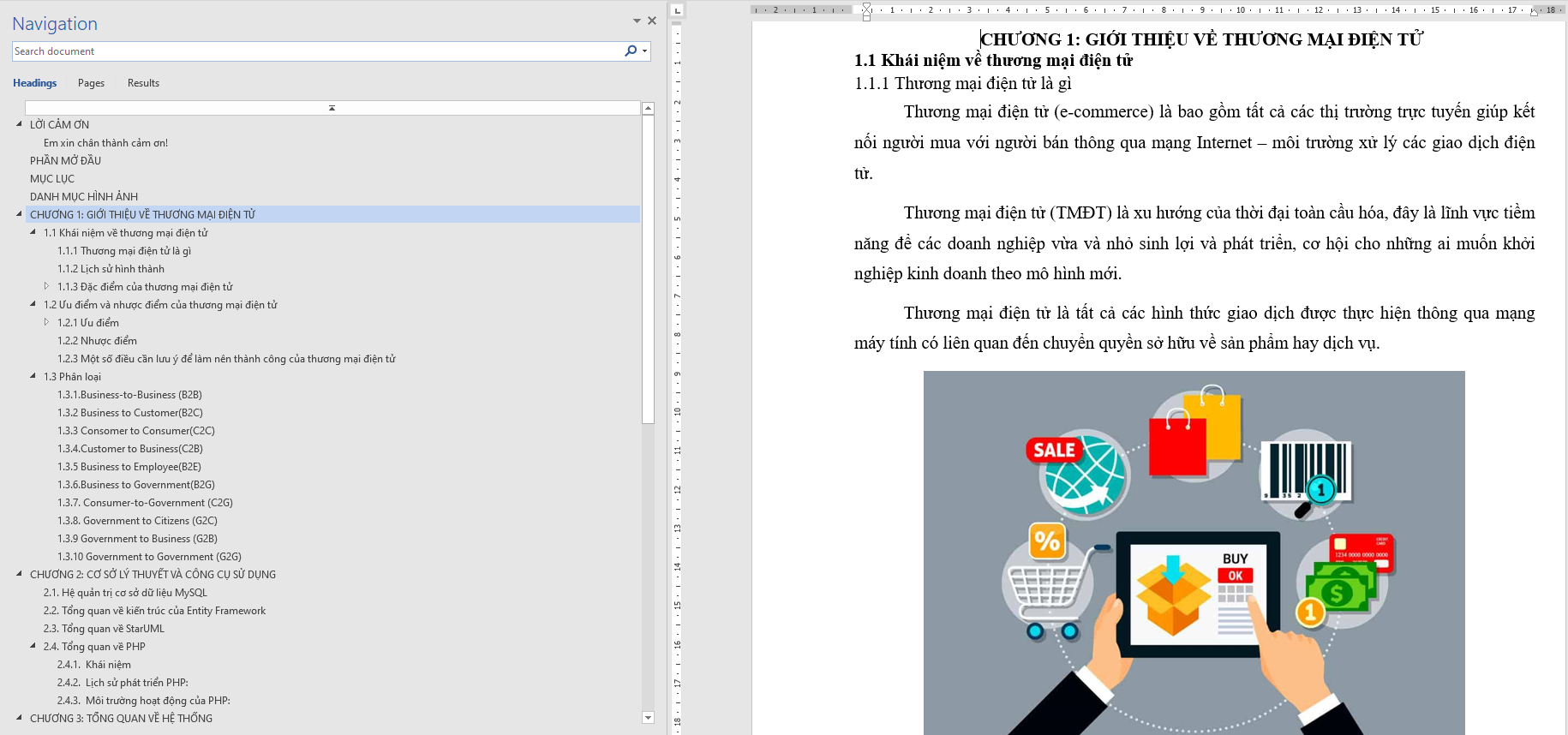

Gần chục năm trở lại đây, tin học đang dần được phổ cập hoá, nhiều chương trình ứng dụng đang đi vào thực tiễn, nhu cầu tin học hoá ngày càng tăng nhất là các ứng dụng tin học trong quản lý như: quản lý nhân sự, quản lý bán hàng, quản lý khách sạn...v..v….

- DOWNLOAD NGAY

- Lưu bài

kimcuongt3

kimcuongt3- 232 1

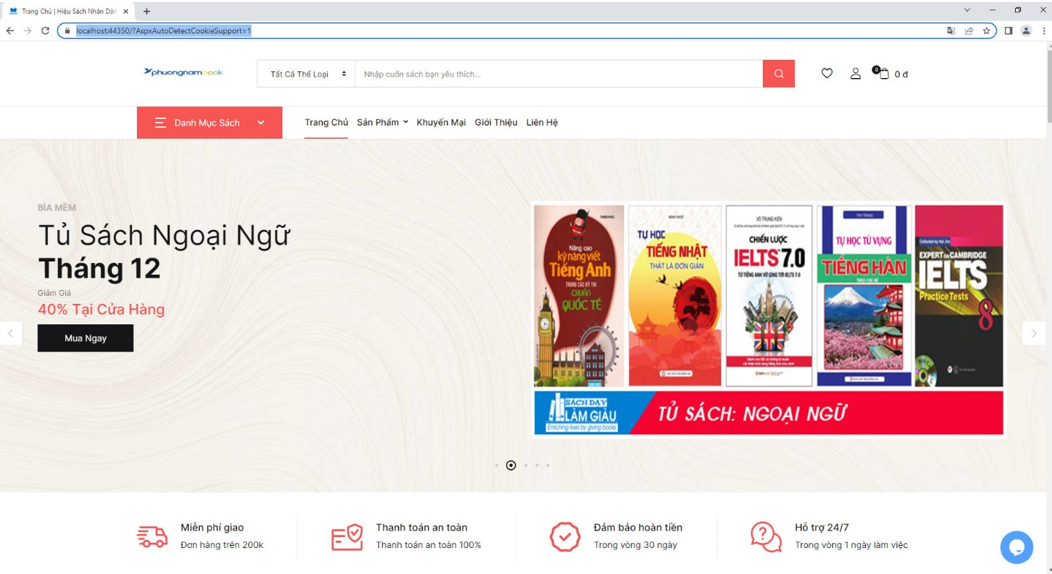

Hiện nay, thư viện là một hệ thống khá phổ biến trong các trường học cũng như trên các tỉnh thành trong cả nước. Đi cùng với sự phát triển của các thư viện là nhu cầu của độc giả tăng lên, và số lượng sách trong thư viện cũng tăng lên rất nhiều so với những hệ thống thư viện đơn giản và nhỏ lẻ trước đây.

- DOWNLOAD NGAY

- Lưu bài

kimcuongt3

kimcuongt3- 207 0

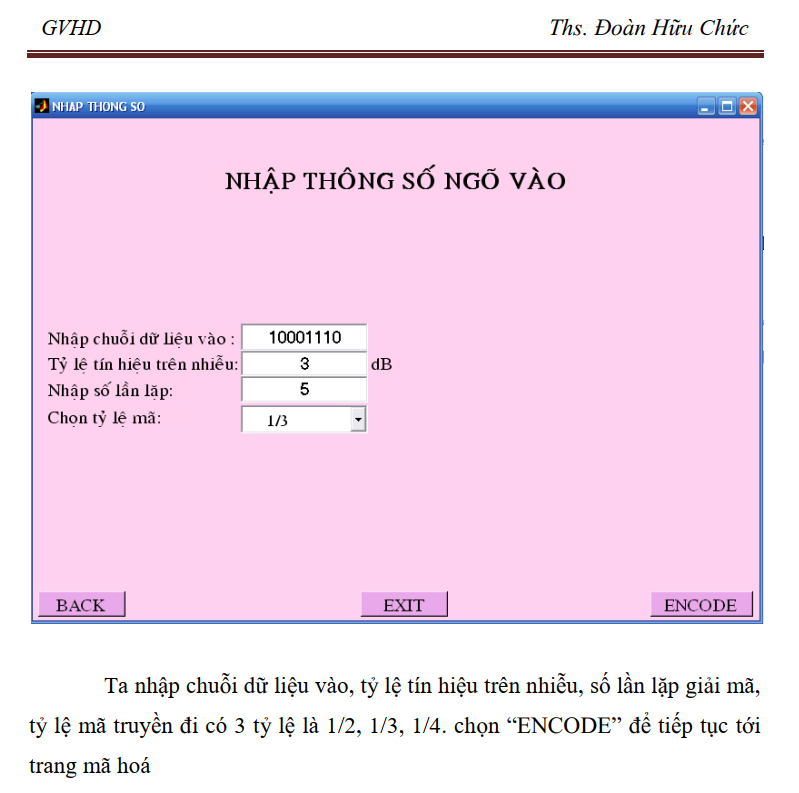

Để đi đến khái niệm về mã Turbo, ta nghiên cứu tới những khái niệm có liên quan là nền tảng để xây dựng nên cấu trúc bộ mã hóa và giải mã. Đó là những khái niệm về mã chập, mã kề,và các khái niệm toán học về xác suất, các quá trình ngẫu nhiên của một thống kê kiểm tra: Xác suất hậu nghiệm, xác suất tiền nghiệm. hàm mật độ xác suất.

- DOWNLOAD NGAY

- Lưu bài

kimcuongt3

kimcuongt3- 217 0

In the present day, there is a growing inclination towards the adoption of digitaltransformation and artificial intelligence in smart device applications across diverse operating systems. This trend aligns with the advancements of the fourth industrial revolution and is being observed in numerous domains of social and economic activity.

- DOWNLOAD NGAY

- Lưu bài

kimcuongt3

kimcuongt3- 201 0

Nội dung đồ án gồm 5 chương : Chương 1 : Mã chập, mã kề. Chương 2 : Các khái niệm về mã Turbo. Chương 3 : Cấu trúc mã Turbo và bộ giải lặp. Thuật toán giải mã Turbo. Chương 4 : Ứng dụng mã Turbo trong thông tin di động. Chương 5 : Chương trình mô phỏng mã Turbo trông hệ thống thông tin di động CDMA 2000 và rút ra nhận xét. Phục lục mô phỏng bằng Matlap

- DOWNLOAD NGAY

- Lưu bài

admindev

admindev- 374 0

Sự phát triển lớn mạnh của hệ đều hành mở Android khiến cho sự phát triển của các phần mềm độc hại cũng tăng theo một cách nhanh chóng. Ngay cả google play – chợ ứng dụng Android của google cũng không thể đảm bảo rằng tất cả các ứng dụng được đưa lên không chứa phần mềm độc hại. Ngoài ra, còn rất nhiều các chợ ứng dụng trôi nổi khác mà các ứng dụng không được kiểm soát khiến cho nguy cơ lây lan mã độc ngày càng cao.

- DOWNLOAD NGAY

- Lưu bài

kimcuongt3

kimcuongt3- 178 0

Hiển thị 1 - 12 / 9 bản ghi