- SĐT liên hệ: (+84) 926 397 972 | (+84) 333 371 116

[PE15] Phát hiện mã độc dựa trên phân tích động sử dụng mã nguồn mở Cuckoo Sandbox

Upload bởi:

10,000đ

10,000đ

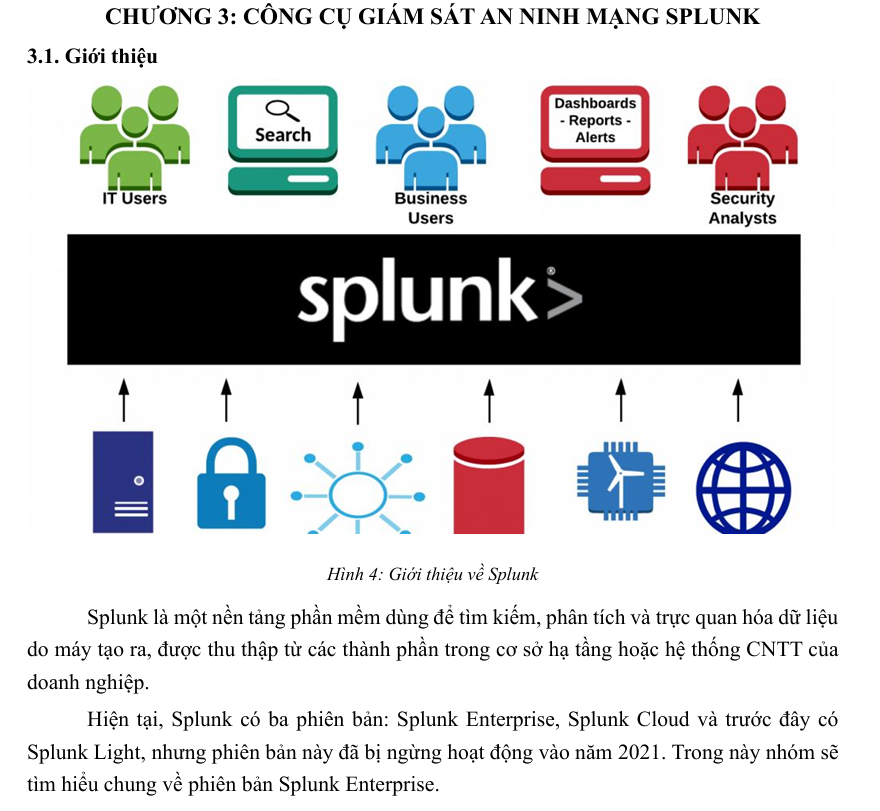

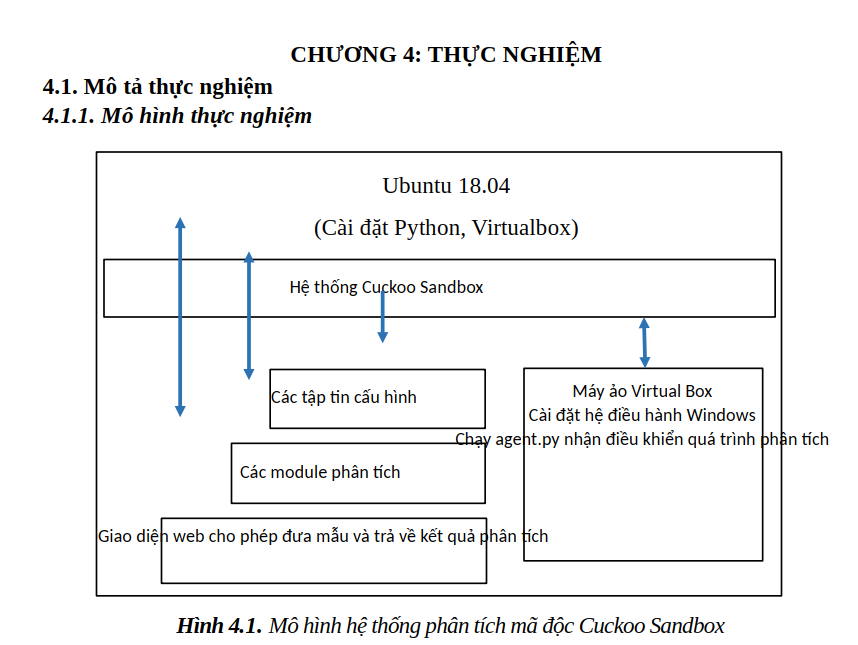

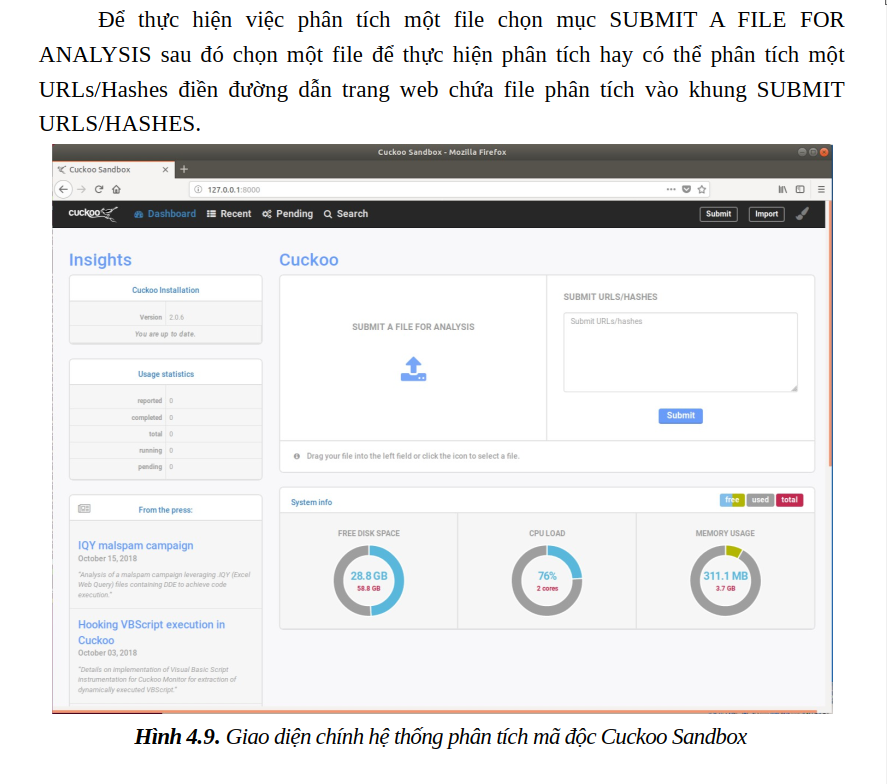

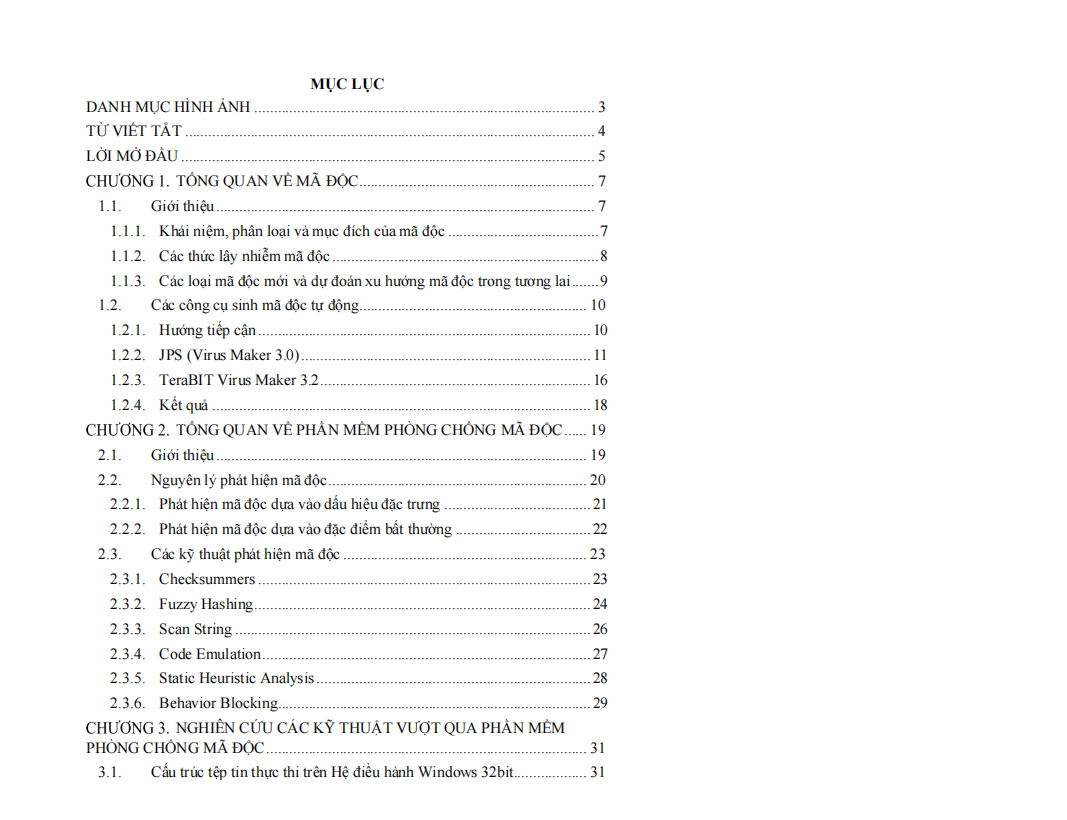

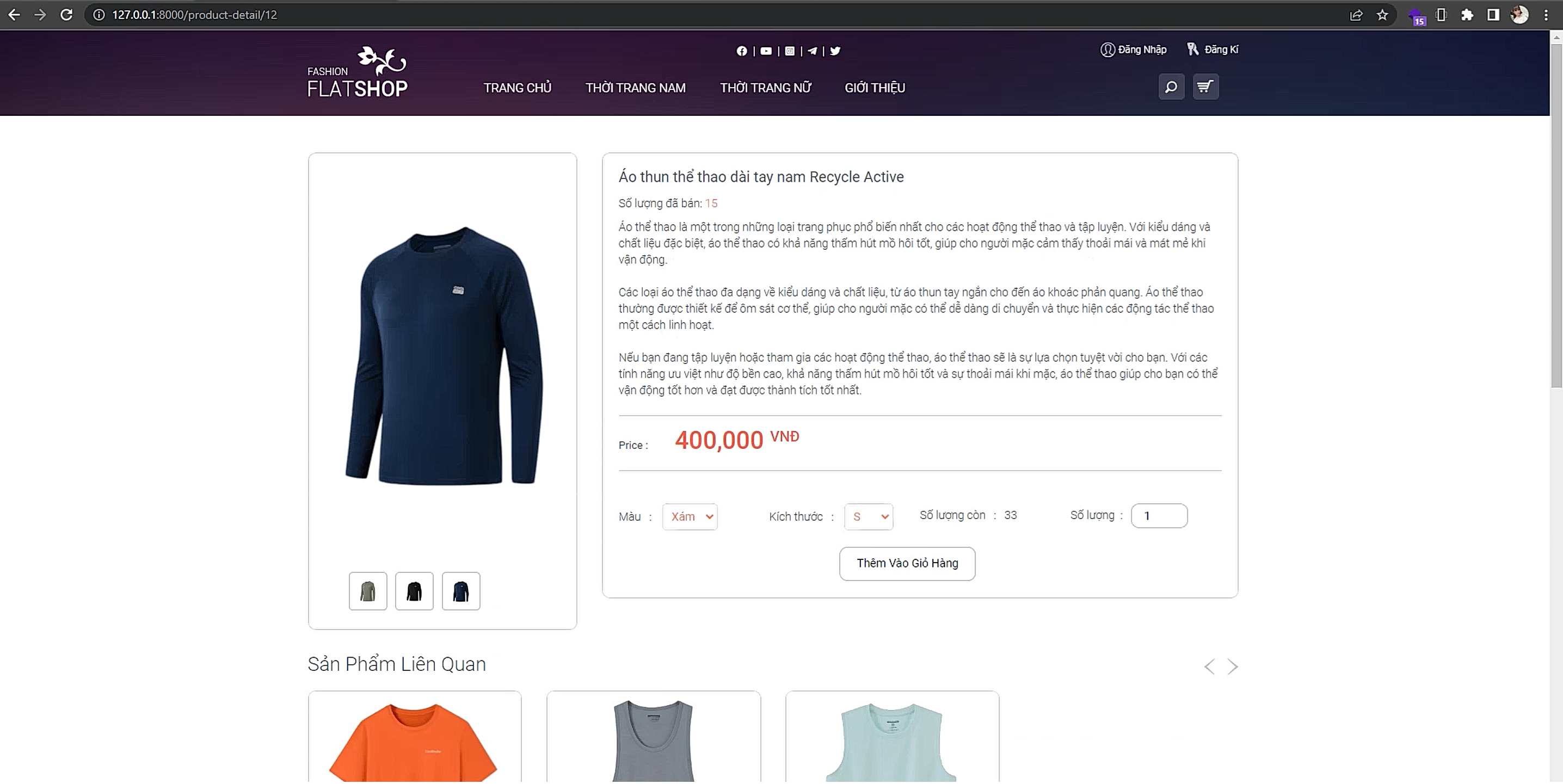

Chương 1. Tổng quan về mã độc: chương này giới thiệu những vấn đề cơ bản nhất về mã độc và vai trò của việc phân tích mã độc. Chương 2. Cơ chế hoạt động của mã độc: chương này mô tả khái quát về cấu trúc file PE của Windows; các hình thức tấn công, hành vi của mã độc và xu hướng phát triển của mã độc. Chương 3. Phương pháp phân tích động trong phát hiện mã độc trên môi trường Sandbox: chương này mô tả các bước trong quá trình phân tích mã độc và tìm hiểu về Sandbox. Chương 4. Triển khai thực nghiệm

Mã độc

Tài liệu

22/03/2024

hotrodoan.vn - bao-cao-phan-tich-ma-doc-dua-tren-phan-tich-dong-su-dung-ma-nguon-mo-cuckoo-sandbox.pdf

-

Chức năng đầy đủ và giống demo 100%

-

Hỗ trợ lắp đặt nếu cần

-

Hỗ trợ trả lời người mua sau khi tải

1. Kết quả đạt được

Dựa vào các hình thức tấn công và hành vi của mã độc, báo cáo đã trình bày phương pháp phân tích mã độc. Trong đó, đi sâu nghiên cứu phân tích phương pháp chính là phân tích động. Từ đó đưa ra các môi trường phù hợp dùng để phân tích mã độc và đưa ra được các công cụ hỗ trợ phân tích mã độc dựa trên phân tích động.

Và cuối cùng báo cáo đã mô phỏng việc phân tích hành vi của mã độc trên một hệ thống thực tế. Kết quả thu được đưa ra được kết luận một tập tin hay một địa chỉ URL xác định có thực sự đã thực hiện những hành vi nào trên hệ thống của người dùng, từ đó dựa trên những hiểu biết của cán bộ làm về an toàn thông tin, phân tích đánh giá để có thể kết luận về mã độc đã phân tích.

2. Hướng nghiên cứu tiếp theo

Đối với việc nghiên cứu tiếp theo trong tương lai, nhóm sẽ nghiên cứu phương pháp để có thể cải thiện tốc độ phân tích của hệ thống và đào sâu hơn nữa các kết quả đã đạt được, đồng thời phát hiện và phân tích những mã độc có cơ chế ẩn sâu trong nhân hệ thống.

Xuất sắc

Rất tốt

Tốt

Trung Bình

Cần cải thiện

Bài đăng cùng danh mục:

Nghiên cứu các kỹ thuật sinh mã độc tự động và vượt qua phần mềm phòng chống mã độc

30,000đ

50,000đ

-40%

Bài đăng mới nhất:

Full Code Nền tảng học trực tuyến LMS (NextJS + NodeJS + MongoDB + Chatbot AI)

499,999đ

999,999đ

-50%

kimcuongt3

kimcuongt3

admindev

admindev

votruong

votruong

thong.phan109

thong.phan109

khangvo601

khangvo601