- SĐT liên hệ: (+84) 926 397 972 | (+84) 333 371 116

Chương 1. Tổng quan về mã độc: chương này giới thiệu những vấn đề cơ bản nhất về mã độc và vai trò của việc phân tích mã độc. Chương 2. Cơ chế hoạt động của mã độc: chương này mô tả khái quát về cấu trúc file PE của Windows; các hình thức tấn công, hành vi của mã độc và xu hướng phát triển của mã độc. Chương 3. Phương pháp phân tích động trong phát hiện mã độc trên môi trường Sandbox: chương này mô tả các bước trong quá trình phân tích mã độc và tìm hiểu về Sandbox. Chương 4. Triển khai thực nghiệm

- DOWNLOAD NGAY

- Lưu bài

DevLH

- 1522 10

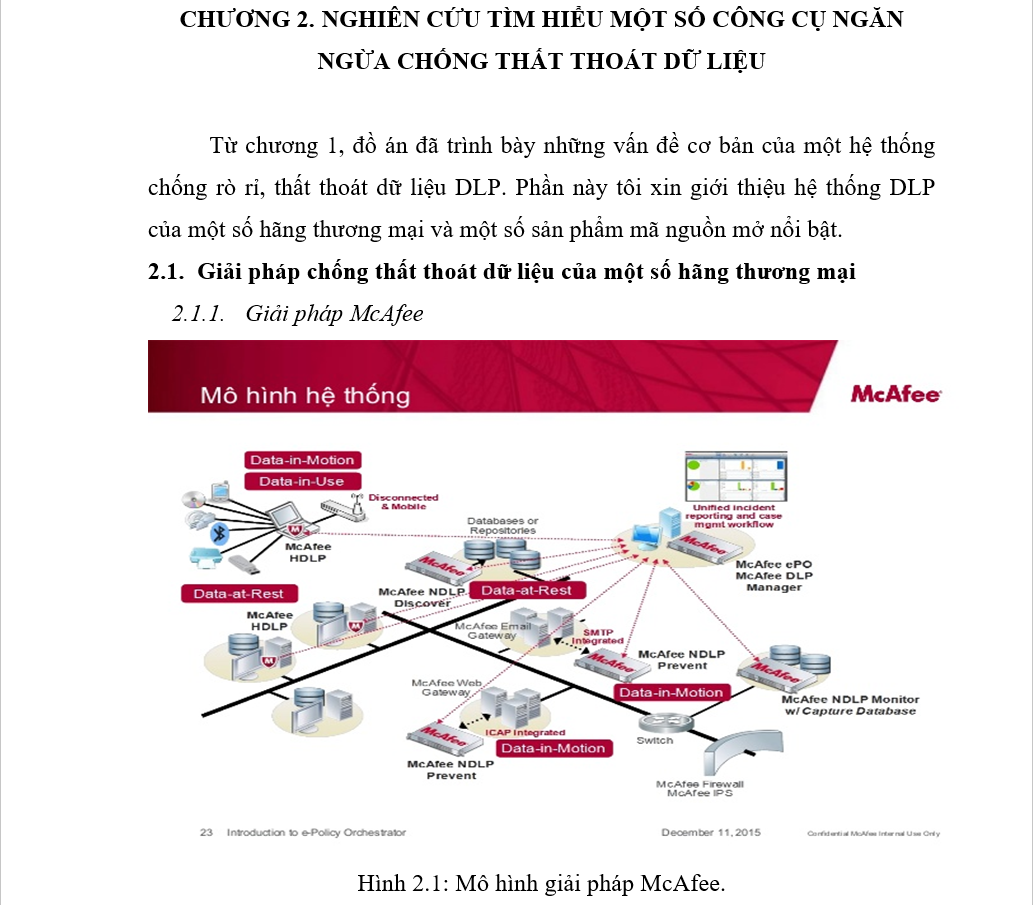

Hiện nay, giải pháp ngăn ngừa mất mát/rò rỉ thông tin theo hướng DLP có ba thành phần có thể triển khai một cách riêng biệt giúp giảm nguy cơ thất thoát thông tin, tuy nhiên cần phải hiểu rõ 3 thành phần đó trước khi đưa ra quyết định là làm thế nào để có hiệu quả nhất, đỡ tốn kém và dễ triển khai, trong khi vẫn đảm bảo các yêu cầu về tính bảo mật. Ba thành phần đó là: Data-in-Motion, Data-in-Use, Data-at-Rest.

- DOWNLOAD NGAY

- Lưu bài

DevLH

- 915 7

Ở chương 1 của đồ án đã trình bày chi tiết về hạ tầng mật mã khóa công khai cụ thể đã nêu rõ các khái niệm cơ sở sự hình thành, cơ sở hạ tầng, chức năng cũng như thành phần chính trong PKI. Ngoài ra, đi sâu vào tìm hiểu chứng thư số và các mô hình tin cậy để làm cơ sở lý thuyết đi sâu vào chương 2 để tìm hiểu về công nghệ chữ ký số.

- DOWNLOAD NGAY

- Lưu bài

DevLH

- 937 2

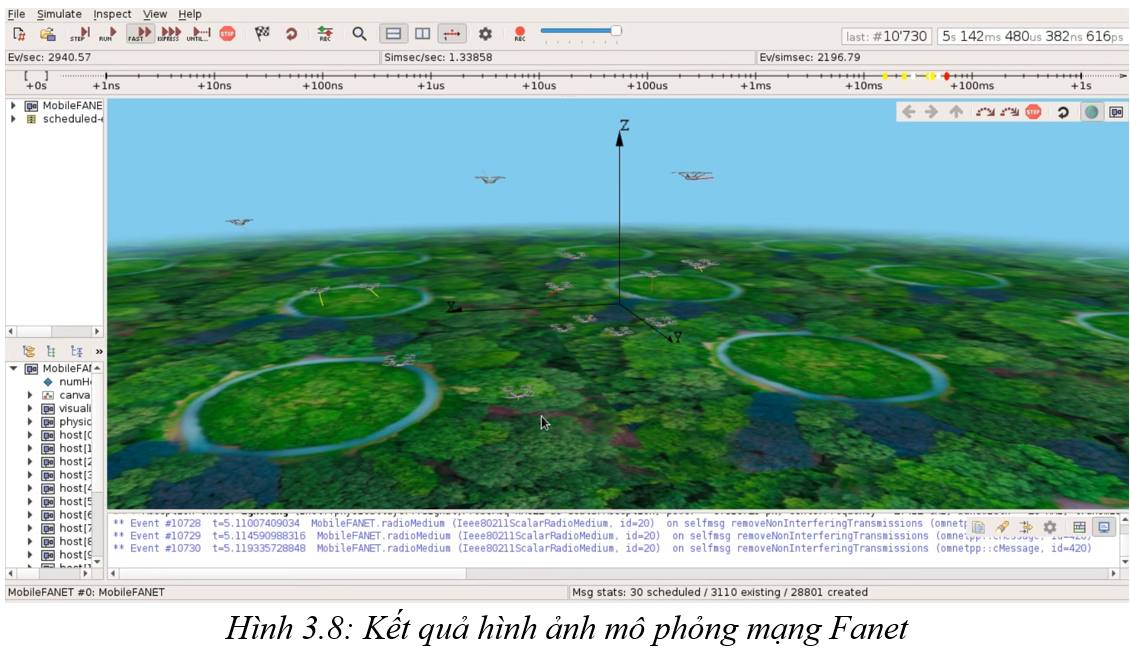

Flying Ad hoc Network (FANET) kết hợp các phương tiện bay không người lái và các cơ sở hạ tầng cố định như những trạm giao tiếp. Nhiều ứng dụng của khác nhau đã xuất hiện cùng với sự ra đời của FANET, bao gồm vận chuyển hàng hóa, logistic, giám sát mùa màng, giám sát nông nghiệp và các hoạt động cứu hộ, các ứng dụng trong quân sự,…

- DOWNLOAD NGAY

- Lưu bài

DevLH

- 363 0

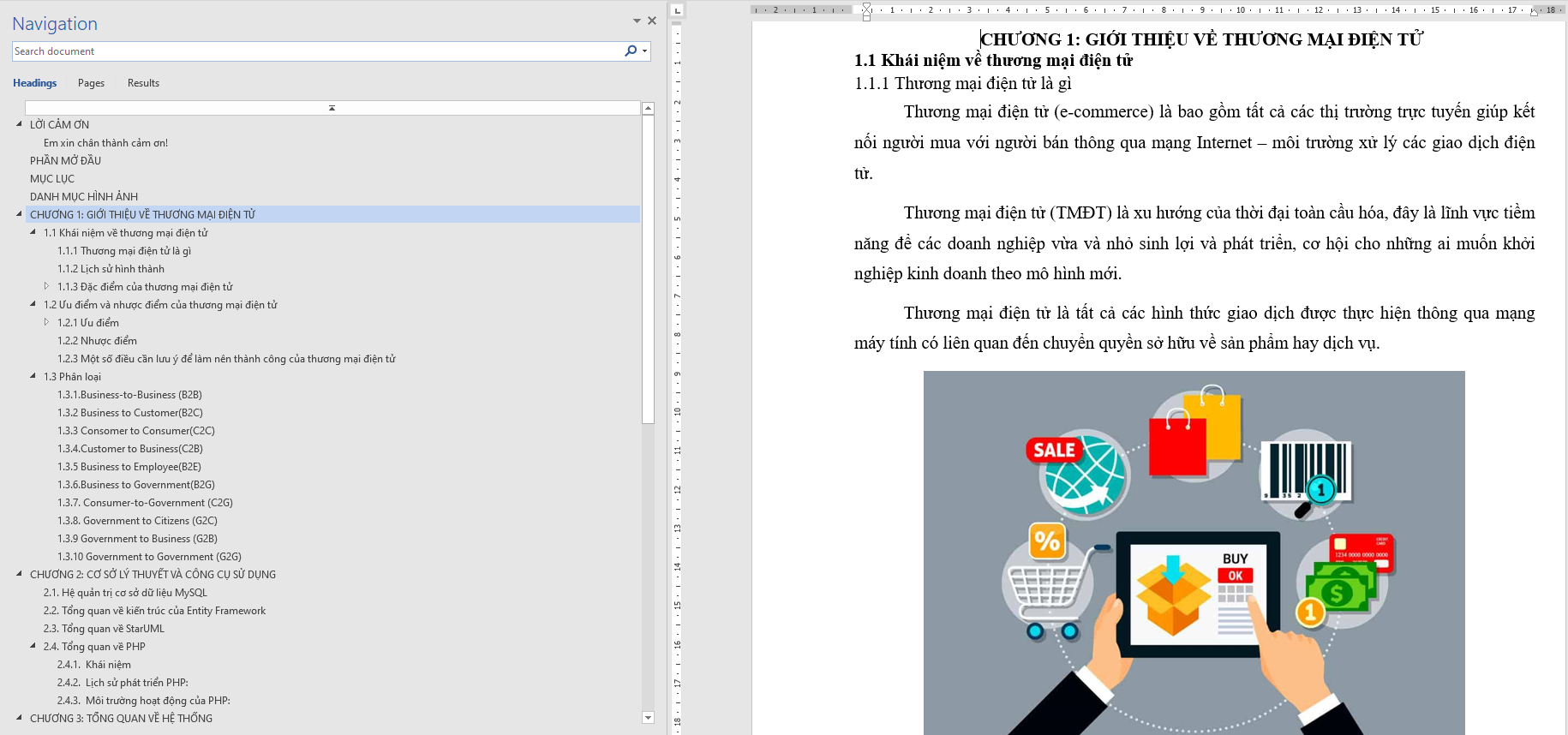

Chương 1: Tìm hiểu về hệ quản trị cơ sở dữ liệu Oracle Chương này trình bày một cách tổng quan về lịch sử ra đời, kiến trúc của hệ quản trị cơ sở dữ liệu Oracle. Chương 2: Tổng quan về điều tra số và điều tra cơ sở dữ liệu Chương này trình bày tổng quan về điều tra số: khái niệm, mục đích, ứng dụng và quy trình điều tra số; giá trị pháp lý của các bằng chứng số trong việc điều tra tội phạm. Chương 3: Thực nghiệm điều tra số trên hệ quản trị cơ sở dữ liệu Oracle

- DOWNLOAD NGAY

- Lưu bài

DevLH

- 567 0

Học máy (machine learning) là một lĩnh vực của trí tuệ nhân tạo liên quan đến việc nghiên cứu và xây dựng các kĩ thuật cho phép các hệ thống “học” tự động từ dữ liệu để giải quyết những vấn đề cụ thể. Ví dụ như các máy có thể “học” cách phân loại thư điện tử xem có phải thư rác (spam) hay không và tự động xếp thư vào thư mục tương ứng. Trong học máy, có nhiều thuật toán được áp dụng cho việc “học” của hệ thống như: Linear Regression (Hồi quy tuyến tính), Logistic Regression (Hồi quy logistic),...

- DOWNLOAD NGAY

- Lưu bài

DevLH

- 469 0

Chương 1: Tổng quan về mạng quang thụ động - trình bày tổng quan về mạng quang thụ động, đưa ra khái niệm cụ thể, các công nghệ truy nhập quang thụ động và xu hướng phát triển của mạng quang thu động trong thời đại ngày nay. Chương 2: Công nghệ quang thụ động - trình bày chi tiết về công nghệ NG-PON2, nghiên cứu chuyên sâu về đặc điểm kỹ thuật và ứng dụng của công nghệ NG-PON2 hiện nay. Chương 3: Đánh giá hiệu năng NG-PON2, trình bày về suy hao quang, mô hình hóa hệ thống mạng quang NG-PON2.

- DOWNLOAD NGAY

- Lưu bài

DevLH

- 360 0

Theo từ điển bách khoa toàn thư số Wikipedia: "Điện toán đám mây (cloud computing) là một mô hình điện toán có khả năng co giãn (scalable) linh động và các tài nguyên thường được ảo hóa được cung cấp như một dịch vụ trên mạng Internet".

- DOWNLOAD NGAY

- Lưu bài

DevLH

- 411 0

Tóm tắt: Điện toán đám mây hiện tại đang là xu thế phát triển của công nghệ thông tin toàn cầu, chính vì vậy, việc nâng cao hiệu suất làm việc và cải tiến khả năng xử lý của đám mây là mục tiêu chúng ta luôn hướng tới. Việc sử dụng thời gian đáp ứng (Response Time) để làm giá trị đo lường và tiêu chí trong việc nâng cao hiệu suất làm việc của đám mây là một trong những hướng nghiên cứu của điện toán đám mây. Từ đó việc sử dụng thời gian đáp ứng làm thông số để cân bằng tải, và phân bổ tài nguyên trên Cloud

- DOWNLOAD NGAY

- Lưu bài

DevLH

- 469 0

GraphQL là một cú pháp mô tả cách yêu cầu lấy dữ liệu, và thường được dùng để load data từ một server cho client. GraphQL bao gồm có 3 đặc điểm chính là: • Cho phép các client có thể xác định được một cách chính xác nhất về toàn bộ những dữ liệu cần thiết. • GraphQL giúp cho việc tổng hợp được những dữ liệu quan trọng từ nhiều nguồn cung cấp khác nhau một cách dễ dàng, nhanh chóng. • GraphQL sử dụng một type system để có thể mô tả cụ thể về các dữ liệu, thông tin.

- DOWNLOAD NGAY

- Lưu bài

DevLH

- 403 0

Hiển thị 1 - 12 / 10 bản ghi