- SĐT liên hệ: (+84) 926 397 972 | (+84) 333 371 116

[PE67] Một Số Phương Pháp Kiểm Soát Truy Cập Hệ Thống Thông Tin

Upload bởi: Linhketoan

Linhketoan

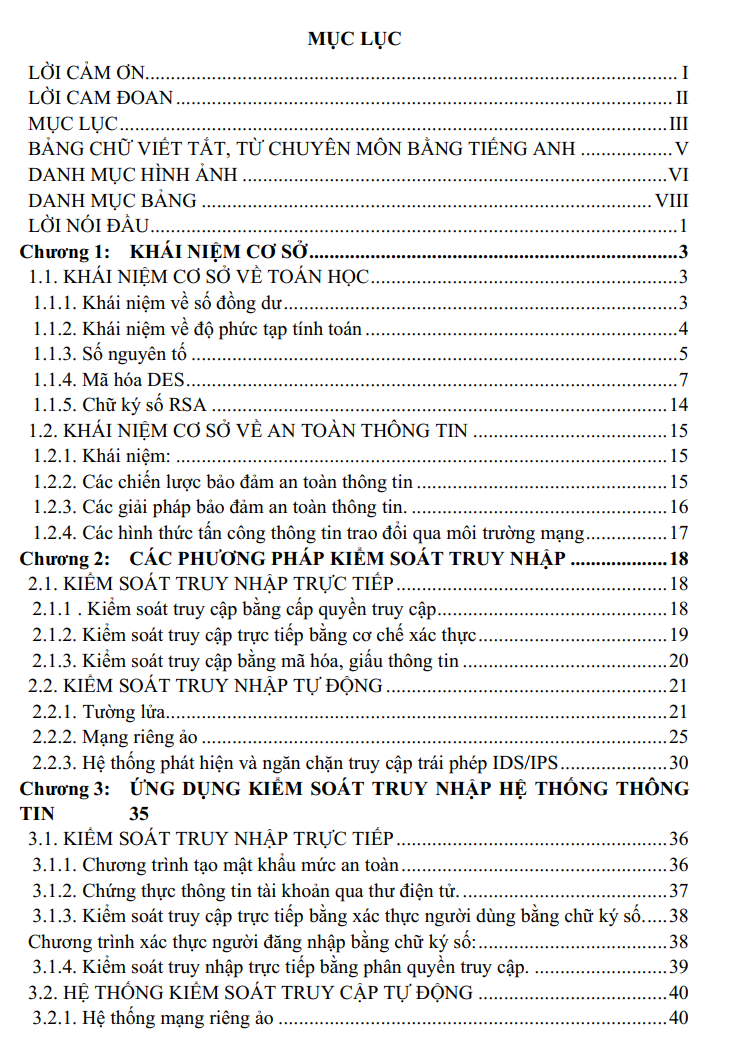

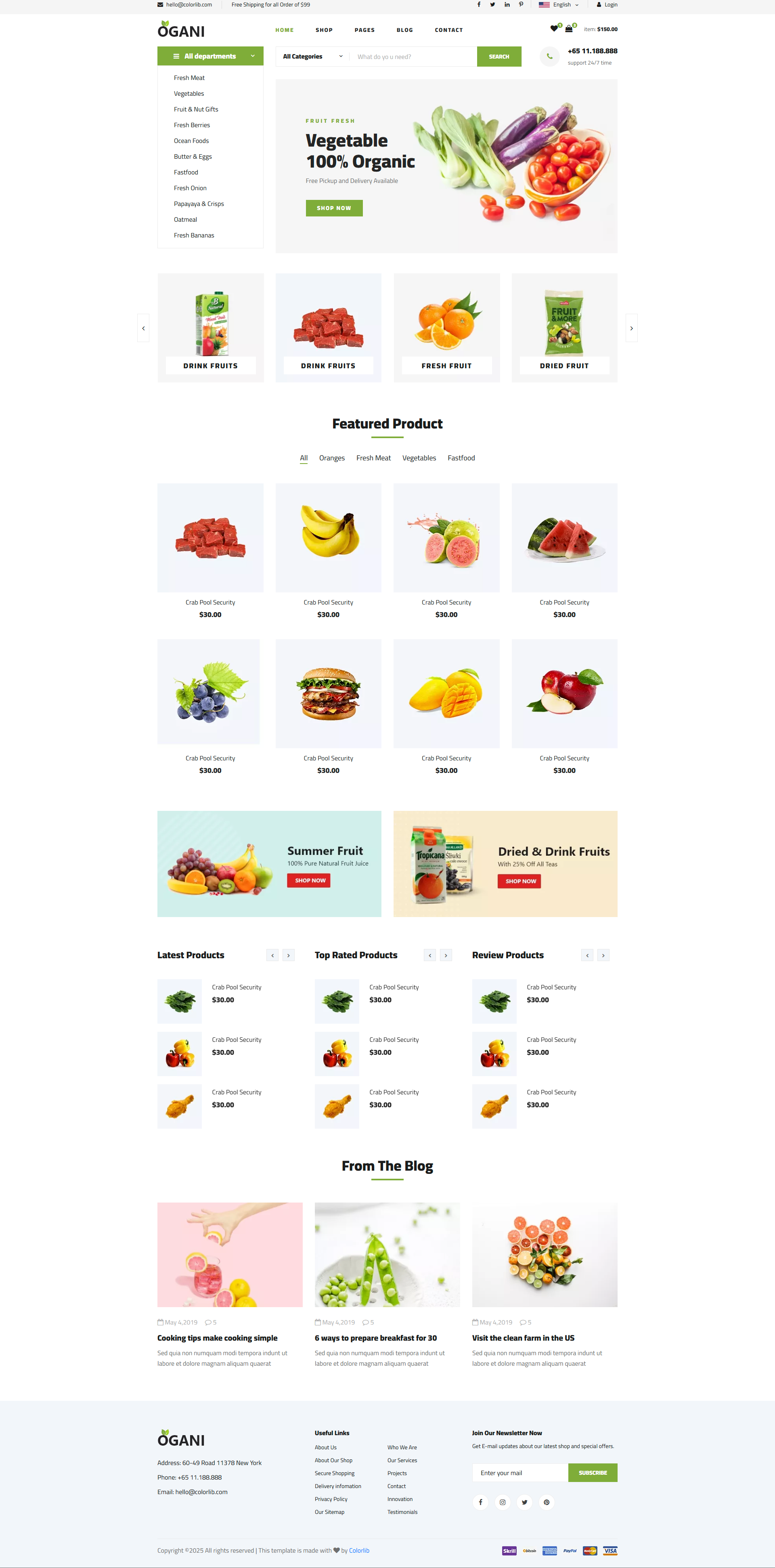

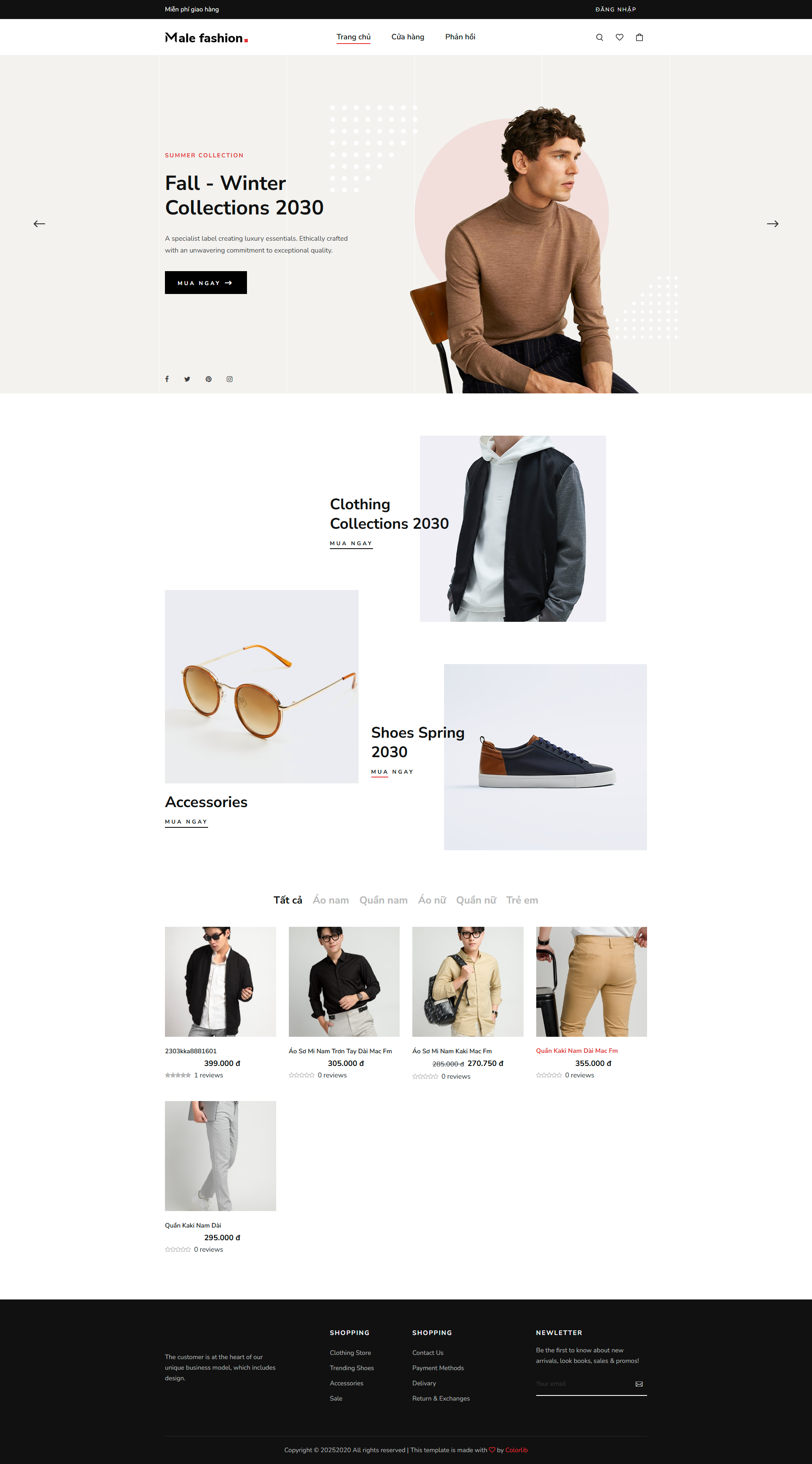

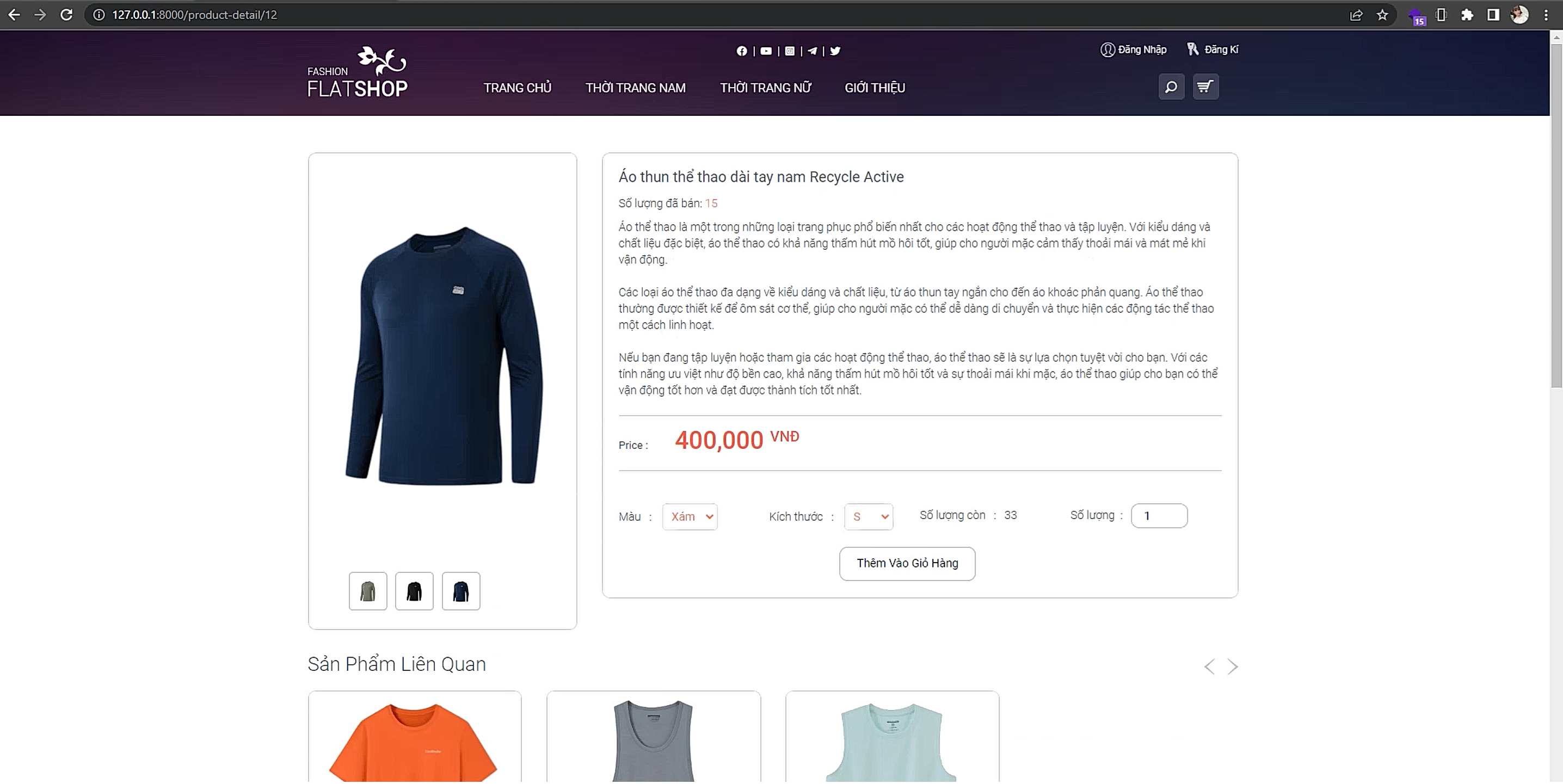

Nội dung luận văn gồm 4 phần: Chương 1: KHÁI NIỆM CƠ SỞ Trình bày về các khái niệm cơ sở về toán học, các nguy cơ mất an toàn thông tin, các phương pháp tấn công và cách phòng tránh. Chương 2: CÁC PHƯƠNG PHÁP KIỂM SOÁT TRUY CẬP Trình bày các phương pháp kiểm soát truy cập hệ thống thông tin. CHương 3: ỨNG DỤNG CÁC PHƯƠNG PHÁP KIỂM SOÁT TRUY CẬP Trình bày về các ứng dụng của các phương pháp kiểm soát truy cập vào việc kiểm soát truy cập hệ thống thông tin trường THPT Nguyễn Trãi Thái Bình KẾT LUẬN

-

Chức năng đầy đủ và giống demo 100%

-

Hỗ trợ lắp đặt nếu cần

-

Hỗ trợ trả lời người mua sau khi tải

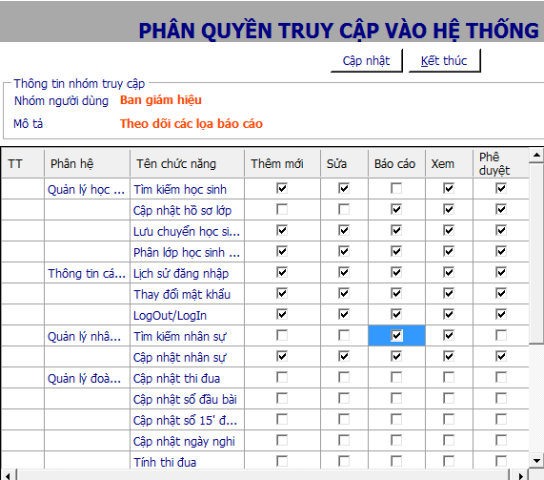

Một trong những nguy cơ gây mất an toàn cho hệ thống thông tin cần bảo vệ là người quản trị không cấp phát quyền hạn đúng hoặc cấp sai cho người truy cập.

Một số quyền cơ bản của các hệ thống:

+ Quyền đọc (Read): Người truy cập chỉ được phép xem thông tin trong một phạm vi nhất định hoặc toàn bộ thông tin trong hệ thống.+ Quyền cập nhật (Update): Người truy cập được phép sửa đổi thông tin trong một phạm vi nhất định nào đó. Quyền này là cần thiết, vì trong một số trường hợp ta chi cho phép người truy cập được bổ sung thông tin mà không được phép sửa đổi thông tin đó kể cả thông tin mà mình đã nhập.

+ Quyền bổ sung (Append): Người truy cập được phép bổ sung thông tin trong phạm vi được người quản trị cho phép.

+ Quyền thực thi (Excute): Đối với một số tệp tin ứng dụng, người truy cập

có thể được phép “chạy” chương trình đó.

+ Quyền phê duyệt (Approve): Đối với chương trình quản lý, người quản trị cho phép người truy cập phê duyệt một số chức năng quản lý. Ví dụ như: Phê duyệt lương cán bộ, phê duyệt khen thưởng, phê duyệt lên lớp cho học sinh...

1. Kết luận

Vấn đề kiểm soát truy cập hệ thống thông tin hiện nay rất quan trọng trong quá việc trao đổi thông tin qua mạng toàn cầu. Nó giúp đảm bảo trao đổi thông tinđược an toàn và tin cậy.

Hệ thống kiểm soát truy cập giúp cho các nhà quản trị mạng có thể kiểm soát được tài liệu chia sẻ, kiểm soát được người dùng sẽ truy cập vào hệ thống, ngoài ra còn phát hiện và ngăn chặn được các cuộc truy cập trái phép

Với công nghệ VPN, thì dữ liệu chia sẻ được kiểm soát chặt chẽ hơn, tạo ra được “hành lang” an toàn cho quá trình vận chuyển thông tin qua lại giữa các máy tính có kết nối mạng toàn cầu.

Trong giới hạn cho phép, luận văn đã trình bày được 2 phương pháp kiểm soát truy cập hệ thông thông tin:

+ Kiểm soát truy cập trực tiếp

+ Kiểm soát truy cập tự động: Tường lửa, Hệ thống phát hiện và ngăn chặn truy cập trái phép, hệ thống mạng riêng ảo.

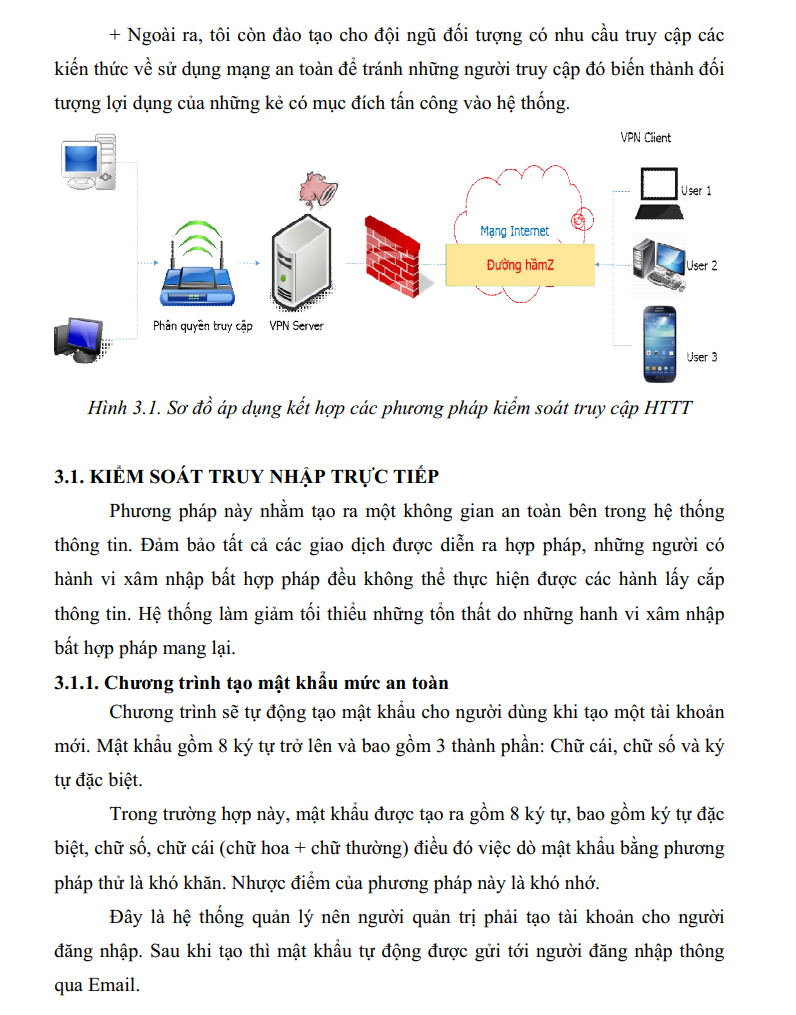

Với mỗi phương pháp đều có điểm mạnh và yếu riêng, không phương pháp nào là hoàn hảo nhất, để đạt hiệu quả cao nhất trong vấn đề kiểm soát truy cập thì cần có sự kết hợp các phương pháp với nhau. Nhằm tận dụng tối đa những ưu điểm của mỗi phương pháp và các phương pháp hỗ trợ cho nhau những điểm yếu.

2. Kết quả đạt được

Luận văn có hai kết quả chính:a/. Nghiên cứu tài liệu để trình bày các vấn đề

+ Kiểm soát truy cập trực tiếp: Dùng mật khẩu, định danh, xác thực...

+ Kiểm soát truy cập tự động: Tường lửa, mạng riêng ảo, Phát hiện và năng

chặn truy cập bất hợp pháp.

b/. Thử nghiệm kết hợp các phương pháp kiểm soát truy cập trong trường

THPT Nguyễn Trãi – Thái Bình:

- Cài đặt chương trình sử dụng khẩu mức độ an toàn.

admindev

admindev

votruong

votruong

thong.phan109

thong.phan109

khangvo601

khangvo601