Hướng Dẫn 10 Bước Cấu Hình Cơ Bản Suricata Cho Người Mới Bắt Đầu

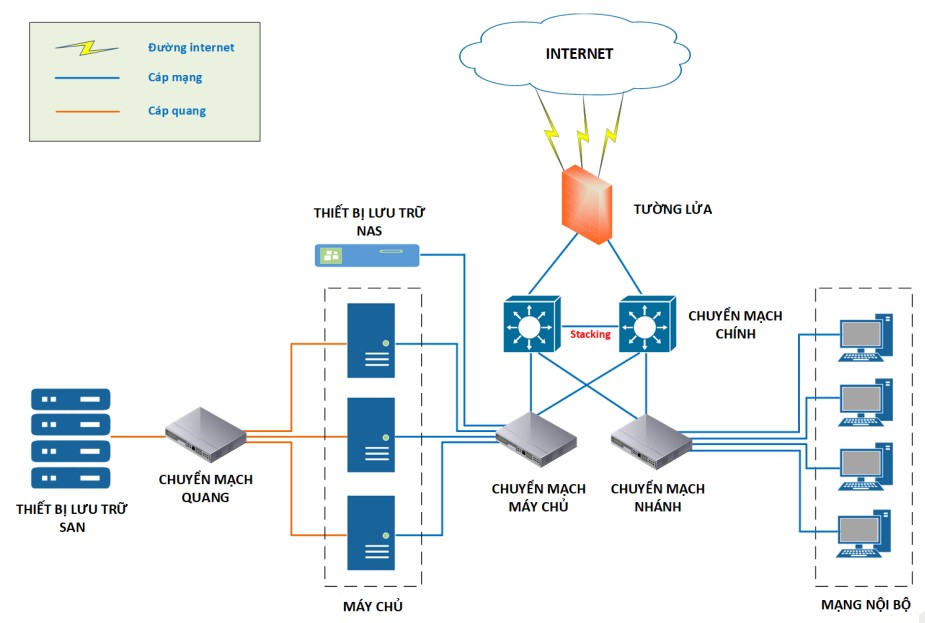

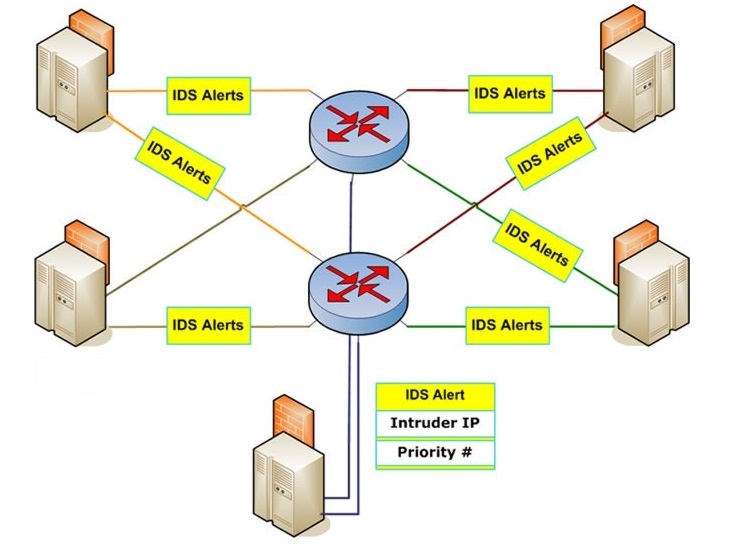

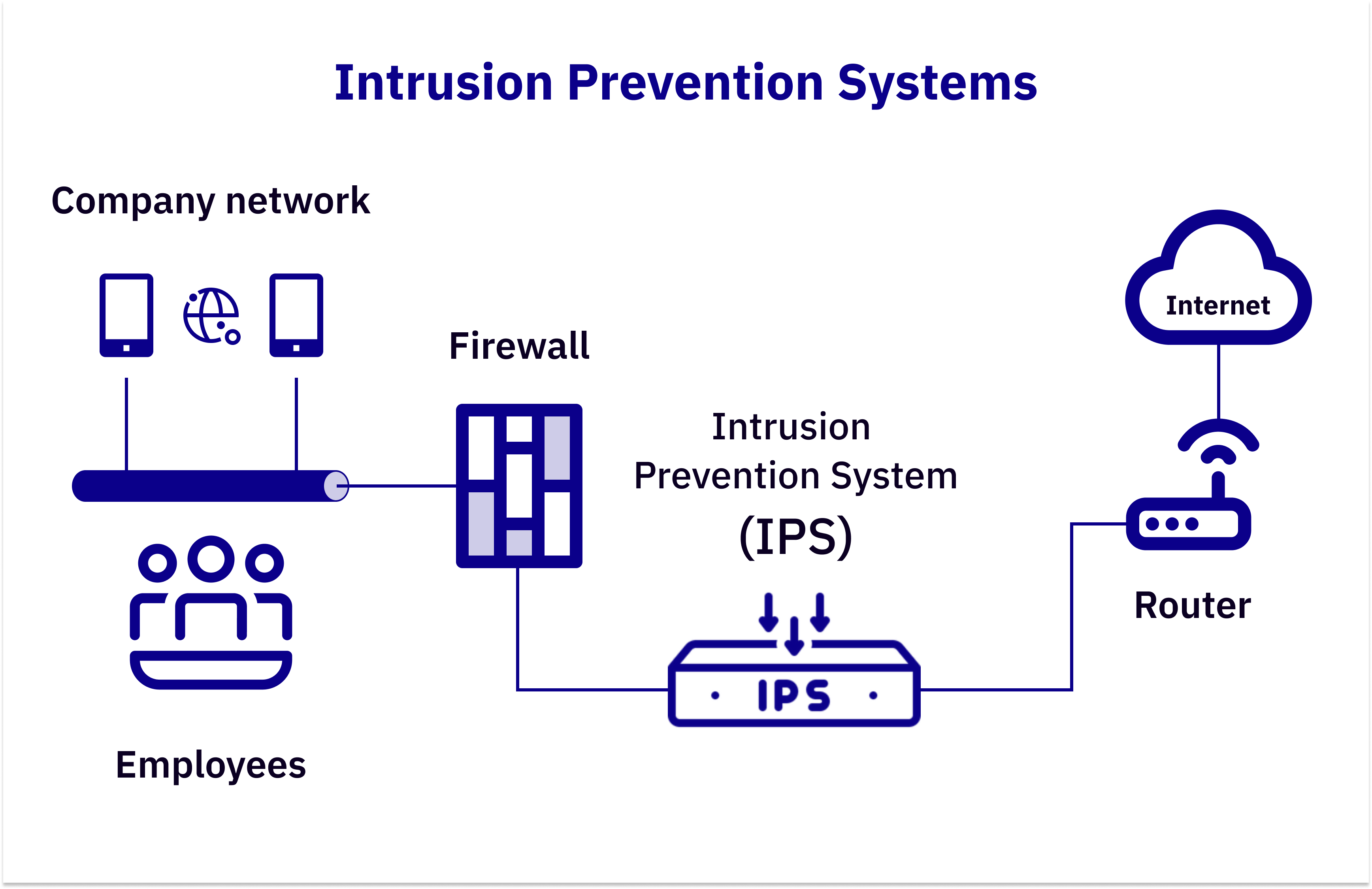

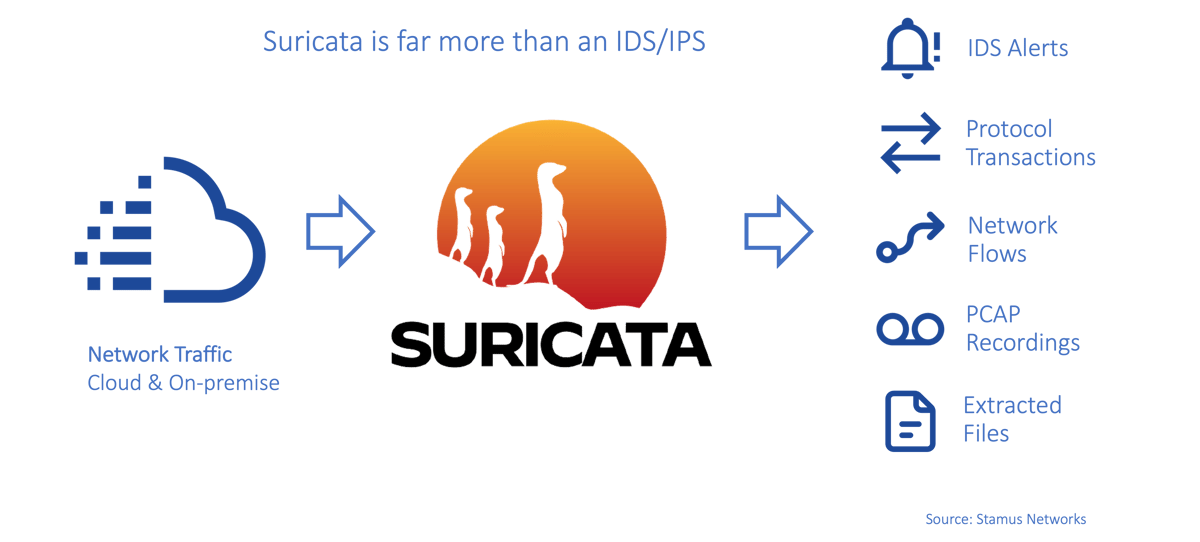

Suricata là một phần mềm mã nguồn mở hoạt động như một hệ thống phát hiện xâm nhập (IDS) và ngăn chặn xâm nhập (IPS). Với khả năng giám sát mạng hiệu quả, Suricata đã trở thành công cụ phổ biến trong việc bảo mật thông tin và quản lý mạng. Trong bài viết này, chúng ta sẽ cùng nhau khám phá 10 bước cấu hình cơ bản để thiết lập Suricata thật chính xác và hiệu quả cho những người mới bắt đầu.

Suricata được ph

Tổng quan về Suricata và tầm quan trọng của cấu hình cơ bản

át triển bởi Open Information Security Foundation (OISF), là một phần mềm bảo mật mạnh mẽ cung cấp nhiều tính năng như phát hiện xâm nhập, ngăn chặn và phân tích lưu lượng mạng. Một trong những điểm nổi bật của Suricata là khả năng xử lý đa luồng, cho phép nó sử dụng tối đa tài nguyên phần cứng của hệ thống, giúp tăng tốc độ phân tích và giảm thiểu độ trễ.

Cấu hình cơ bản của Suricata rất quan trọng vì nó quyết định cách thức mà phần mềm này sẽ hoạt động trong môi trường mạng của bạn. Nếu cấu hình không chính xác, Suricata có thể không phát hiện được các mối đe dọa, hoặc thậm chí gây ra sự cố trong mạng. Do đó, việc nắm vững từng bước trong quá trình cấu hình Suricata sẽ giúp người dùng tối ưu hóa hiệu suất và đảm bảo an toàn cho hệ thống của họ.

Tìm hiểu file cấu hình chính suricata.yaml

File cấu hình chính của Suricata là suricata.yaml, nơi chứa tất cả các thông số cần thiết để điều chỉnh hành vi của phần mềm. Việc hiểu rõ cấu trúc cũng như các section quan trọng trong file này sẽ giúp bạn dễ dàng hơn trong việc tùy chỉnh Suricata theo nhu cầu sử dụng cụ thể.

Cấu trúc của file suricata.yaml

File suricata.yaml có cấu trúc dạng YAML, với các phần được định nghĩa rõ ràng và dễ đọc. Mỗi phần trong file này sẽ bao gồm các thông số cấu hình khác nhau, từ cấu hình mạng đến các quy tắc phát hiện xâm nhập.

YAML là một định dạng dữ liệu rất thân thiện với con người, giúp người dùng dễ dàng nhận biết và chỉnh sửa các giá trị. Các section trong suricata.yaml được phân tách rõ ràng bằng các tiêu đề (header), tạo điều kiện thuận lợi cho việc tìm kiếm và sửa đổi.

Các section quan trọng trong file cấu hình

Trong file suricata.yaml, có một số section quan trọng mà bạn cần chú ý bao gồm:

- Network: Chứa các thông số liên quan đến mạng, như địa chỉ IP và interface.

- Outputs: Xác định cách mà Suricata sẽ ghi lại log và kết quả phân tích.

- Rules: Quản lý các quy tắc phát hiện xâm nhập, cho phép bạn thêm, sửa đổi hoặc xóa các quy tắc.

- App Layer Protocols: Cấu hình cho các giao thức ứng dụng mà Suricata sẽ giám sát, như HTTP, DNS, FTP...

Việc hiểu rõ các section này sẽ giúp bạn nhanh chóng thay đổi các cài đặt phù hợp với yêu cầu của hệ thống và môi trường mạng mà bạn đang làm việc.

Cấu hình các thông số mạng cơ bản

Các thông số mạng cơ bản là những yếu tố đầu tiên mà bạn cần thiết lập khi cấu hình Suricata. Điều này bao gồm việc xác định các interface mạng mà Suricata sẽ giám sát cũng như chọn chế độ capture phù hợp.

Xác định và cấu hình các interface mạng

Khi khởi động Suricata, bạn cần chỉ định các interface mạng mà bạn muốn theo dõi. Điều này có thể thực hiện thông qua mục af-packet trong file suricata.yaml. Bạn có thể xác định một hoặc nhiều interface tùy thuộc vào kiến trúc mạng của mình.

Để xác định một interface, bạn cần biết tên của nó, ví dụ: eth0, wlan0,... Bạn chỉ cần thêm tên của interface vào section nơi chỉ định các interface mạng. Sau đó, khởi động lại Suricata để áp dụng các thay đổi này.

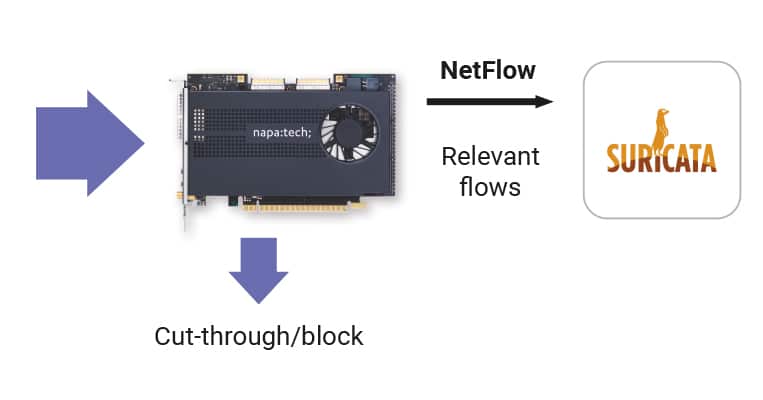

Thiết lập chế độ capture (PCAP, AF_PACKET, NETMAP)

Suricata hỗ trợ nhiều chế độ capture khác nhau, mỗi chế độ sẽ có ưu nhược điểm riêng. Bạn có thể chọn giữa PCAP, AF_PACKET và NETMAP tùy thuộc vào tình huống sử dụng:

- PCAP: Đây là chế độ phổ biến nhất, cho phép Suricata thu thập và phân tích gói tin qua các file pcap. Tuy nhiên, hiệu suất có thể bị giới hạn nếu tải cao.

- AF_PACKET: Chế độ này cho phép Suricata truy cập trực tiếp vào kernel, giúp tăng hiệu suất đáng kể, đặc biệt trong trường hợp có nhiều lưu lượng mạng.

- NETMAP: Là chế độ tối ưu nhất cho các hệ thống có hiệu suất cao, NETMAP cung cấp khả năng thu thập gói tin cực nhanh, nhưng cấu hình có thể phức tạp hơn so với hai chế độ kia.

Tùy vào nhu cầu và khả năng phần cứng của bạn, hãy lựa chọn chế độ capture phù hợp nhất để Suricata hoạt động hiệu quả nhất.

Cấu hình luồng xử lý (Threading)

Luồng xử lý là một yếu tố quan trọng giúp Suricata tận dụng hiệu quả tài nguyên CPU. Cấu hình luồng một cách chính xác sẽ tăng cường khả năng phân tích lưu lượng mạng, đặc biệt trong môi trường có nhiều kết nối đồng thời.

Tối ưu hóa số lượng luồng cho CPU

Suricata cho phép bạn cấu hình số lượng luồng mà nó sẽ sử dụng trong quá trình phân tích gói tin. Số lượng luồng này nên tương ứng với số nhân của CPU mà bạn đang sử dụng.

Bạn có thể điều chỉnh số lượng luồng trong phần threading của file cấu hình. Nếu bạn có một CPU với nhiều nhân, bạn nên tăng số lượng luồng lên để tận dụng tối đa sức mạnh xử lý của phần cứng.

Cấu hình thread affinity

Thread affinity là một kỹ thuật giúp bạn chỉ định các luồng cụ thể chạy trên các nhân CPU nhất định. Việc sử dụng kỹ thuật này có thể làm giảm độ trễ và cải thiện hiệu suất tổng thể của Suricata.

Bằng cách cấu hình thread affinity, bạn có thể đảm bảo rằng các luồng xử lý gói tin sẽ được phân bổ đều giữa các nhân CPU, giúp tối ưu hóa quá trình phân tích lưu lượng mạng và nâng cao hiệu suất của Suricata.

Thiết lập các rule và signature

Một trong những tính năng mạnh mẽ nhất của Suricata chính là khả năng phát hiện xâm nhập thông qua các rule và signature. Việc quản lý và cấu hình đúng các rule sẽ giúp bạn bảo vệ hệ thống một cách hiệu quả hơn.

Cách thêm và quản lý rule sets

Suricata hỗ trợ nhiều loại rule set khác nhau, cho phép bạn tùy chỉnh và thêm vào những quy tắc phù hợp với môi trường mạng của bạn. Để thêm rule, bạn chỉ cần tải xuống các tập tin rule từ các nguồn đáng tin cậy như Emerging Threats hay Snort.

Sau khi tải về, bạn có thể đặt các file này vào thư mục chứa rules của Suricata và xác định chúng trong file suricata.yaml. Việc quản lý các rule sets cũng bao gồm việc thường xuyên cập nhật và loại bỏ các rule không còn hiệu quả.

Cấu hình các nguồn rule (local và online)

Suricata cho phép bạn cấu hình các nguồn rule từ nhiều nơi khác nhau, bao gồm các nguồn local và online. Bạn có thể cấu hình các source này trong file cấu hình của Suricata.

Ngoài việc sử dụng các rule sets có sẵn, bạn có thể tự tạo các rule cho riêng mình dựa trên các mẫu phân tích lưu lượng mạng mà bạn đã thu thập được. Điều này không chỉ giúp nâng cao khả năng phát hiện xâm nhập mà còn giúp tùy chỉnh Suricata theo nhu cầu cụ thể của bạn.

Cấu hình output và logging

Phân tích và theo dõi dữ liệu log là một trong những yếu tố quan trọng giúp bạn đánh giá hiệu quả của Suricata. Việc cấu hình các loại output và logging sẽ giúp bạn thu thập thông tin cần thiết để phân tích và cải thiện hệ thống.

Thiết lập các loại output (EVE JSON, Syslog, etc.)

Suricata hỗ trợ nhiều định dạng khác nhau cho việc xuất dữ liệu log, bao gồm EVE JSON, Syslog và nhiều định dạng khác. Trong đó, EVE JSON là định dạng phổ biến nhất, cho phép bạn dễ dàng phân tích dữ liệu log bằng các công cụ phân tích dữ liệu.

Bạn có thể cấu hình các loại output trong section outputs của file suricata.yaml. Hãy lựa chọn định dạng phù hợp với nhu cầu và công cụ phân tích mà bạn đang sử dụng.

Cấu hình rotation và compression cho log files

Để tránh việc chiếm dụng quá nhiều không gian lưu trữ, việc cấu hình rotation (quay vòng) và compression (nén) cho các file log là rất cần thiết. Suricata cho phép bạn cấu hình các thông số này trong file cấu hình.

Việc thiết lập rotation sẽ tự động tạo ra các file log mới sau một khoảng thời gian hoặc khi kích thước file log đạt tới một giới hạn nhất định. Nén các file log cũng giúp tiết kiệm không gian lưu trữ, đồng thời giúp việc sao lưu và phục hồi dữ liệu trở nên dễ dàng hơn.

Cài đặt chế độ IDS (Intrusion Detection System)

Chế độ IDS sẽ giúp Suricata phân tích lưu lượng mạng và phát hiện các hành vi nghi ngờ mà không can thiệp vào lưu lượng đó. Cấu hình chế độ này là bước đầu tiên giúp bạn tận dụng tối đa khả năng của Suricata.

Cấu hình Suricata làm passive IDS

Để cấu hình Suricata hoạt động ở chế độ passive IDS, bạn cần đảm bảo rằng nó không can thiệp vào lưu lượng mạng. Bạn có thể thiết lập điều này trong file suricata.yaml bằng cách chỉ định chế độ capture là pcap hoặc af_packet.

Khi hoạt động ở chế độ passive, Suricata sẽ giám sát lưu lượng mạng và ghi lại các thông tin vào file log một cách thụ động mà không làm ảnh hưởng đến dòng lưu lượng. Điều này rất hữu ích trong việc theo dõi và phân tích các mối đe dọa mà không làm gián đoạn dịch vụ mạng.

Thiết lập các thông số giám sát mạng

Sau khi cấu hình Suricata ở chế độ passive, bạn cũng cần thiết lập các thông số giám sát mạng. Việc này bao gồm việc xác định các giao thức mà bạn muốn Suricata theo dõi, như HTTP, DNS, FTP...

Bằng cách này, Suricata sẽ có khả năng phát hiện các hành vi bất thường dựa trên các giao thức đã được chỉ định. Hãy nhớ kiểm tra và cập nhật thường xuyên các thông số giám sát để đảm bảo rằng Suricata luôn hoạt động hiệu quả nhất.

Cấu hình chế độ IPS (Intrusion Prevention System)

Nếu bạn muốn Suricata không chỉ phát hiện mà còn ngăn chặn các mối đe dọa, thì việc cấu hình chế độ IPS là rất cần thiết. Chế độ này cho phép Suricata can thiệp trực tiếp vào lưu lượng mạng để chặn các gói tin đáng nghi.

Kích hoạt chế độ inline cho Suricata

Để kích hoạt chế độ inline, bạn cần cấu hình Suricata sao cho nó hoạt động trên một interface mạng cụ thể với chế độ capture là af_packet hoặc netmap. Điều này sẽ cho phép Suricata can thiệp và kiểm soát các gói tin đi qua.

Sau khi kích hoạt chế độ inline, bạn có thể tùy chỉnh các thông số để xác định cách mà Suricata sẽ phản ứng với các mối đe dọa như chặn gói tin, gửi cảnh báo hoặc thực hiện các hành động khác.

Cấu hình các action cho việc chặn và cảnh báo

Trong chế độ IPS, bạn có thể cấu hình các action mà Suricata sẽ thực hiện khi phát hiện mối đe dọa. Có nhiều lựa chọn khác nhau, bao gồm chặn gói tin, gửi thông báo đến quản trị viên, hoặc ghi lại thông tin chi tiết về sự cố.

Việc định nghĩa rõ ràng các action sẽ giúp Suricata hoạt động hiệu quả hơn trong việc bảo vệ mạng của bạn. Hãy đảm bảo rằng các quy tắc phát hiện xâm nhập đã được cấu hình đúng, để Suricata có thể phản ứng một cách chính xác trước mọi tình huống.

Tối ưu hóa hiệu suất Suricata

Bên cạnh việc cấu hình cơ bản, tối ưu hóa hiệu suất của Suricata là một phần quan trọng trong việc đảm bảo rằng phần mềm này hoạt động ổn định trong môi trường mạng với nhiều kết nối đồng thời.

Điều chỉnh kích thước buffer và memory limits

Việc điều chỉnh kích thước buffer và các giới hạn bộ nhớ là rất cần thiết để Suricata có thể xử lý lưu lượng mạng hiệu quả hơn. Kích thước buffer quá nhỏ có thể dẫn đến mất gói tin, trong khi kích thước quá lớn có thể làm tiêu tốn tài nguyên bộ nhớ không cần thiết.

Trong file suricata.yaml, bạn có thể tìm thấy các thông số liên quan đến kích thước buffer và mức giới hạn bộ nhớ. Hãy thử nghiệm với các giá trị khác nhau để tìm ra cấu hình tối ưu nhất cho hệ thống của bạn.

Cấu hình flow tracking và defragmentation

Cấu hình flow tracking (theo dõi luồng) và defragmentation (tách rời gói tin) cũng góp phần quan trọng trong việc tối ưu hóa hiệu suất của Suricata. Flow tracking cho phép Suricata theo dõi các kết nối mạng, giúp cải thiện khả năng phân tích và phát hiện các mối đe dọa.

Defragmentation là quá trình tách rời các gói tin lớn thành các phần nhỏ hơn để phân tích. Việc này giúp đảm bảo rằng các gói tin bị chia nhỏ sẽ không bị bỏ sót trong quá trình phân tích.

Cấu hình cập nhật tự động cho rule

Cập nhật rule định kỳ là một yếu tố quan trọng để đảm bảo rằng Suricata luôn hoạt động hiệu quả và phát hiện được các mối đe dọa mới. Việc cấu hình cập nhật tự động giúp bạn tiết kiệm thời gian và công sức trong việc quản lý các rule sets.

Thiết lập Suricata-Update

Suricata-Update là công cụ giúp bạn dễ dàng quản lý và cập nhật các rule sets. Bạn có thể cấu hình Suricata-Update để tự động tải về các rule mới từ các nguồn đáng tin cậy như Emerging Threats.

Việc sử dụng Suricata-Update sẽ giúp bạn duy trì tính bảo mật cao cho hệ thống mà không cần phải thực hiện thủ công từng bước.

Lập lịch cập nhật rule định kỳ

Bạn cũng có thể thiết lập lịch trình để tự động cập nhật các rule sets định kỳ. Việc này giúp đảm bảo rằng Suricata luôn được trang bị các quy tắc mới nhất và phát hiện các mối đe dọa một cách kịp thời.

Bạn có thể sử dụng cron job (trong môi trường Linux) để thực hiện việc này. Hãy xác định khoảng thời gian phù hợp để cập nhật rule, chẳng hạn như hàng tuần hoặc hàng tháng, tùy thuộc vào mức độ biến động và rủi ro trong môi trường mạng của bạn.

Kiểm tra và xác nhận cấu hình

Sau khi hoàn tất quá trình cấu hình, việc kiểm tra và xác nhận rằng Suricata đang hoạt động đúng là cực kỳ quan trọng. Điều này giúp bạn phát hiện sớm các lỗi cấu hình và đảm bảo rằng hệ thống mạng của bạn luôn trong trạng thái an toàn.

Sử dụng công cụ suricata-verify

Suricata-Verify là một công cụ tuyệt vời giúp bạn kiểm tra xem cấu hình của mình đã chính xác hay chưa. Công cụ này sẽ kiểm tra các quy tắc, cấu hình mạng và các thông số khác để đảm bảo rằng Suricata được thiết lập đúng cách.

Hãy chạy Suricata-Verify ngay sau khi bạn hoàn tất cấu hình để phát hiện bất kỳ vấn đề nào sớm nhất có thể. Công cụ này cung cấp các thông báo lỗi rõ ràng, giúp bạn dễ dàng xử lý các vấn đề trước khi chính thức đưa Suricata vào vận hành.

Phân tích log để đảm bảo cấu hình hoạt động đúng

Phân tích các log mà Suricata tạo ra cũng là một phần quan trọng trong việc xác nhận cấu hình. Các log sẽ cung cấp cho bạn thông tin về tình trạng hoạt động của Suricata, cũng như các mối đe dọa đã được phát hiện.

Hãy thường xuyên kiểm tra các log để đảm bảo rằng Suricata hoạt động đúng như mong đợi. Bạn có thể sử dụng các công cụ phân tích log bên ngoài để dễ dàng theo dõi và phân tích dữ liệu log một cách hiệu quả hơn.

Các lưu ý quan trọng khi cấu hình cơ bản Suricata

Khi cấu hình Suricata, có một số lưu ý quan trọng mà bạn cần nhớ. Việc nắm bắt những điều này sẽ giúp bạn tránh phải các lỗi phổ biến và đảm bảo rằng Suricata hoạt động hiệu quả trong môi trường mạng của bạn.

Vấn đề bảo mật cần chú ý trong quá trình cấu hình

Trong quá trình cấu hình Suricata, bạn cần luôn chú ý đến các vấn đề bảo mật. Đảm bảo rằng bạn chỉ sử dụng các rule sets từ các nguồn đáng tin cậy và thường xuyên kiểm tra và cập nhật chúng.

Ngoài ra, khi cấu hình các chế độ IDS/IPS, bạn cũng cần đặc biệt lưu ý đến quyền truy cập của Suricata đối với các interface mạng để đảm bảo rằng không có lỗ hổng nào có thể bị khai thác.

Các lỗi thường gặp và cách khắc phục

Một số lỗi thường gặp khi cấu hình Suricata bao gồm sai cấu trúc yaml, không đúng tên interface, hoặc thiếu các rule cần thiết. Để khắc phục, bạn có thể sử dụng công cụ suricata-verify để kiểm tra cấu hình của mình.

Hãy chắc chắn đọc kỹ các thông báo lỗi mà Suricata cung cấp và tìm hiểu nguyên nhân trước khi thực hiện bất kỳ thay đổi nào. Việc này sẽ giúp bạn nhanh chóng giải quyết vấn đề và đưa Suricata vào hoạt động hiệu quả.

So sánh cấu hình cơ bản Suricata với các IDS/IPS khác

Khi nói về các hệ thống phát hiện và ngăn chặn xâm nhập, Suricata không phải là lựa chọn duy nhất. Có nhiều công cụ khác như Snort hay Zeek (trước đây gọi là Bro), mỗi công cụ đều có những ưu nhược điểm riêng trong việc cấu hình và hoạt động.

Suricata vs Snort: Điểm khác biệt trong cấu hình cơ bản

Suricata và Snort đều là các phần mềm mã nguồn mở, nhưng cách cấu hình của chúng có những điểm khác biệt cơ bản. Trong khi Snort chủ yếu sử dụng một file cấu hình duy nhất, Suricata cho phép người dùng cấu hình nhiều thông số hơn và sử dụng định dạng YAML, giúp việc chỉnh sửa dễ dàng hơn.

Điều này có nghĩa là Suricata có thể linh hoạt hơn trong việc tùy chỉnh theo nhu cầu của người dùng, trong khi Snort lại có thể đơn giản hơn cho những người mới bắt đầu.

Suricata vs Zeek (Bro): So sánh độ phức tạp trong cấu hình

Khi so sánh Suricata với Zeek (Bro), có thể thấy rằng Zeek thường được coi là phức tạp hơn trong cấu hình do sử dụng một ngôn ngữ kịch bản riêng để định nghĩa các quy tắc và hành vi.

Tuy nhiên, sự phức tạp này cũng mang lại khả năng tùy biến cao hơn cho những người dùng có kinh nghiệm. Ngược lại, Suricata có thể dễ dàng hơn cho những người mới bắt đầu nhờ vào cấu trúc file cấu hình dễ hiểu và trực quan.

Câu hỏi thường gặp về cấu hình cơ bản Suricata

Để giúp bạn nắm rõ hơn về cấu hình Suricata, dưới đây là một số câu hỏi thường gặp mà người dùng mới thường thắc mắc.

Làm thế nào để kiểm tra xem cấu hình Suricata đã hoạt động đúng?

Bạn có thể sử dụng công cụ suricata-verify để kiểm tra cấu hình của mình. Công cụ này sẽ xác minh tất cả các thông số trong file cấu hình và thông báo cho bạn về bất kỳ lỗi nào.

Ngoài ra, việc phân tích log mà Suricata tạo ra cũng giúp bạn đánh giá xem cấu hình có hoạt động đúng hay không.

Có cần phải khởi động lại Suricata sau mỗi lần thay đổi cấu hình không?

Có, bạn cần khởi động lại Suricata sau mỗi lần thay đổi cấu hình để áp dụng những thay đổi đó. Tuy nhiên, nếu bạn chỉ muốn cập nhật các rule mà không thay đổi cấu hình, bạn có thể chỉ cần chạy lệnh cập nhật rule mà không cần khởi động lại.

Làm cách nào để cấu hình Suricata chạy tự động khi khởi động hệ thống?

Để Suricata tự động khởi động cùng hệ thống, bạn có thể thêm Suricata vào danh sách các dịch vụ khởi động cùng hệ thống. Trên các hệ điều hành Linux, bạn có thể sử dụng systemd để quản lý dịch vụ này.

Có thể sử dụng cùng một cấu hình Suricata cho nhiều môi trường mạng khác nhau không?

Có, bạn có thể sử dụng cùng một cấu hình Suricata cho nhiều môi trường mạng khác nhau. Tuy nhiên, bạn cần điều chỉnh một số tham số như interface và các rule để phù hợp với đặc điểm của mỗi môi trường.

Làm thế nào để backup và restore cấu hình Suricata một cách an toàn?

Bạn có thể thực hiện backup cấu hình Suricata bằng cách sao chép file suricata.yaml sang một vị trí lưu trữ an toàn. Để phục hồi, chỉ cần thay thế file cấu hình hiện tại bằng file backup mà bạn đã lưu.

Đảm bảo rằng bạn luôn có một bản sao lưu mới nhất để tránh mất mát dữ liệu và cấu hình quan trọng.

Kết luận

Việc cấu hình cơ bản Suricata là một bước quan trọng để bảo vệ mạng của bạn khỏi các mối đe dọa an ninh. Qua 10 bước hướng dẫn chi tiết trên, hy vọng rằng bạn đã có được cái nhìn sâu sắc về cách thiết lập và tối ưu hóa Suricata cho môi trường mạng của mình.

Hãy nhớ rằng, bảo mật mạng là một quá trình không ngừng nghỉ. Bạn cần thường xuyên kiểm tra, cập nhật và tối ưu hóa cấu hình của Suricata để đảm bảo rằng hệ thống của bạn luôn hoạt động hiệu quả và an toàn.

Khi bạn liên hệ trực tiếp với admin tại hotrodoan.vn, bạn sẽ nhận ngay ưu đãi giảm giá 40% cho mọi dịch vụ. Đây là lời tri ân đặc biệt dành cho bạn vì đã tin tưởng và lựa chọn chúng tôi. Chúc bạn học tập thật hiệu quả, hoàn thành xuất sắc dự án đầu tay, và gặt hái được nhiều thành công trong hành trình học tập và sự nghiệp! 🚀✨

📺 YouTube

🌐 Website

📢 Telegram

🎵 TikTok

📘 Facebook

📚 Hỗ trợ & Liên hệ : Mọi thắc mắc và đề xuất, vui lòng liên hệ [email protected] để được hỗ trợ nhanh chóng .