Cách Thức Hoạt Động Của Suricata: Phần Mềm Giám Sát An Ninh Mạng Hiệu Quả

Suricata là một phần mềm mã nguồn mở mạnh mẽ, được thiết kế để giám sát và bảo vệ hệ thống mạng khỏi các mối đe dọa an ninh. Với khả năng phát hiện, phân tích và ngăn chặn các cuộc tấn công mạng, Suricata đang ngày càng trở thành một công cụ quan trọng trong việc bảo vệ thông tin và dữ liệu của tổ chức. Trong bài viết này, chúng ta sẽ đi sâu vào cách thức hoạt động của Suricata, từ kiến trúc đa luồng đến các cơ chế phát hiện mối đe dọa và nhiều tính năng vượt trội khác.

Tổng quan về Suricata và vai trò trong giám sát an ninh mạng

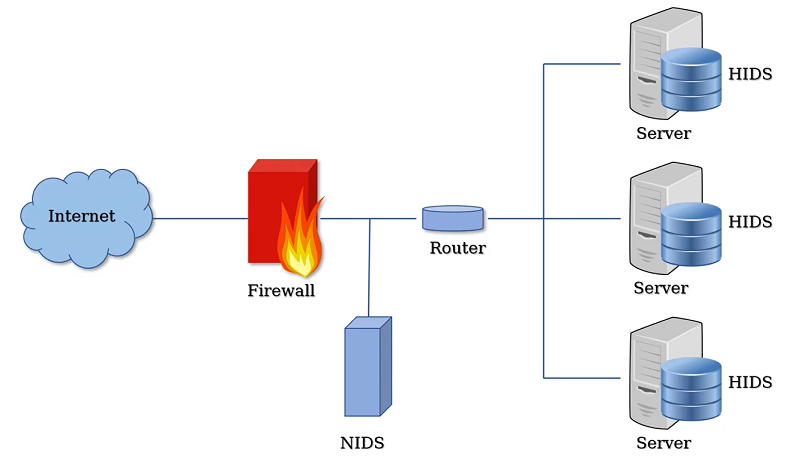

Suricata là một phần mềm IDS/IPS (Intrusion Detection System / Intrusion Prevention System) mã nguồn mở, được phát triển bởi Open Information Security Foundation (OISF). Nó cho phép người dùng theo dõi và phân tích lưu lượng mạng một cách hiệu quả, giúp phát hiện và ngăn chặn các cuộc tấn công tiềm ẩn. Suricata không chỉ dừng lại ở khả năng phát hiện mà còn có thể chặn những gói tin đáng ngờ, đảm bảo an toàn cho hệ thống mạng.

Trong bối cảnh an ninh mạng ngày càng phức tạp và tinh vi, Suricata mang đến cho các tổ chức một giải pháp mạnh mẽ nhằm bảo vệ tài sản thông tin. Các doanh nghiệp, tổ chức chính phủ hay ngay cả cá nhân đều có thể tận dụng những tính năng nổi bật của Suricata để nâng cao khả năng phòng chống xâm nhập.

Kiến trúc đa luồng của Suricata

Suricata được xây dựng trên nền tảng kiến trúc đa luồng, cho phép nó xử lý nhiều thông tin đồng thời một cách nhanh chóng và hiệu quả. Điều này rất cần thiết trong môi trường mạng hiện đại, nơi mà khối lượng dữ liệu lớn được truyền tải mỗi giây.

Cơ chế xử lý song song

Một trong những điểm nổi bật của Suricata chính là khả năng xử lý song song. Điều này có nghĩa là Suricata có thể chia nhỏ các tác vụ và thực hiện đồng thời trên nhiều luồng khác nhau. Nhờ đó, nó có thể phân tích và xử lý lượng lớn lưu lượng mạng mà không bị ảnh hưởng đến hiệu suất.

Suricata sử dụng các thư viện như libpcap để bắt gói tin từ giao thức mạng, sau đó phân chia và gửi tới các luồng riêng biệt để xử lý. Điều này giúp tối ưu hóa tốc độ xử lý, đảm bảo rằng mọi mối đe dọa đều được phát hiện kịp thời.

Tối ưu hóa hiệu suất trên phần cứng đa nhân

Suricata đã được tối ưu hóa để tận dụng các kiến trúc phần cứng đa nhân. Điều này có nghĩa là nếu bạn chạy Suricata trên một máy chủ với nhiều lõi CPU, nó sẽ tự động phân bổ tải công việc cho các lõi này. Kết quả là, Suricata có thể xử lý hàng triệu gói tin mỗi giây mà không gặp phải tình trạng quá tải.

Việc tối ưu hóa này không chỉ giúp Suricata hoạt động hiệu quả hơn mà còn cải thiện độ chính xác trong việc phát hiện các cuộc tấn công, vì nó có thể phân tích nhiều luồng dữ liệu khác nhau cùng một lúc.

Quá trình thu thập và phân tích gói tin

Quá trình thu thập và phân tích gói tin là một trong những bước quan trọng trong hoạt động của Suricata. Việc hiểu rõ cách Suricata thu thập và phân tích thông tin sẽ giúp người dùng khai thác tối đa sức mạnh của nó.

Capture engine: Bắt gói tin từ các interface mạng

Suricata sử dụng một engine đặc biệt để bắt gói tin từ các interface mạng. Engine này có khả năng hoạt động trên nhiều loại giao thức mạng, từ Ethernet cho đến các IP phức tạp hơn. Khi một gói tin mới xuất hiện trên mạng, nó sẽ ngay lập tức được đón nhận và đưa vào hệ thống để xử lý.

Suricata hỗ trợ nhiều chế độ bắt gói tin khác nhau, cho phép người dùng tùy chỉnh theo nhu cầu riêng. Chẳng hạn, bạn có thể cấu hình nó để chỉ bắt gói tin từ một địa chỉ IP nhất định hoặc một loại giao thức nhất định. Điều này cực kỳ hữu ích trong việc giảm thiểu khối lượng dữ liệu cần xử lý, từ đó tối ưu hóa hiệu suất.

Decode engine: Giải mã các gói tin theo các giao thức mạng

Sau khi gói tin được bắt, Suricata sẽ tiến hành giải mã chúng thông qua decode engine. Giai đoạn này rất quan trọng, vì nó giúp Suricata hiểu rõ nội dung của gói tin. Mỗi giao thức mạng có cách mã hóa riêng, và Suricata có khả năng phân tích nhiều loại giao thức phổ biến như TCP, UDP, HTTP, DNS và nhiều hơn nữa.

Khi dữ liệu được giải mã, Suricata sẽ tiến hành phân tích nội dung bên trong để tìm kiếm các dấu hiệu của mối đe dọa. Đây là một quy trình đòi hỏi khả năng xử lý nhanh nhạy và chính xác, và chính vì vậy mà việc sở hữu một hệ thống mạnh mẽ như Suricata là rất cần thiết.

Hệ thống phát hiện và ngăn chặn xâm nhập (IDS/IPS)

Suricata không chỉ đơn thuần là một công cụ giám sát; nó còn là một hệ thống phát hiện và ngăn chặn xâm nhập hiệu quả. Điều này có nghĩa là nó không chỉ có khả năng phát hiện các cuộc tấn công mà còn có thể chặn chúng ngay lập tức.

Phân tích luồng dữ liệu theo thời gian thực

Suricata thực hiện phân tích luồng dữ liệu theo thời gian thực, cho phép nó phát hiện các mối đe dọa ngay khi chúng xảy ra. Điều này rất quan trọng trong việc bảo vệ hệ thống mạng, vì càng phát hiện sớm thì mức độ nguy hiểm càng thấp.

Suricata sử dụng một bộ luật (ruleset) phong phú để hướng dẫn việc phát hiện mối đe dọa. Mỗi khi một gói tin được bắt, nó sẽ được so sánh với các luật này để xác định xem có bất kỳ hành vi nào đáng nghi ngờ hay không. Nếu phát hiện ra mối đe dọa, Suricata sẽ ngay lập tức hành động để ngăn chặn nó.

So sánh với cơ sở dữ liệu luật (ruleset) để phát hiện mối đe dọa

Cơ sở dữ liệu luật của Suricata rất phong phú và luôn được cập nhật liên tục. Người dùng có thể tự xây dựng hoặc tải xuống các luật từ cộng đồng để tăng cường khả năng phát hiện của Suricata. Việc này giúp Suricata không chỉ phát hiện các cuộc tấn công đã biết mà còn có thể nhận diện những phương thức tấn công mới.

Suricata sử dụng một thuật toán so khớp thông minh để kiểm tra từng gói tin với cơ sở dữ liệu luật. Điều này cho phép nó phát hiện ra các mẫu hành vi đáng ngờ, từ đó giúp bảo vệ mạng một cách hiệu quả hơn.

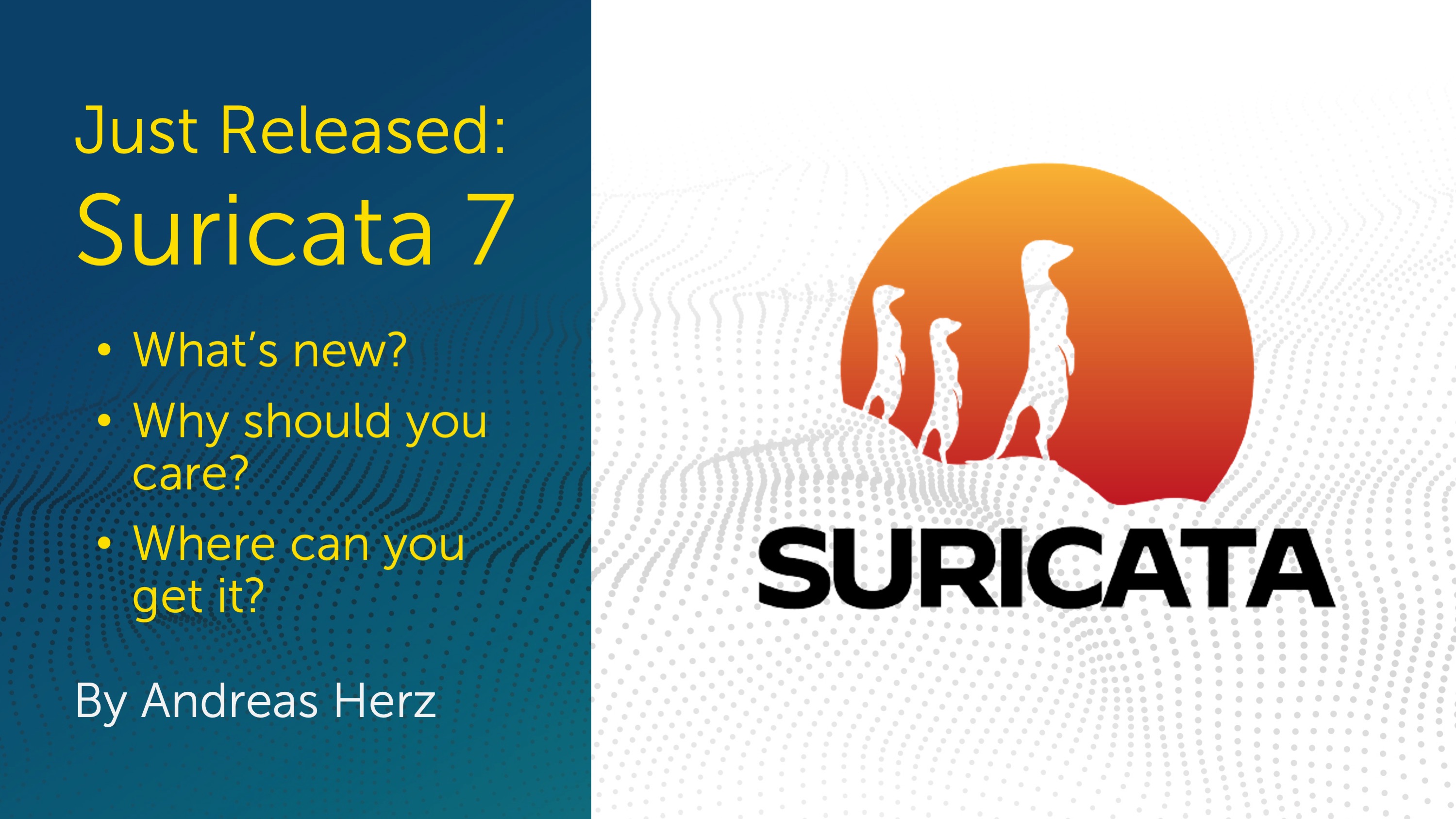

Phân tích giao thức ứng dụng (Application Layer Parsing)

Giao thức ứng dụng là lớp thứ bảy trong mô hình OSI, và việc phân tích các giao thức này là rất quan trọng để phát hiện các mối đe dọa ẩn chứa bên trong. Suricata cung cấp khả năng phân tích sâu cho nhiều giao thức ứng dụng phổ biến.

Deep packet inspection cho các giao thức phổ biến

Suricata hỗ trợ Deep Packet Inspection (DPI), cho phép nó phân tích nội dung bên trong các gói tin một cách chi tiết. Điều này giúp Suricata phát hiện các hành vi độc hại mà các hệ thống phát hiện truyền thống có thể bỏ sót.

Nó có khả năng phân tích các giao thức như HTTP, DNS, SMTP và FTP, cung cấp cái nhìn sâu sắc về hoạt động của ứng dụng mạng. Khi phát hiện ra hành vi đáng ngờ, Suricata có thể tự động phản hồi bằng cách chặn hoặc ghi log lại các giao dịch đó.

Nhận diện và phân tích các ứng dụng layer 7

Với khả năng hiểu sâu về giao thức ứng dụng, Suricata có thể nhận diện và phân tích các ứng dụng hoạt động tại layer 7. Việc này cực kỳ quan trọng trong việc phát hiện các cuộc tấn công web, như SQL injection hay cross-site scripting (XSS).

Suricata có thể kiểm tra các yêu cầu và phản hồi HTTP, từ đó phát hiện ra các mẫu hành vi bất thường, giúp tăng cường khả năng phòng thủ cho các ứng dụng web.

Hệ thống luật và cách Suricata áp dụng

Hệ thống luật (ruleset) là một trong những yếu tố quyết định thành công của Suricata trong việc phát hiện và ngăn chặn các mối đe dọa. Việc hiểu rõ cách thức Suricata áp dụng các luật sẽ giúp người dùng tối ưu hóa hiệu suất và khả năng bảo mật.

Cấu trúc và cú pháp của luật Suricata

Luật Suricata có cấu trúc khá đơn giản nhưng rất mạnh mẽ. Mỗi luật bao gồm các thành phần như action, protocol, source/destination IP, port và content. Người dùng có thể tùy chỉnh các luật theo nhu cầu cụ thể của mình.

Suricata cũng cho phép người dùng tạo ra các luật phức tạp hơn bằng cách kết hợp nhiều điều kiện khác nhau. Việc này giúp tăng cường khả năng phát hiện và giảm thiểu số lượng false positives.

Quá trình so khớp luật với lưu lượng mạng

Khi một gói tin được bắt, Suricata sẽ tiến hành so khớp luật với gói tin đó. Quy trình này diễn ra rất nhanh chóng và hiệu quả, nhờ vào cơ chế tối ưu hóa mà Suricata đã xây dựng. Nếu một gói tin khớp với một luật nào đó, Suricata sẽ thực hiện hành động tương ứng, có thể là ghi log, cảnh báo hoặc chặn gói tin đó.

Việc so khớp luật với lưu lượng mạng là một quy trình liên tục và không ngừng nghỉ. Điều này giúp đảm bảo rằng mọi mối đe dọa đều được phát hiện và xử lý kịp thời.

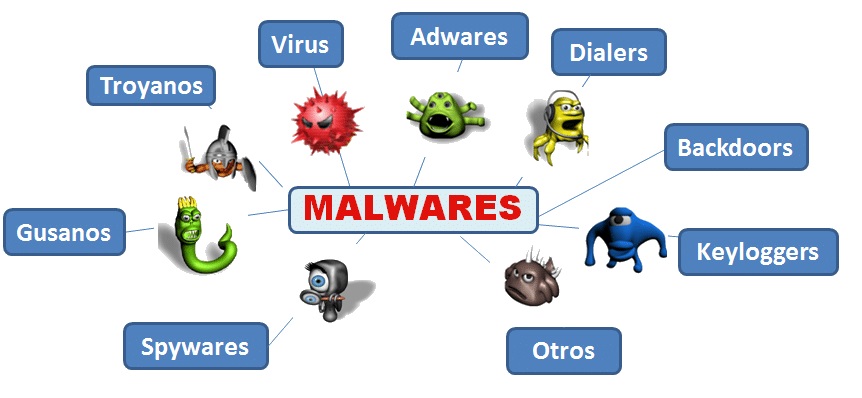

File extraction và phân tích malware

File extraction là một trong những tính năng mạnh mẽ của Suricata, cho phép người dùng phân tích các file đáng ngờ trong lưu lượng mạng để phát hiện malware.

Cơ chế trích xuất file từ lưu lượng mạng

Suricata có khả năng tự động trích xuất các file từ lưu lượng mạng. Khi phát hiện một gói tin có chứa file, Suricata sẽ lưu lại file này để tiến hành phân tích sau đó. Điều này cực kỳ hữu ích trong việc phát hiện malware, vì nhiều cuộc tấn công mạng thường sử dụng các file độc hại để lừa đảo người dùng.

Suricata có thể trích xuất file từ nhiều loại giao thức và định dạng khác nhau, từ các email đến các file tải lên qua HTTP. Việc này giúp tăng cường khả năng phòng chống malware và bảo vệ người dùng khỏi những mối đe dọa tiềm ẩn.

Tích hợp với các công cụ phân tích malware

Sau khi trích xuất các file từ lưu lượng mạng, Suricata có thể tích hợp với các công cụ phân tích malware khác để thực hiện phân tích sâu hơn. Các công cụ như VirusTotal hay ClamAV có thể được sử dụng để quét file và phát hiện các mối đe dọa.

Việc tích hợp này giúp người dùng có cái nhìn tổng quan hơn về an ninh mạng của mình, từ đó đưa ra các biện pháp bảo vệ phù hợp.

Xử lý TLS/SSL trong Suricata

Lưu lượng mã hóa TLS/SSL đang ngày càng trở nên phổ biến trong môi trường mạng hiện đại. Tuy nhiên, việc phát hiện các mối đe dọa trong lưu lượng mã hóa là một thách thức lớn đối với nhiều hệ thống IDS/IPS. Suricata đã giải quyết vấn đề này như thế nào?

Giải mã và kiểm tra lưu lượng mã hóa

Suricata có khả năng giải mã lưu lượng mã hóa TLS/SSL để tiến hành phân tích. Điều này đạt được thông qua việc sử dụng các chứng chỉ SSL đã được cấu hình trước. Khi Suricata bắt một gói tin mã hóa, nó sẽ cố gắng giải mã và phân tích nội dung bên trong.

Việc giải mã này rất quan trọng, vì nhiều cuộc tấn công mạng hiện nay đều sử dụng mã hóa để che giấu hành vi độc hại. Suricata cho phép người dùng cấu hình để thu thập và phân tích lưu lượng mã hóa một cách hiệu quả.

Phát hiện các chứng chỉ SSL bất thường

Trong quá trình xử lý lưu lượng mã hóa, Suricata cũng có khả năng phát hiện các chứng chỉ SSL bất thường. Điều này rất quan trọng trong việc ngăn chặn các cuộc tấn công như Man-in-the-Middle (MitM), nơi mà kẻ tấn công cố gắng can thiệp vào lưu lượng mã hóa giữa người dùng và máy chủ.

Suricata sẽ kiểm tra các thông tin như tên miền, thời gian hết hạn và tính hợp lệ của chứng chỉ. Nếu phát hiện bất kỳ điều gì đáng ngờ, nó sẽ ngay lập tức cảnh báo người dùng.

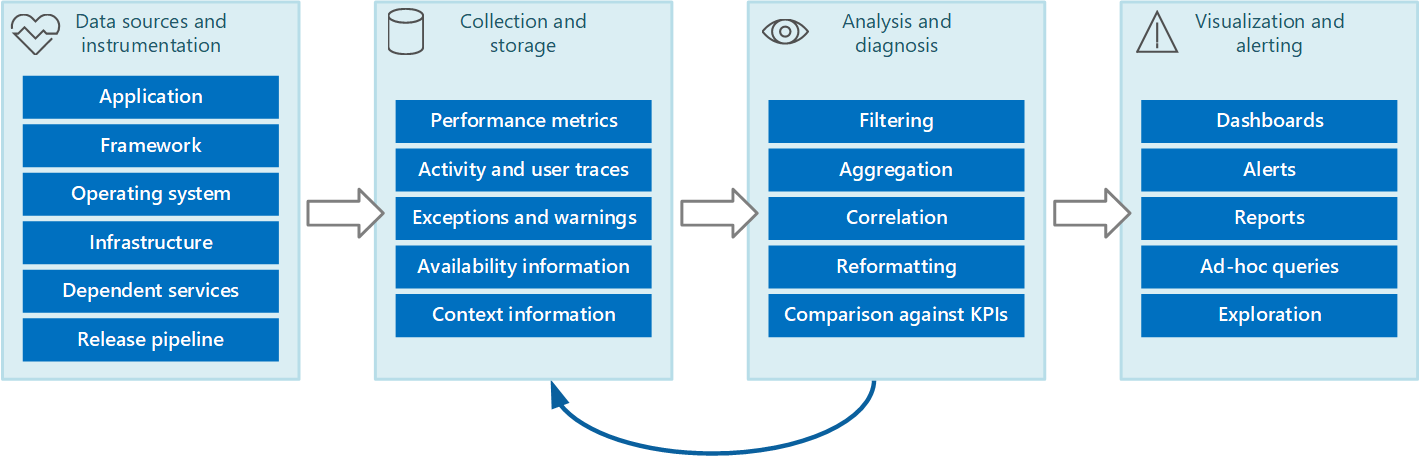

Logging và alert generation

Suricata không chỉ dừng lại ở việc phát hiện và ngăn chặn các mối đe dọa; nó còn cung cấp một cơ chế ghi log chi tiết để người dùng có thể theo dõi hoạt động của hệ thống mạng.

Cơ chế ghi log chi tiết các sự kiện an ninh

Suricata ghi lại tất cả các sự kiện an ninh trong một log file. Những thông tin này bao gồm địa chỉ IP, thời gian, loại gói tin và hành động đã thực hiện. Việc ghi log này giúp người dùng dễ dàng theo dõi và phân tích các sự kiện an ninh.

Người dùng có thể cấu hình Suricata để ghi log theo nhiều định dạng khác nhau, từ JSON đến CSV, giúp dễ dàng tích hợp với các công cụ phân tích log khác.

Tạo và gửi cảnh báo tới các hệ thống SIEM

Khi phát hiện một mối đe dọa, Suricata có thể tự động tạo ra một cảnh báo và gửi tới các hệ thống SIEM (Security Information and Event Management) để xử lý. Việc này giúp nhân viên an ninh có thể nhanh chóng phản ứng với các sự kiện an ninh mà không cần phải theo dõi liên tục.

Suricata hỗ trợ nhiều phương thức gửi cảnh báo, từ email đến webhook. Điều này giúp tăng cường khả năng phản ứng và tự động hóa trong quy trình bảo vệ an ninh mạng.

Performance boosting techniques

Để tối ưu hóa hiệu suất, Suricata đã áp dụng nhiều kỹ thuật khác nhau nhằm đảm bảo rằng nó có thể xử lý lượng lớn lưu lượng mạng mà không bị ảnh hưởng đến khả năng phát hiện.

Runmodes và cách Suricata tối ưu hóa hiệu suất

Suricata có nhiều chế độ hoạt động khác nhau, tùy thuộc vào nhu cầu của người dùng. Chẳng hạn, bạn có thể chạy Suricata ở chế độ IDS chỉ để phát hiện, hoặc ở chế độ IPS để chặn các cuộc tấn công. Việc chọn chế độ phù hợp sẽ giúp tối ưu hóa hiệu suất của hệ thống.

Ngoài ra, Suricata cũng cho phép người dùng tùy chỉnh cấu hình để tối ưu hóa hiệu suất. Bạn có thể điều chỉnh các thông số như số lượng luồng xử lý hoặc kích thước buffer để đạt được hiệu quả tốt nhất.

Kỹ thuật bypass và offloading để tăng tốc xử lý

Suricata còn hỗ trợ các kỹ thuật bypass và offloading nhằm tăng tốc quá trình xử lý. Bypass cho phép các gói tin không cần thiết không bị xử lý, trong khi offloading giúp chuyển một phần công việc sang phần cứng chuyên dụng như card mạng.

Những kỹ thuật này giúp Suricata hoạt động trơn tru và hiệu quả hơn, đặc biệt trong các môi trường có lưu lượng mạng cao.

Tích hợp với hệ sinh thái an ninh mạng

Suricata không hoạt động một mình; nó có khả năng tích hợp với nhiều công cụ và hệ thống khác trong lĩnh vực an ninh mạng.

API và interfaces cho phép tương tác với các công cụ khác

Suricata cung cấp API và interfaces cho phép người dùng tương tác với các công cụ an ninh khác. Điều này giúp dễ dàng tích hợp Suricata vào các hệ thống hiện có, từ đó tăng cường khả năng bảo mật của tổ chức.

API của Suricata cho phép người dùng truy cập vào các chức năng khác nhau của phần mềm, từ việc cấu hình đến việc lấy thông tin log. Điều này giúp người dùng linh hoạt hơn trong việc quản lý và giám sát hệ thống mạng.

Khả năng mở rộng thông qua plugins và modules

Suricata hỗ trợ nhiều plugin và module, cho phép người dùng mở rộng tính năng của phần mềm theo nhu cầu cụ thể. Người dùng có thể thêm các module tùy chỉnh hoặc sử dụng các module có sẵn để tăng cường khả năng phát hiện và ngăn chặn xâm nhập.

Khả năng mở rộng này là một trong những lợi thế lớn của Suricata, giúp nó phù hợp với nhiều loại hình tổ chức và môi trường mạng khác nhau.

Cơ chế cập nhật và bảo trì của Suricata

Để đảm bảo rằng Suricata luôn hoạt động hiệu quả, việc cập nhật và bảo trì là vô cùng cần thiết.

Quá trình cập nhật ruleset tự động

Suricata cho phép người dùng cập nhật ruleset một cách tự động. Điều này rất quan trọng, vì các mối đe dọa an ninh mạng luôn thay đổi và tiến hóa theo thời gian.

Người dùng có thể cấu hình Suricata để tự động tải xuống và áp dụng các bản cập nhật mới nhất từ cộng đồng, đảm bảo rằng họ luôn được bảo vệ khỏi những mối đe dọa mới nhất.

Cách Suricata duy trì hiệu suất trong quá trình hoạt động

Suricata được thiết kế để duy trì hiệu suất ổn định ngay cả khi cập nhật luật hay trong quá trình hoạt động. Nó sử dụng nhiều kỹ thuật khác nhau để đảm bảo rằng việc cập nhật không làm gián đoạn quá trình giám sát và phát hiện mối đe dọa.

Điều này giúp người dùng cảm thấy yên tâm hơn khi sử dụng Suricata, vì họ biết rằng hệ thống của mình sẽ luôn được bảo vệ.

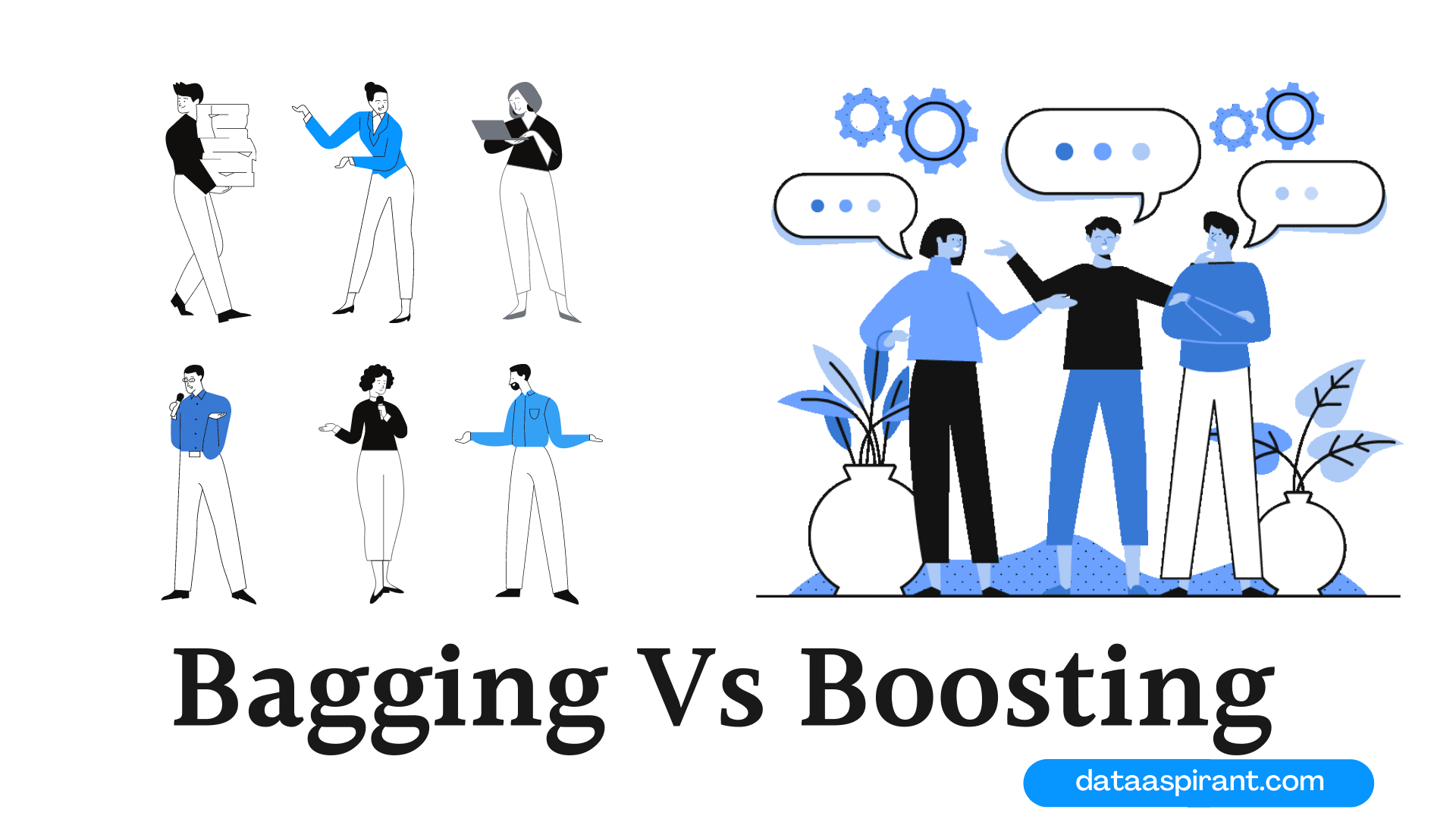

Vai trò của Machine Learning trong hoạt động của Suricata

Machine Learning đang ngày càng trở nên phổ biến trong lĩnh vực an ninh mạng, và Suricata không nằm ngoài xu hướng này.

Phát hiện anomaly dựa trên học máy

Suricata có khả năng sử dụng các thuật toán học máy để phát hiện các anomalous behavior trong lưu lượng mạng. Điều này có nghĩa là nó có thể nhận diện những hành vi bất thường mà không cần phải phụ thuộc hoàn toàn vào các luật đã được định sẵn.

Việc sử dụng học máy giúp Suricata phát hiện các mối đe dọa một cách linh hoạt hơn, đặc biệt là những cuộc tấn công chưa được biết đến.

Cải thiện độ chính xác của IDS/IPS với AI

Các thuật toán AI có thể giúp cải thiện độ chính xác trong việc phát hiện và ngăn chặn các mối đe dọa. Khi được kết hợp với hệ thống phát hiện xâm nhập, AI có thể giúp giảm thiểu số lượng false positives và false negatives, từ đó nâng cao hiệu quả bảo mật.

Suricata đang không ngừng nghiên cứu và phát triển các tính năng mới, bao gồm cả việc tích hợp machine learning để nâng cao khả năng phòng chống xâm nhập của mình.

Các lưu ý khi triển khai và vận hành Suricata

Khi triển khai và vận hành Suricata, có một số điều cần lưu ý để đảm bảo rằng bạn có thể tận dụng tối đa công cụ này.

Tối ưu hóa cấu hình cho môi trường mạng cụ thể

Mỗi môi trường mạng đều có những đặc thù riêng, do đó việc tối ưu hóa cấu hình cho phù hợp là rất cần thiết. Bạn cần xác định các nhu cầu cụ thể của tổ chức và điều chỉnh các tham số của Suricata sao cho phù hợp.

Có thể thử nghiệm với nhiều cấu hình khác nhau để tìm ra giải pháp tốt nhất. Việc này sẽ giúp Suricata hoạt động hiệu quả hơn và giảm thiểu số lượng false positives.

Quản lý hiệu quả false positives và false negatives

False positives và false negatives là hai vấn đề lớn mà bất kỳ hệ thống IDS/IPS nào cũng phải đối mặt. Suricata cung cấp nhiều công cụ để giúp người dùng quản lý các vấn đề này.

Việc thường xuyên cập nhật ruleset và tối ưu hóa cấu hình là cách tốt nhất để giảm thiểu các vấn đề này. Ngoài ra, người dùng cũng nên theo dõi các cảnh báo và log một cách cẩn thận để điều chỉnh hệ thống kịp thời.

So sánh cách thức hoạt động của Suricata với các giải pháp khác

Suricata không phải là phần mềm duy nhất trong lĩnh vực an ninh mạng. Việc so sánh Suricata với các giải pháp khác sẽ giúp người dùng có cái nhìn toàn diện hơn về ưu và nhược điểm của nó.

Suricata vs Snort: Khác biệt trong cơ chế xử lý

Snort và Suricata đều là những hệ thống IDS/IPS mã nguồn mở phổ biến. Tuy nhiên, Suricata có một số lợi thế đáng kể. Đầu tiên, Suricata hỗ trợ đa luồng, cho phép nó xử lý nhanh hơn nhiều so với Snort.

Thứ hai, Suricata có khả năng phân tích giao thức ứng dụng mạnh mẽ hơn, giúp nó phát hiện các mối đe dọa ẩn chứa trong lưu lượng mã hóa một cách hiệu quả hơn.

Ưu điểm của Suricata so với các NIDS/NIPS thương mại

Một trong những ưu điểm lớn của Suricata là nó hoàn toàn miễn phí và mã nguồn mở. Điều này có nghĩa là người dùng có thể tùy chỉnh và cải thiện phần mềm theo nhu cầu riêng của mình mà không cần phải lo lắng về chi phí bản quyền.

Bên cạnh đó, Suricata có một cộng đồng lớn đứng phía sau, giúp cập nhật và phát triển phần mềm liên tục, đảm bảo rằng nó luôn được trang bị các tính năng mới nhất và hiệu quả nhất.

Câu hỏi thường gặp về cách thức hoạt động của Suricata

Làm thế nào Suricata xử lý được lưu lượng mạng lớn mà không ảnh hưởng đến hiệu suất?

Suricata sử dụng kiến trúc đa luồng và tối ưu hóa hiệu suất để xử lý lượng lớn lưu lượng mạng. Điều này cho phép nó phân tích nhiều gói tin đồng thời mà không gây ra tình trạng quá tải cho hệ thống.

Suricata có thể hoạt động ở chế độ inline như thế nào để ngăn chặn các cuộc tấn công?

Suricata có khả năng hoạt động ở chế độ inline, cho phép nó chặn các gói tin đáng ngờ ngay khi chúng xuất hiện trên mạng. Điều này giúp bảo vệ hệ thống khỏi các cuộc tấn công trước khi chúng có cơ hội gây hại.

Cơ chế nào giúp Suricata giảm thiểu số lượng false positives trong quá trình phát hiện mối đe dọa?

Suricata sử dụng cấu trúc luật linh hoạt và khả năng học máy để giảm thiểu số lượng false positives. Việc thường xuyên cập nhật ruleset và tối ưu hóa cấu hình cũng giúp cải thiện độ chính xác trong việc phát hiện mối đe dọa.

Làm thế nào để cấu hình Suricata để nó có thể phân tích hiệu quả lưu lượng mạng mã hóa?

Người dùng cần cấu hình Suricata với các chứng chỉ SSL để cho phép giải mã lưu lượng mã hóa. Sau đó, Suricata sẽ tự động phân tích nội dung bên trong để phát hiện các mối đe dọa.

Suricata xử lý các gói tin fragmented và reassembled như thế nào trong quá trình phân tích?

Suricata có khả năng xử lý cả gói tin fragment và gói tin reassembled. Nó sẽ theo dõi các mảnh ghép khác nhau của một gói tin và tái hợp chúng lại để tiến hành phân tích một cách chính xác nhất.

Kết luận

Suricata là một phần mềm giám sát an ninh mạng mạnh mẽ, đáp ứng được nhu cầu bảo vệ hệ thống trong thời đại số hiện nay. Với khả năng phát hiện và ngăn chặn các mối đe dọa, Suricata không chỉ giúp bảo vệ thông tin mà còn tăng cường sự an toàn cho tổ chức.

Bằng cách hiểu rõ cách thức hoạt động của Suricata, người dùng có thể tối ưu hóa hiệu suất và nâng cao khả năng bảo mật cho hệ thống mạng của mình. Từ việc nắm bắt gói tin, phân tích giao thức ứng dụng cho đến việc xử lý lưu lượng mã hóa, Suricata đã chứng tỏ mình là một công cụ không thể thiếu trong việc bảo vệ an ninh mạng hiện đại.

Xem thêm tại đây

Khi bạn liên hệ trực tiếp với admin tại hotrodoan.vn, bạn sẽ nhận ngay ưu đãi giảm giá 40% cho mọi dịch vụ. Đây là lời tri ân đặc biệt dành cho bạn vì đã tin tưởng và lựa chọn chúng tôi. Chúc bạn học tập thật hiệu quả, hoàn thành xuất sắc dự án đầu tay, và gặt hái được nhiều thành công trong hành trình học tập và sự nghiệp! 🚀✨

📺 YouTube

🌐 Website

📢 Telegram

🎵 TikTok

📘 Facebook

📚 Hỗ trợ & Liên hệ : Mọi thắc mắc và đề xuất, vui lòng liên hệ [email protected] để được hỗ trợ nhanh chóng .