- SĐT liên hệ: (+84) 926 397 972 | (+84) 333 371 116

[PE7] TIÊU CHUẨN KIỂM THỬ PTES VÀ XÂY DỰNG QUY TRÌNH KIỂM THỬ AN TOÀN HỆ THỐNG DỰA TRÊN TIÊU CHUẨN PTES -20%

Upload bởi: admindev

admindev

100,000đ

80,000đ

Tiêu chuẩn thực thi kiểm tra thâm nhập (PTES) là một phương pháp kiểm tra thâm nhập, được phát triển bởi một nhóm các nhà bảo mật thông tin với mục đích giải quyết nhu cầu về một tiêu chuẩn hoàn chỉnh và cập nhật trong kiểm tra thâm nhập. Ngoài việc hướng dẫn các chuyên gia bảo mật, nó cũng cố gắng thông báo cho các doanh nghiệp những gì họ nên mong đợi từ một thử nghiệm thâm nhập và hướng dẫn họ xác định phạm vi và đàm phán các dự án thành công

Đồ Án - Luận Văn

Tài liệu

17/03/2024

Kiểm thử PTES.docx

-

Chức năng đầy đủ và giống demo 100%

-

Hỗ trợ lắp đặt nếu cần

-

Hỗ trợ trả lời người mua sau khi tải

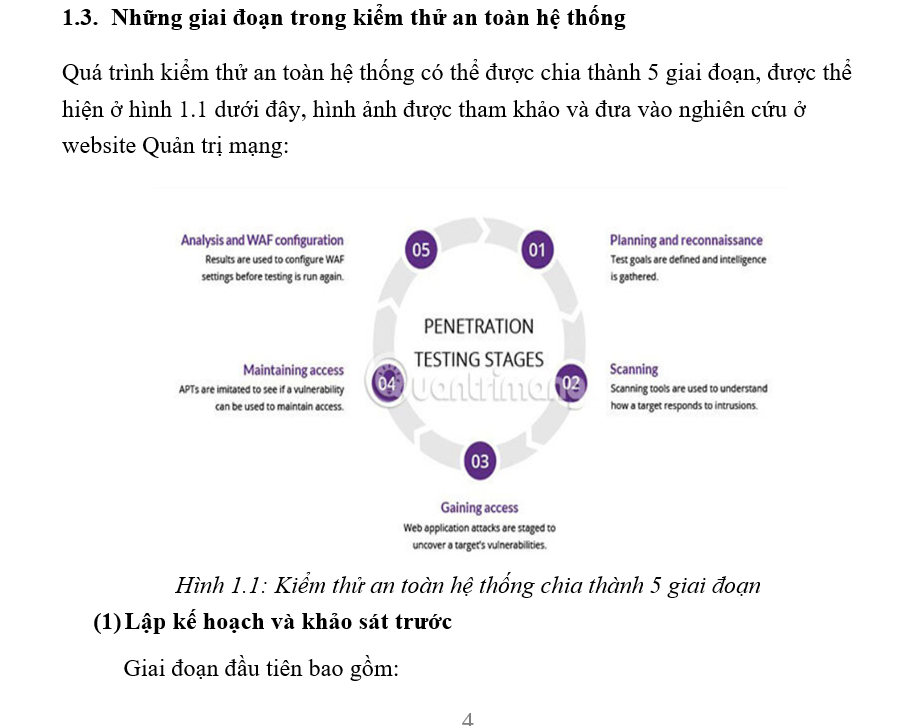

Chương 1 đồ án đã giới thiệu các kiến thức cơ bản về an toàn hệ thống thông tin và kiểm thử an toàn hệ thống thông tin.

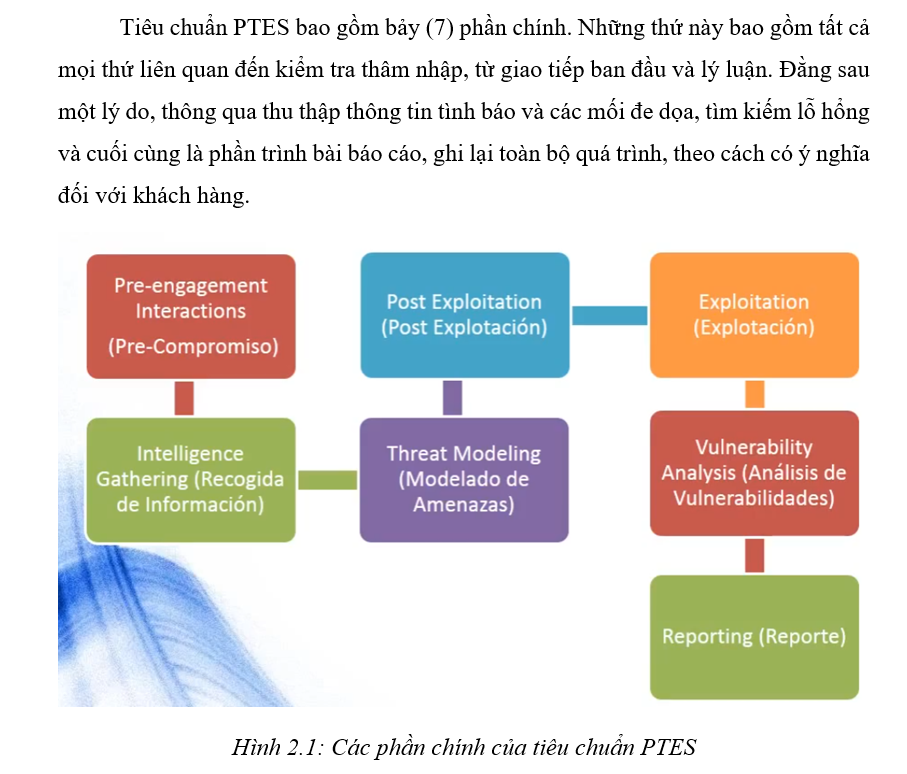

Trong chương 2 đã giới thiệu tiêu chuẩn kiểm thử an toàn hệ thống thông tin PTES nhằm đưa ra được quy trình kiểm thử của đề tài hướng đến.

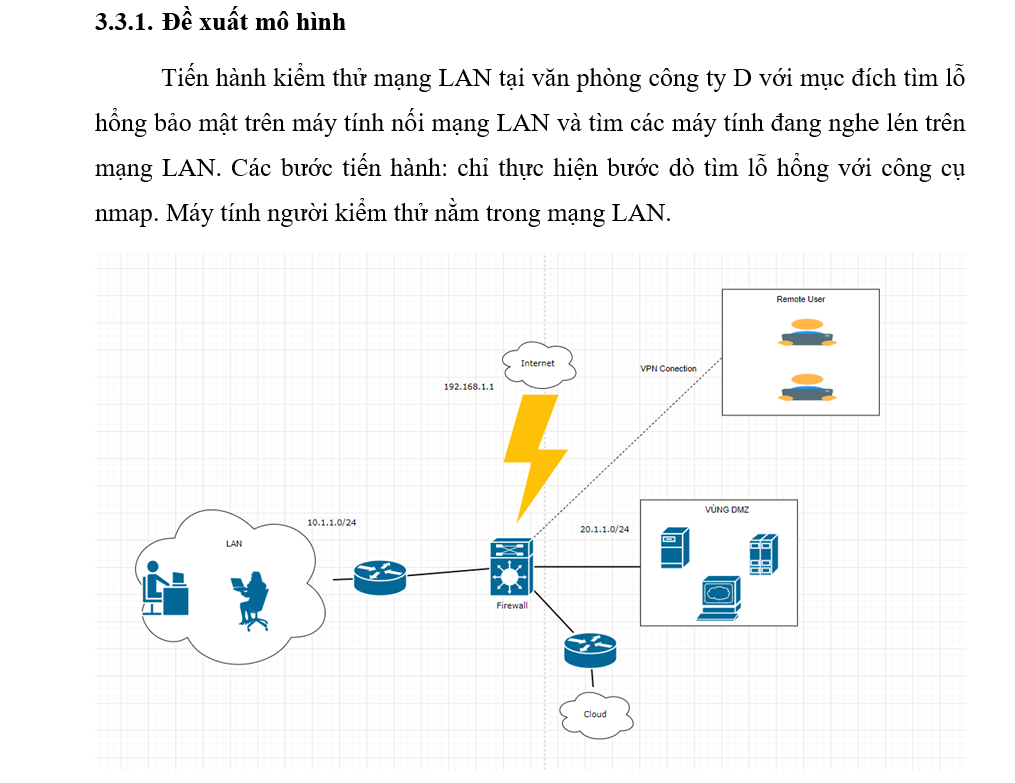

Ở chương 3, đồ án giới thiệu bộ công cụ Kali Linux và đưa ra quy trình kiểm thử an toàn hệ thống thông tin sử dụng các công cụ có trên bộ Kali Linux đó. Các công cụ đó được phân chia theo từng bước tiến hành của quy trình kiểm thử. Nội dung trình bày bám sát theo mục tiêu đề ra ban đầu của đồ án “Tìm hiểu về tiêu chuẩn kiểm thử PTES và xây dựng quy trình kiểm thử an toàn hệ thống dựa trên tiêu chuẩn PTES”.

1. Kết quả đạt được:

− Trình bày được các loại phương thức tấn công thông qua lỗ hổng bảo mật phổ biến, các biện pháp phòng chống, ngăn ngừa tương ứng.

− Đưa ra quy trình kiểm thử an toàn hệ thống.

− Nắm rõ và sử dụng các công cụ trên bộ công cụ Kali Linux.

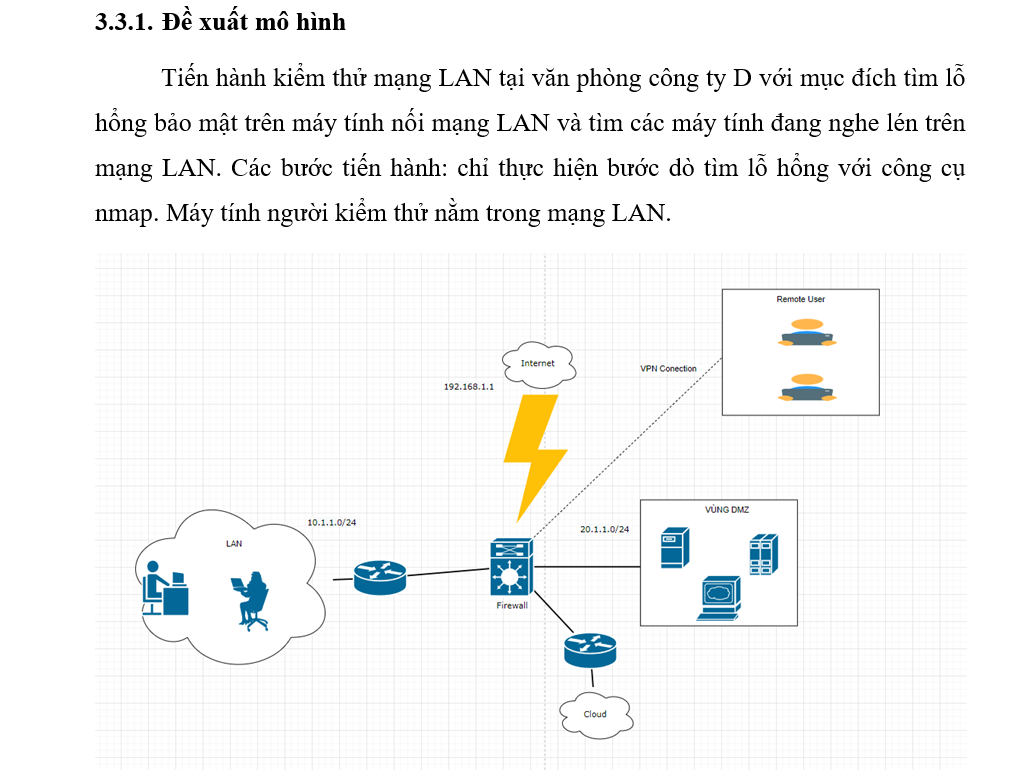

− Thực nghiệm đánh giá mức độ an toàn bảo mật hệ thống: máy tính Windows trong hệ thống mạng LAN.

Hạn chế của đồ án là chưa giới thiệu chi tiết cách sử dụng các công cụ kiểm thử. Nhưng nhìn chung, đồ án có thể trở thành một đồ án tham khảo tin cậy cho các nhà quản trị hệ thống nhỏ, người lập trình ứng dụng không chuyên về bảo mật nhằm giúp họ có thể tự đánh giá được hệ thống họ phụ trách quản lý, lập trình có bảo mật hay không.

2. Hướng phát triển:

Để luận văn hoàn chỉnh hơn và có thể áp dụng cho nhiều loại hệ thống, cần bổ sung thêm những nội dung sau:

− Giới thiệu thêm nhiều loại lỗ hổng bảo mật.

− Hướng dẫn sử dụng các công cụ có trong Kali.

− Thực nghiệm thêm nội dung kiểm thử mạng không dây.

Xuất sắc

Rất tốt

Tốt

Trung Bình

Cần cải thiện

Bài đăng cùng danh mục:

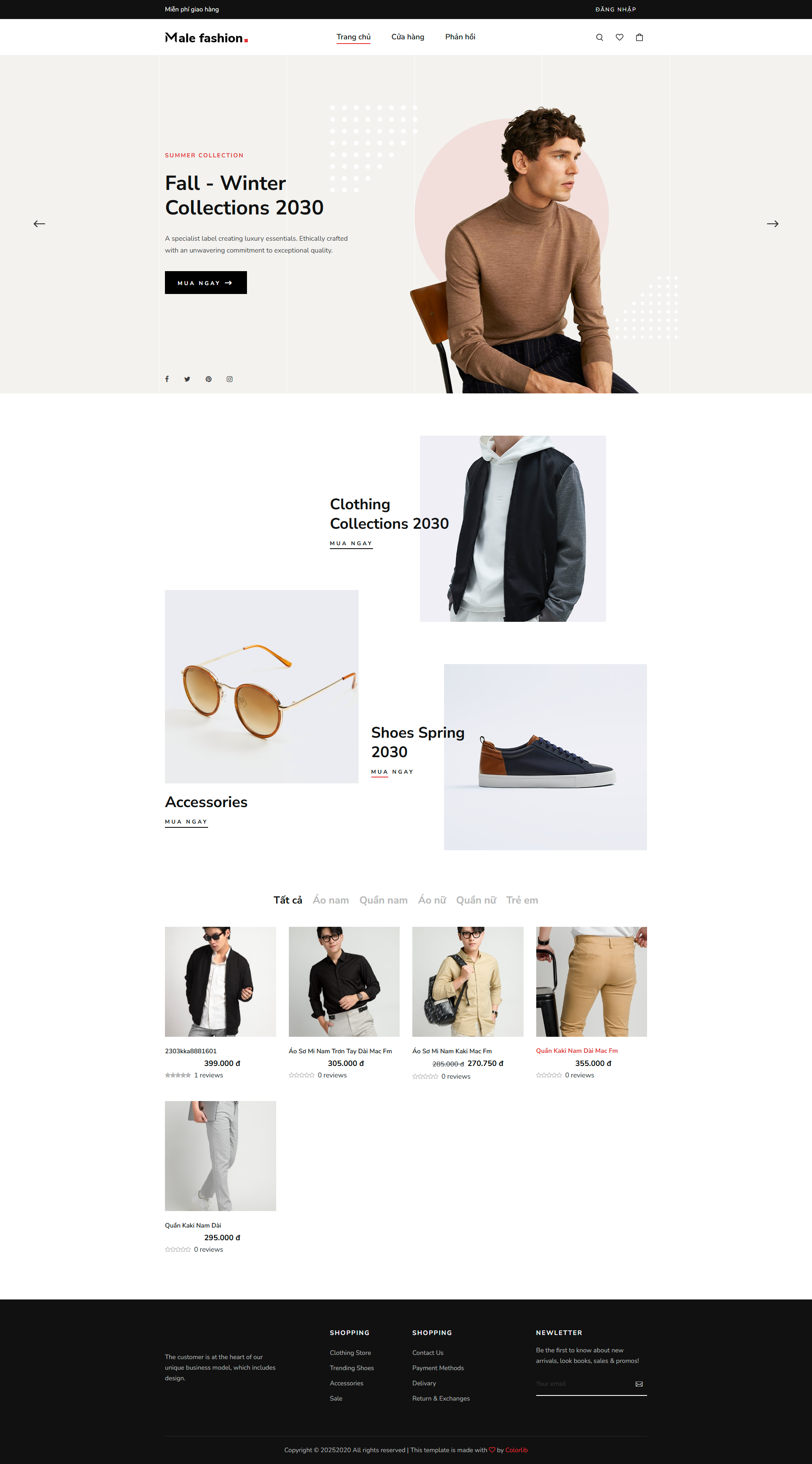

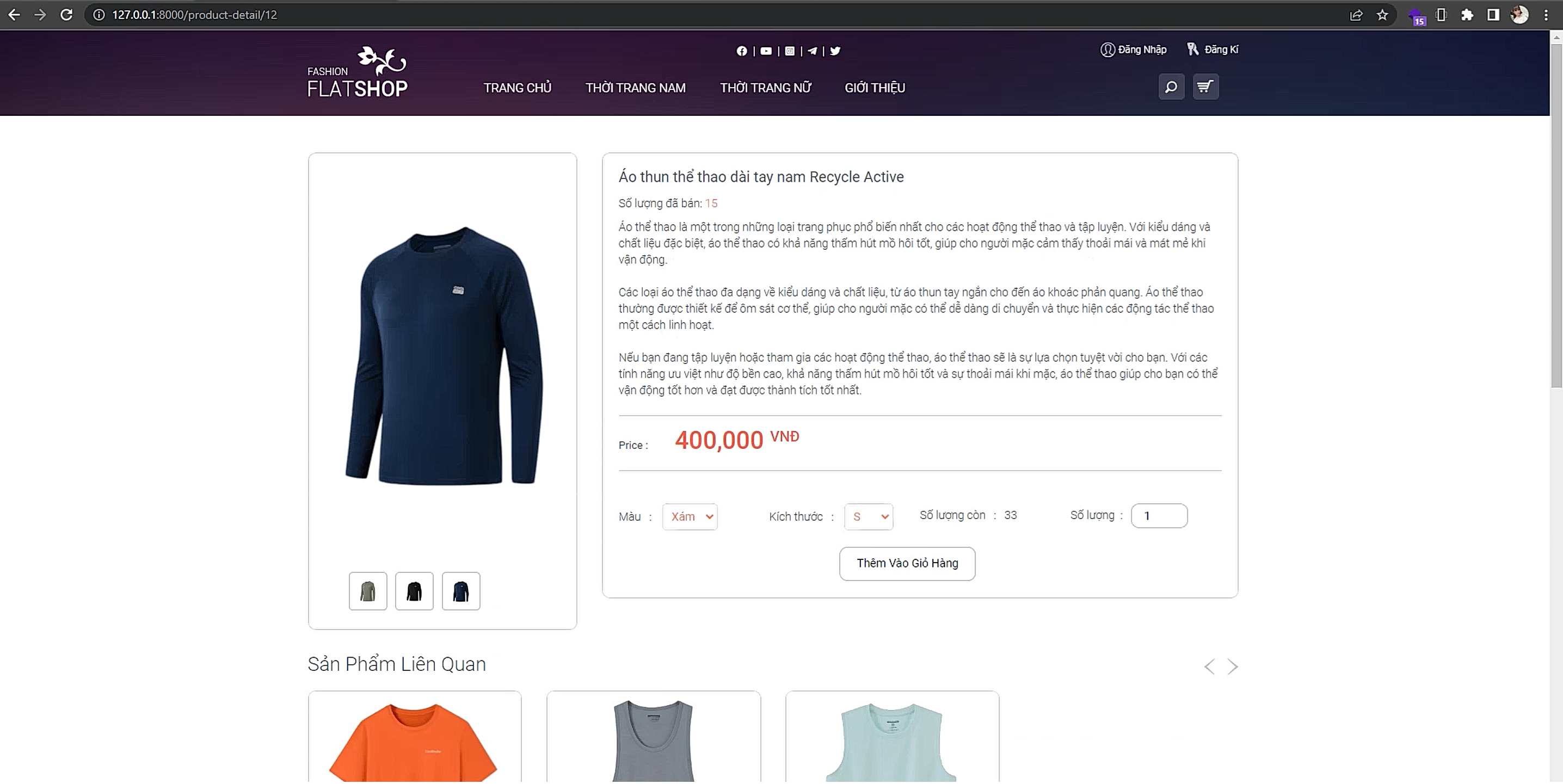

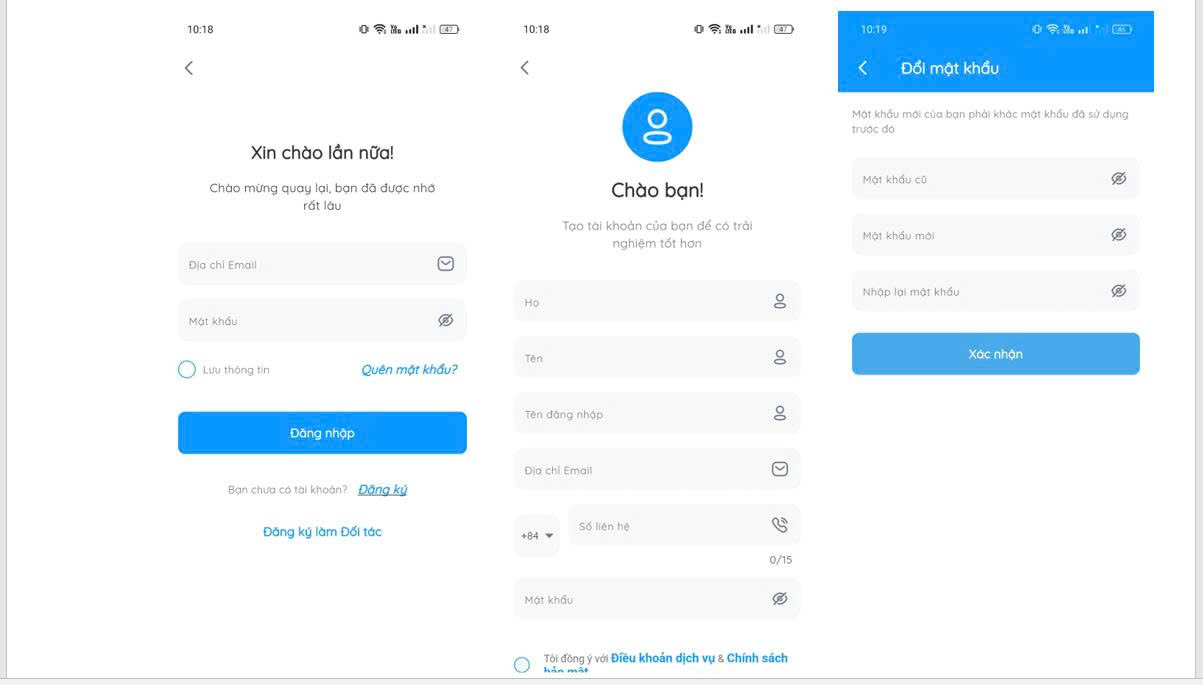

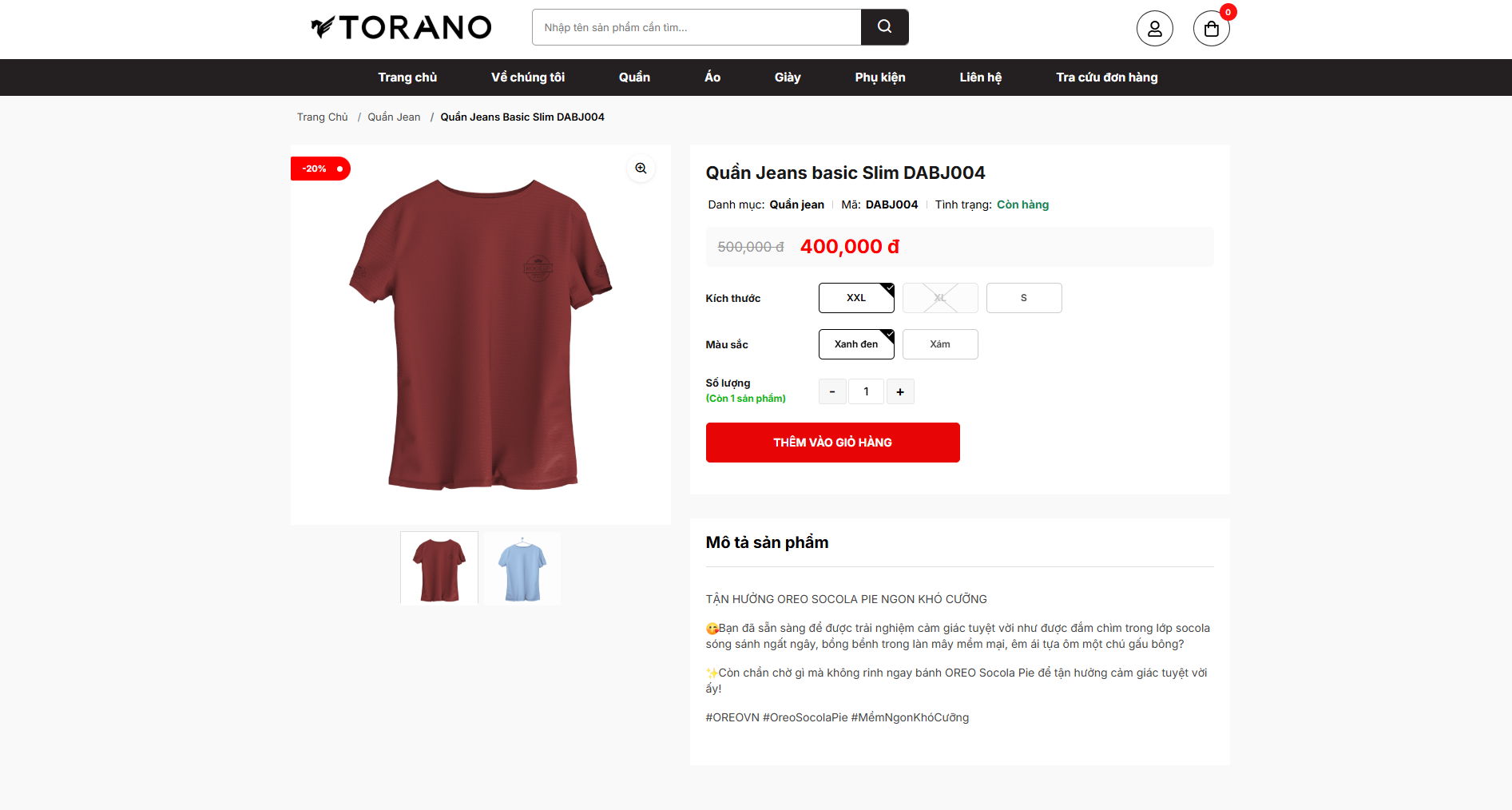

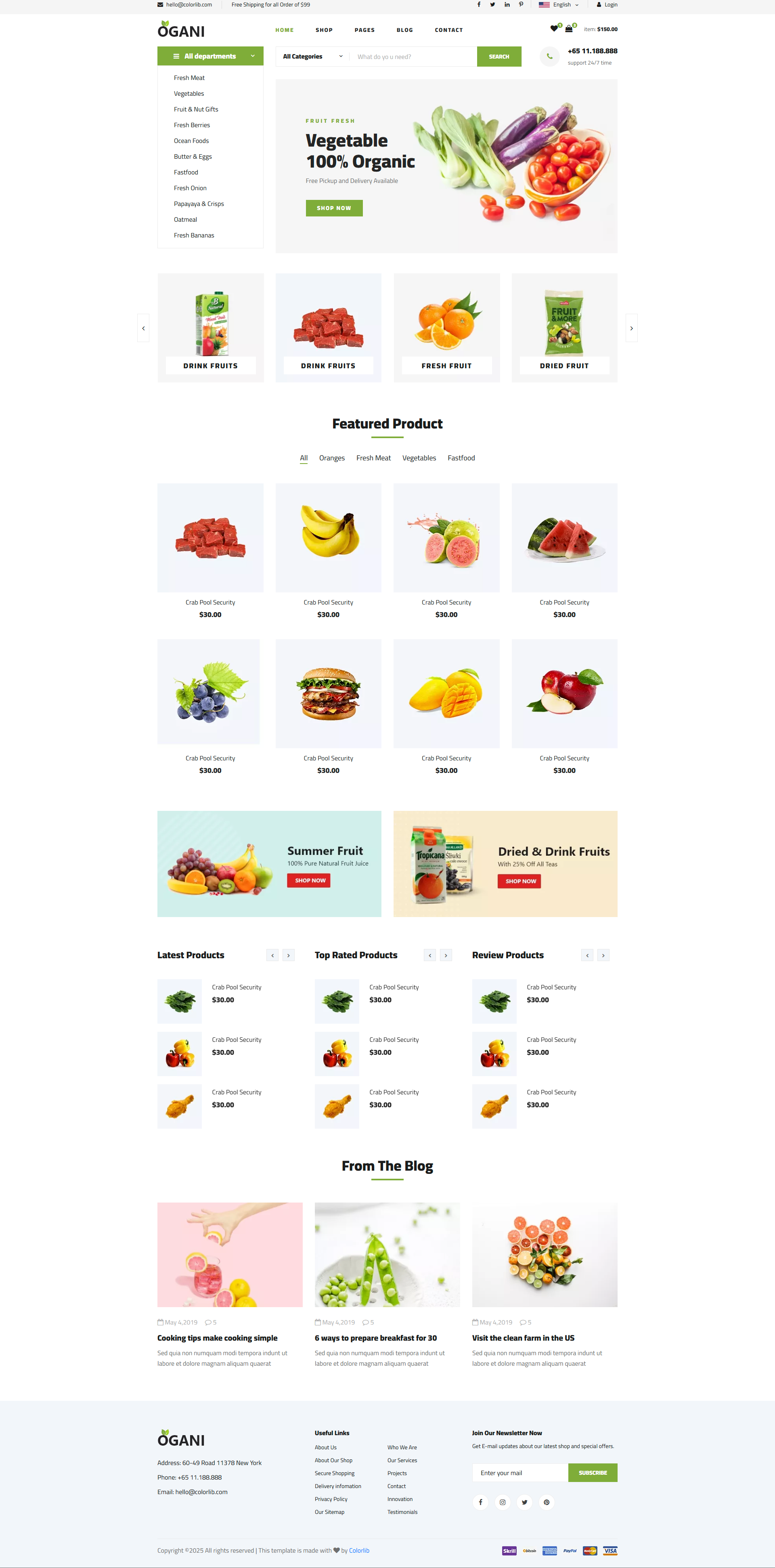

Website bán quần áo tích hợp chatbot AI và cổng thanh toán VNPay

80,000đ

160,000đ

-50%

NGHIÊN CỨU, XÂY DỰNG CHATBOT HỎI ĐÁP THÔNG TIN KHÁCH SẠN SỬ DỤNG RASA FRAMEWORK

50,000đ

100,000đ

-50%

Bài đăng mới nhất:

Full Code Nền tảng học trực tuyến LMS (NextJS + NodeJS + MongoDB + Chatbot AI)

499,999đ

999,999đ

-50%

Linhketoan

Linhketoan

giaodichcode.contact

giaodichcode.contact

votruong

votruong

thong.phan109

thong.phan109