- SĐT liên hệ: (+84) 926 397 972 | (+84) 333 371 116

[PE27] Tìm Hiểu Về Quy Trình Điều Tra Chứng Cứ Tội Phạm Mạng Với Ossec Và Splunk

Upload bởi: admindev

admindev

10,000đ

10,000đ

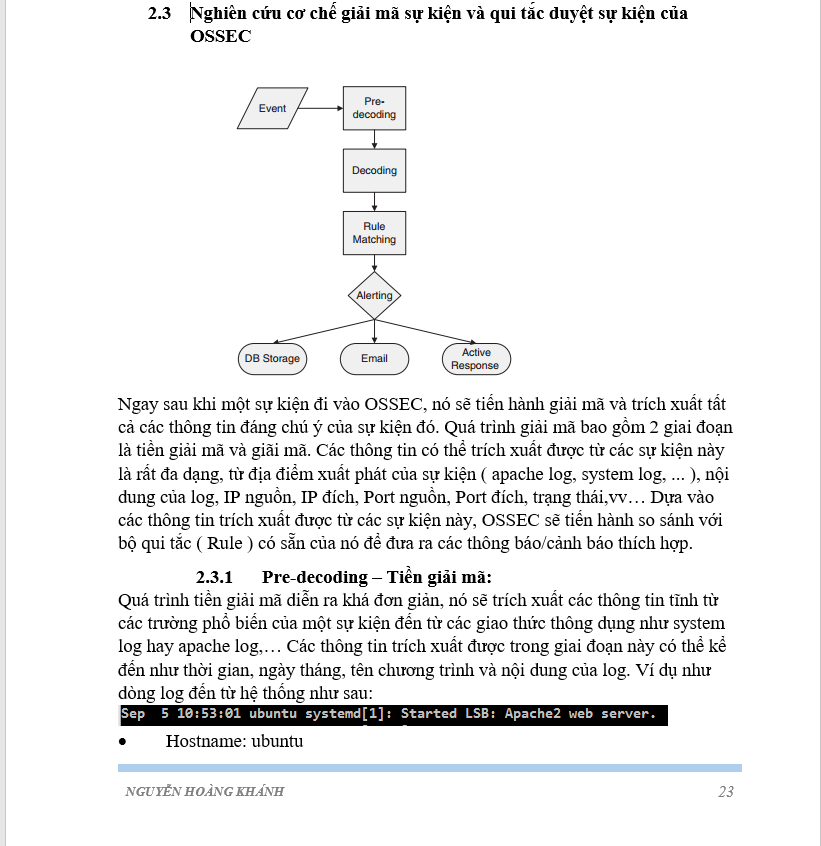

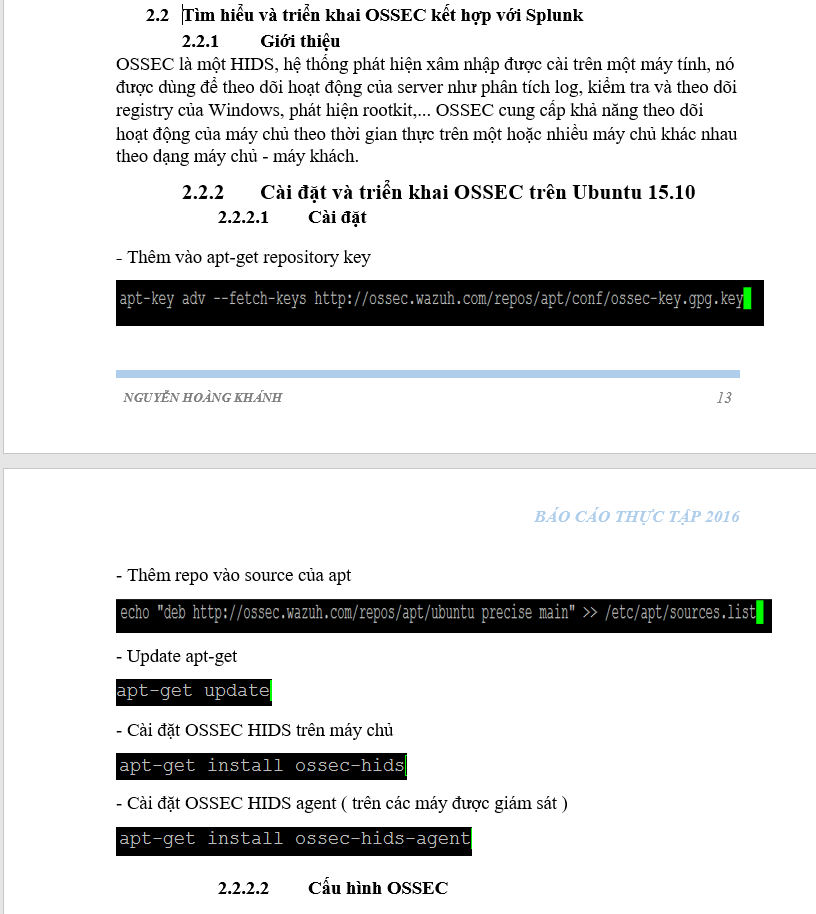

OSSEC là một HIDS, hệ thống phát hiện xâm nhập được cài trên một máy tính, nó được dùng để theo dõi hoạt động của server như phân tích log, kiểm tra và theo dõi registry của Windows, phát hiện rootkit,... OSSEC cung cấp khả năng theo dõi hoạt động của máy chủ theo thời gian thực trên một hoặc nhiều máy chủ khác nhau theo dạng máy chủ - máy khách.

Điều tra số

Tài liệu

26/03/2024

bao-cao-thuc-tap-ossec.docx

-

Chức năng đầy đủ và giống demo 100%

-

Hỗ trợ lắp đặt nếu cần

-

Hỗ trợ trả lời người mua sau khi tải

Điều tra số có thể được chia ra:

Thành 3 loại chính như sau: Điều tra máy tính ( Computer Forensics ), Điều tra mạng ( Network Forensics ) và Điều tra thiết bị di động ( Mobile Forensics )

- Điều tra máy tính ( Computer Forensics ): Mục đích chính của việc điều tra máy tính là để giải thích trạng thái hiện tại của một thiết bị kỹ thuật số, ví dụ như một hệ thống máy tính, thiết bị lưu trữ kỹ thuật số hay các tài liệu số. Điều tra máy tính có thể được chia nhỏ thành các loại hình khác nhau dựa trên nền tảng của thiết bị đó:

1. Windows Forensics: Điều tra hệ thống máy tính bao gồm dữ liệu lưu trữ trên máy, dữ liệu đã bị xóa, hoạt động của người dùng,... Hệ điều hành Windows sử dụng 2 hệ thống lưu trữ file riêng biệt đó là FAT ( File Allocation Table ) và NTFS. Bên cạnh đó Windows còn một hệ thống Registry chứa nhiều thông tin quan trọng về người dùng. Thông qua điều tra Registry, có thể thu thập được những dữ liệu quan trọng về những thay đổi ( chỉnh sửa, thêm bớt ) trên các ứng dụng của hệ thống mà người dùng để lại.

2. Linux Forensics: Những năm gần đây, các thiết bị sử dụng nền tảng Linux đã trở nên khá phổ biến trên thế giới, chỉ sau Windows của Microsoft và OS X của Apple. Phần lớn các cuộc tấn công và các lỗ hổng đều xuất phát từ các hệ thống Linux. Các điều tra viên có được lợi thế với nền tảng Linux khi nó lưu trữ lại toàn bộ quá trình người dùng tương tác với nó, từ đó dễ tìm ra các dấu vết từ các cuộc tấn công. Tuy nhiên, kẻ xấu cũng có khả năng chỉnh sửa lại hệ điều hành để che giấu dữ liệu hay thực hiện các hoạt động ở kernel, rất khó để điều tra.

3. Mac OS X: Hệ điều hành OS X của Apple hiện chỉ đứng thứ 2 sau Windows về sự phổ biến, ta có thể thấy được các thiết bị của Apple ở khắp mọi nơi. Mac OS X có các sự khác biệt nhất định so với 2 nền tảng còn lại như về hệ thống lưu trữ file HFS và HFS+, việc này sẽ gây ra một số khó khăn nhất định về việc điều tra kỹ thuật số.

4. Memory Forensic: Bên cạnh sự khác biệt về nền tảng của thiết bị, đặc điểm về các loại bộ nhớ khác nhau cũng gây ra một số khó khăn trong việc điều tra số. Bộ nhớ khả biến ( RAM ) của hệ thống là bộ nhớ sẽ bị mất dữ liệu khi nguồn năng lượng cung cấp cho nó mất đi, đồng nghĩa với việc dữ liệu lưu trữ trên nó như các tương tác của người dùng với hệ thống sẽ bị mất. Từ đó, các kỹ thuật bảo quản dữ liệu cần phải được áp dụng để đảm bảo không bị thất thoát bằng chứng khi sao lưu dữ liệu.

5. Disk Forensic: các phương tiện lưu trữ dữ liệu cũng đóng một vai trong quan trọng trong quá trình điều tra kỹ thuật số, dữ liệu nằm trên các thiết bị này có thể bị xóa, ẩn đi hoặc bị mã hóa. Dựa vào việc phân tích các dữ liệu này, ta có thể đưa ra các kết luận về người đã tạo ra và thay đổi chúng.

- Điều tra mạng ( Network Forensics ): Điều tra mạng là quá trình giám sát và phân tích lưu lượng mạng nội và cả mạng internet nhằm mục đích thu thập thông tin, chứng cứ và phát hiện xâm nhập. Lưu lượng mạng thường bị can thiệp ở mức gói tin, có thể được lưu trữ lại cho phép phân tích sau này hay được dùng để theo dõi theo thời gian thực. Khác với các lĩnh vực khác của điều tra số, dữ liệu trên mạng thường khả biến và hiếm khi lưu lại, khiến cho điều tra viên phải ứng biến ở nhiều trường hợp.

- Điều tra thiết bị di động ( Mobile Device Forensics ): Một nhánh của điều tra số, là quá trình khôi phục chứng cứ hay dữ liệu từ một thiết bị di động. Sự khác biệt của nó đối với điều tra máy tính đó là các thiết bị di động sẽ có sẵn một hệ thống liên lạc ( vd như GSM hay CDMA ) và các cơ chế lưu trữ dữ liệu riêng biệt. Quá trình điều tra sẽ bao gồm việc thu thập dữ liệu từ các cuộc gọi, tin nhắn SMS hay email cùng với việc khôi phục dữ liệu đã bị xóa. Bên cạnh đó, dữ liệu thu được từ các thiết bị di động cũng cung cấp thêm các thông tin về địa điểm của chủ thiết bị đó qua dữ liệu của hệ thống GPS hay các hệ thống định vị khác có sẵn trong điện thoại và từ thông tin cuộc gọi lưu lại của nhà cung cấp mạng.

Xuất sắc

Rất tốt

Tốt

Trung Bình

Cần cải thiện

Bài đăng cùng danh mục:

Bài đăng mới nhất:

Full Code Nền tảng học trực tuyến LMS (NextJS + NodeJS + MongoDB + Chatbot AI)

499,999đ

999,999đ

-50%

kimcuongt3

kimcuongt3

giaodichcode.contact

giaodichcode.contact

votruong

votruong

thong.phan109

thong.phan109