Top 10 Công Cụ Phân Tích Nhật Ký Suricata Hiệu Quả cho Quản Lý Bản Ghi 2024

Suricata là một công cụ phát hiện xâm nhập mạng (IDS) mã nguồn mở mạnh mẽ, được sử dụng để giám sát và phân tích hoạt động trên mạng. Để tối ưu hóa khả năng bảo mật của hệ thống, việc phân tích nhật ký Suricata đóng vai trò vô cùng quan trọng. Trong bài viết này, chúng ta sẽ khám phá các công cụ phân tích nhật ký Suricata hiệu quả nhất cho năm 2024.

Tổng quan về công cụ phân tích nhật ký Suricata và quản lý bản ghi

Việc phân tích nhật ký không chỉ giúp tổ chức xác định những mối đe dọa tiềm ẩn mà còn hỗ trợ trong việc phát hiện và phản ứng nhanh chóng với các sự cố bảo mật. Nhật ký Suricata chứa đựng rất nhiều thông tin quý giá về lưu lượng mạng, các cuộc tấn công hoặc hoạt động bất thường của người dùng.

Tầm quan trọng của việc phân tích nhật ký trong bảo mật mạng

Phân tích nhật ký là một phần không thể thiếu trong chiến lược bảo mật mạng. Nó không chỉ cung cấp cái nhìn sâu sắc về cách thức tấn công diễn ra mà còn giúp đội ngũ bảo mật cải thiện quy trình phòng ngừa. Một công cụ phân tích nhật ký tốt sẽ giúp bạn thu thập, xử lý và trực quan hóa dữ liệu một cách hiệu quả.

Trong bối cảnh các mối đe dọa ngày càng phức tạp, việc sử dụng công cụ phân tích nhật ký trở nên thiết yếu hơn bao giờ hết. Hệ thống mạng hiện đại yêu cầu một cái nhìn tổng thể, từ việc theo dõi các hành vi lạ đến phân tích chi tiết các sự cố đã xảy ra. Đặc biệt, khi kết hợp với các công nghệ như trí tuệ nhân tạo và machine learning, khả năng phát hiện và phòng ngừa tấn công mạng sẽ được nâng cao đáng kể.

Đặc điểm của nhật ký Suricata và thách thức trong quản lý bản ghi

Nhật ký Suricata có cấu trúc phong phú, chứa đựng nhiều loại thông tin từ cảnh báo, trạng thái kết nối đến thông tin chi tiết về gói tin. Việc quản lý và phân tích những bản ghi này không hề đơn giản. Thách thức lớn nhất là khối lượng dữ liệu khổng lồ mà Suricata tạo ra. Điều này đòi hỏi các tổ chức phải đầu tư vào các giải pháp phần mềm mạnh mẽ có khả năng xử lý dữ liệu lớn.

Bên cạnh đó, tính chính xác trong việc phân loại và phân tích các bản ghi cũng là một vấn đề cần được chú ý. Nhiều lúc, các cảnh báo có thể gây nhầm lẫn giữa các hoạt động bình thường và các cuộc tấn công thực sự. Do đó, việc lựa chọn công cụ phù hợp để phân tích nhật ký Suricata là rất quan trọng.

ELK Stack (Elasticsearch, Logstash, Kibana) cho phân tích nhật ký Suricata

ELK Stack là một trong những bộ công cụ phổ biến nhất cho việc phân tích nhật ký. Sự kết hợp giữa Elasticsearch, Logstash và Kibana tạo ra một giải pháp mạnh mẽ cho việc thu thập, xử lý và trực quan hóa dữ liệu.

Cấu hình ELK Stack để thu thập và xử lý log Suricata

Để cài đặt ELK Stack cho việc phân tích nhật ký Suricata, bạn cần bắt đầu bằng cách thiết lập từng thành phần trong stack.

Elasticsearch sẽ là nơi lưu trữ và tìm kiếm dữ liệu. Bạn cần cấu hình nó để đảm bảo hiệu suất tốt nhất khi làm việc với khối lượng dữ liệu lớn từ Suricata. Logstash sẽ giúp bạn thu thập và xử lý các bản ghi từ Suricata, chuyển đổi chúng thành định dạng phù hợp trước khi gửi đến Elasticsearch. Cuối cùng, Kibana sẽ cung cấp giao diện trực quan để bạn có thể dễ dàng theo dõi và phân tích dữ liệu.

Tạo dashboard trực quan với Kibana cho nhật ký Suricata

Một trong những lợi ích lớn nhất của việc sử dụng Kibana là khả năng tạo ra các dashboard tùy chỉnh. Bạn có thể dễ dàng tạo các biểu đồ và bảng điều khiển để theo dõi các chỉ số quan trọng từ nhật ký Suricata.

Với Kibana, bạn có thể hiển thị các cảnh báo, phân tích lưu lượng mạng hoặc theo dõi hoạt động của người dùng. Bạn cũng có thể thiết lập các cảnh báo tự động để nhận thông báo ngay lập tức khi có hoạt động bất thường xảy ra.

Splunk: Công cụ phân tích nhật ký chuyên nghiệp cho Suricata

Splunk được biết đến như một trong những công cụ phân tích nhật ký hàng đầu. Với giao diện thân thiện và khả năng xử lý dữ liệu mạnh mẽ, Splunk là một lựa chọn tuyệt vời cho việc phân tích nhật ký Suricata.

Tích hợp Splunk với Suricata để thu thập và indexing log

Việc tích hợp Splunk để thu thập nhật ký Suricata tương đối đơn giản. Bạn chỉ cần cấu hình Splunk để nhận dữ liệu từ Suricata qua các file log. Sau đó, Splunk sẽ tự động index các bản ghi này để bạn có thể tìm kiếm và phân tích dễ dàng.

Điểm nổi bật của Splunk là khả năng tìm kiếm nhanh chóng và mạnh mẽ. Bạn có thể sử dụng các truy vấn để lọc và phân tích thông tin từ các bản ghi Suricata một cách hiệu quả.

Sử dụng Splunk để tìm kiếm và phân tích sự cố bảo mật từ log Suricata

Splunk cho phép bạn thực hiện các phân tích sâu rộng dựa trên dữ liệu từ nhật ký Suricata. Bạn có thể tìm kiếm các mẫu tấn công, phân tích các cảnh báo và nhận diện các mối đe dọa tiềm tàng.

Ngoài ra, Splunk cũng hỗ trợ tính năng tạo báo cáo và dashboard tùy chỉnh, giúp bạn theo dõi các số liệu quan trọng một cách trực quan.

Graylog: Giải pháp quản lý log mã nguồn mở cho Suricata

![Graylog] [LAB] [Phần 2] Thu thập log của Linux thông qua graylog sidecar - Trang tin tức từ Cloud365 - Nhân Hòa](https://news.cloud365.vn/wp-content/uploads/2019/07/1200px-Graylog-logo-blk-1024x428.jpg)

Graylog là một công cụ mã nguồn mở chuyên biệt dành cho việc thu thập và phân tích nhật ký. Với Graylog, bạn có thể quản lý nhật ký Suricata một cách hiệu quả.

Thiết lập Graylog để nhận và xử lý nhật ký Suricata

Để bắt đầu sử dụng Graylog với Suricata, bạn cần cài đặt Graylog server và cấu hình để nhận dữ liệu từ Suricata. Các bản ghi từ Suricata sẽ được gửi đến Graylog thông qua giao thức GELF hoặc syslog, sau đó được xử lý và lưu trữ.

Graylog cung cấp khả năng tìm kiếm mạnh mẽ và quản lý cảnh báo tự động. Bạn có thể dễ dàng tìm kiếm các bản ghi liên quan đến các sự cố bảo mật và thiết lập các quy tắc cảnh báo để nhận thông báo ngay khi có dấu hiệu bất thường.

Tạo báo cáo và cảnh báo tự động với Graylog

Với Graylog, bạn có thể tạo các báo cáo tùy chỉnh dựa trên dữ liệu từ nhật ký Suricata. Các báo cáo này có thể được xuất ra dưới nhiều định dạng khác nhau và gửi đến các bên liên quan trong tổ chức.

Hơn nữa, Graylog hỗ trợ tính năng cảnh báo tự động dựa trên các quy tắc mà bạn thiết lập. Khi có một cảnh báo được kích hoạt, bạn có thể nhận thông báo qua email hoặc các kênh khác để nhanh chóng phản ứng với tình huống.

Grafana: Công cụ trực quan hóa dữ liệu cho nhật ký Suricata

Grafana là một công cụ tuyệt vời để trực quan hóa dữ liệu và tạo dashboard tương tác. Bạn có thể kết nối Grafana với các nguồn dữ liệu khác nhau, bao gồm cả nhật ký Suricata.

Kết nối Grafana với nguồn dữ liệu log Suricata

Việc kết nối Grafana với nhật ký Suricata rất đơn giản. Bạn chỉ cần cấu hình datasource trong Grafana để lấy dữ liệu từ Elasticsearch (nơi mà bạn đã lưu trữ các bản ghi Suricata).

Grafana hỗ trợ nhiều loại biểu đồ và bảng điều khiển, giúp bạn dễ dàng theo dõi các chỉ số bảo mật quan trọng từ nhật ký Suricata.

Xây dựng dashboard theo dõi hiệu suất và bảo mật real-time

Sử dụng Grafana, bạn có thể xây dựng dashboard theo dõi hoạt động mạng theo thời gian thực. Các biểu đồ hoạt động, tỷ lệ cảnh báo, và các thông số khác sẽ giúp bạn nhanh chóng nắm bắt tình hình bảo mật của hệ thống.

Bằng cách kết hợp Grafana với các công cụ phân tích khác, bạn có thể tạo ra một giải pháp toàn diện cho việc giám sát và phân tích nhật ký Suricata.

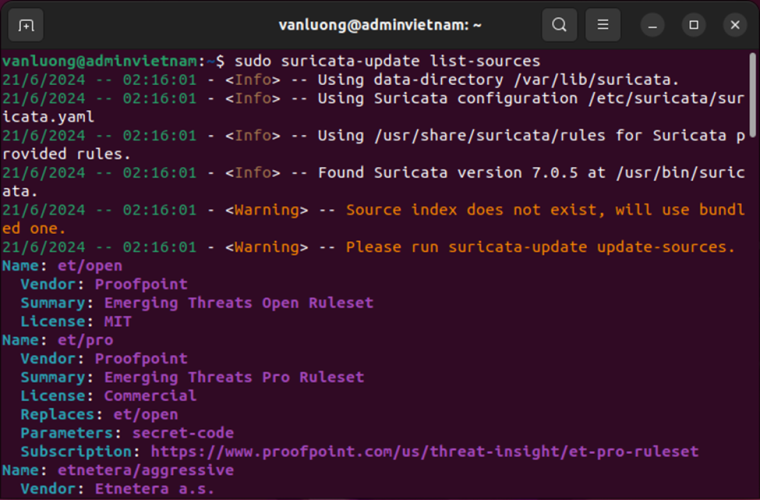

Suricata-Update: Công cụ quản lý quy tắc và cập nhật cho Suricata

Suricata-Update là một công cụ hỗ trợ việc quản lý quy tắc của Suricata. Với công cụ này, bạn có thể tự động cập nhật và quản lý các quy tắc phát hiện.

Sử dụng Suricata-Update để tự động cập nhật quy tắc phát hiện

Suricata-Update cho phép bạn dễ dàng tải xuống và áp dụng các quy tắc mới từ các nguồn khác nhau. Việc tự động hóa quá trình này giúp bạn luôn giữ cho hệ thống của mình được cập nhật với các mối đe dọa mới nhất.

Công cụ này còn cho phép bạn tùy chỉnh bộ quy tắc của mình để phù hợp với môi trường mạng cụ thể của bạn.

Quản lý và tùy chỉnh bộ quy tắc cho phân tích log hiệu quả

Bên cạnh việc cập nhật quy tắc, Suricata-Update cũng hỗ trợ bạn trong việc quản lý các quy tắc đã tồn tại. Bạn có thể dễ dàng thêm, sửa, hoặc xóa các quy tắc để tối ưu hóa hiệu suất phát hiện của Suricata.

Quá trình này không chỉ giúp tăng cường khả năng phát hiện mà còn giảm thiểu số lượng cảnh báo giả nhằm tập trung vào các mối đe dọa thực sự.

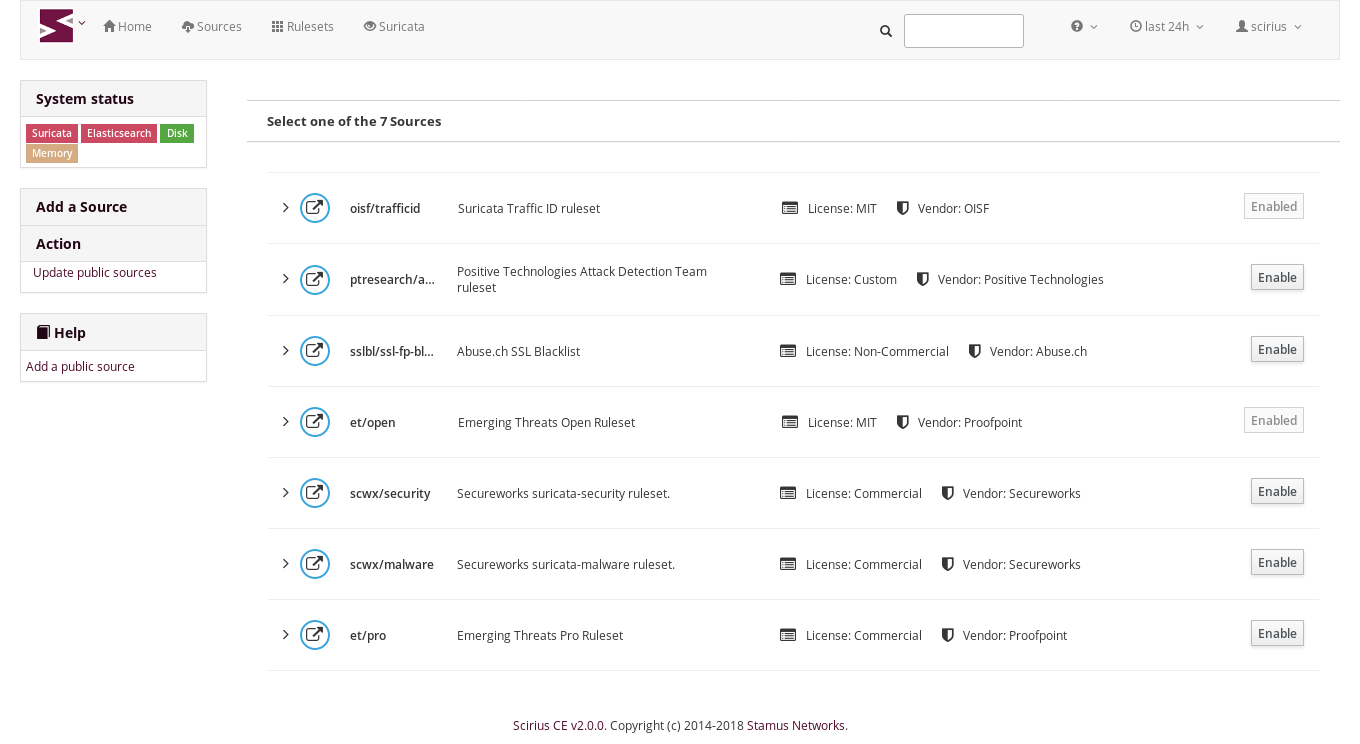

Scirius: Giao diện web cho quản lý quy tắc Suricata

Scirius là một giao diện web thân thiện giúp bạn quản lý các quy tắc và cảnh báo của Suricata một cách hiệu quả.

Cài đặt và cấu hình Scirius để quản lý quy tắc Suricata

Việc cài đặt Scirius khá đơn giản. Bạn chỉ cần cấu hình để Scirius kết nối với Suricata và bắt đầu quản lý các quy tắc. Giao diện trực quan giúp bạn dễ dàng theo dõi và điều chỉnh các quy tắc của mình.

Sử dụng Scirius để phân tích và tối ưu hóa hiệu suất quy tắc

Scirius không chỉ giúp bạn quản lý quy tắc mà còn cung cấp các công cụ phân tích mạnh mẽ. Bạn có thể theo dõi hiệu suất của các quy tắc và điều chỉnh chúng nếu cần thiết.

Việc tối ưu hóa quy tắc sẽ giúp bạn nâng cao khả năng phát hiện và giảm thiểu số lượng cảnh báo giả, từ đó mang lại hiệu quả cao hơn trong việc bảo vệ hệ thống.

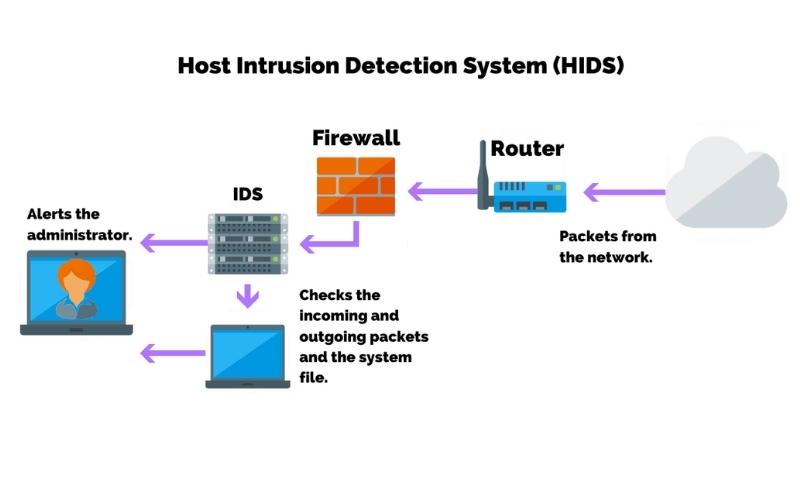

OSSEC: Hệ thống phát hiện xâm nhập dựa trên host cho Suricata

OSSEC là một hệ thống phát hiện xâm nhập mã nguồn mở, có thể tích hợp tốt với Suricata để tăng cường bảo mật.

Tích hợp OSSEC với Suricata để tăng cường phân tích log

Việc tích hợp OSSEC với Suricata cho phép bạn theo dõi và phân tích nhật ký từ cả hai hệ thống một cách đồng bộ. OSSEC có khả năng phân tích các log từ Suricata và đưa ra các cảnh báo khi phát hiện các hoạt động bất thường.

Điều này sẽ giúp bạn có cái nhìn tổng thể hơn về tình hình an ninh mạng và dễ dàng phản ứng nhanh chóng với các mối đe dọa.

Sử dụng OSSEC để phát hiện và phản ứng với các sự cố bảo mật

Với OSSEC, bạn có thể thiết lập các quy tắc riêng để phát hiện các sự cố bảo mật. Hệ thống này hỗ trợ việc gửi cảnh báo theo thời gian thực, cho phép bạn nhanh chóng can thiệp và xử lý các tình huống khẩn cấp.

OSSEC cũng cung cấp khả năng lưu trữ nhật ký dài hạn, giúp bạn dễ dàng theo dõi và phân tích các sự cố đã xảy ra trong quá khứ.

Moloch: Công cụ ghi và lưu trữ gói tin cho phân tích sâu

Moloch là một công cụ mạnh mẽ dành cho việc ghi và lưu trữ gói tin, cho phép bạn phân tích sâu về lưu lượng mạng.

Cấu hình Moloch để capture và lưu trữ traffic liên quan đến cảnh báo Suricata

Để sử dụng Moloch, bạn cần cài đặt và cấu hình nó để ghi lại các gói tin liên quan đến các cảnh báo từ Suricata. Moloch sẽ ghi lại toàn bộ lưu lượng mạng và lưu trữ chúng, giúp bạn có thể truy cập và phân tích sau này.

Moloch cho phép bạn tìm kiếm nhanh chóng trong các gói tin đã lưu, từ đó giúp bạn có cái nhìn rõ ràng về các sự cố bảo mật.

Sử dụng Moloch để phân tích chi tiết các sự cố bảo mật

Ngoài việc lưu trữ, Moloch còn hỗ trợ bạn trong việc phân tích các gói tin để phát hiện các mối đe dọa tiềm tàng. Bạn có thể theo dõi các phiên giao dịch mạng và xác định các hành vi đáng ngờ.

Bằng cách kết hợp Moloch với các công cụ phân tích khác, bạn có thể tạo ra một hệ thống bảo mật mạnh mẽ và toàn diện.

Jupyter Notebook: Phân tích nhật ký Suricata với Python

Jupyter Notebook là một công cụ mạnh mẽ cho việc phân tích dữ liệu. Bạn có thể sử dụng nó để phân tích nhật ký Suricata bằng ngôn ngữ lập trình Python.

Thiết lập môi trường Jupyter Notebook cho phân tích log Suricata

Để bắt đầu, bạn cần cài đặt Jupyter Notebook và các thư viện Python cần thiết như Pandas và Matplotlib. Sau khi thiết lập xong, bạn có thể dễ dàng nhập dữ liệu từ nhật ký Suricata và tiến hành phân tích.

Viết scripts Python để xử lý và trực quan hóa dữ liệu log

Sử dụng Python, bạn có thể viết các script để xử lý và phân tích dữ liệu từ nhật ký Suricata. Việc sử dụng Pandas giúp bạn tổ chức dữ liệu một cách hiệu quả, trong khi Matplotlib sẽ hỗ trợ bạn trong việc trực quan hóa các kết quả phân tích.

Những phân tích này không chỉ giúp bạn phát hiện các mối đe dọa mà còn giúp bạn hiểu rõ hơn về hành vi của lưu lượng mạng trong tổ chức.

Evebox: Giao diện web đơn giản cho quản lý cảnh báo Suricata

![[IPS-IDS] Cài đặt và cấu hình EveBox (0.18.2) để giao diện hóa giám sát cảnh báo cho Suricata](https://i.ytimg.com/vi/XHHz0UX8GZo/maxresdefault.jpg)

Evebox là một giao diện web đơn giản nhưng hiệu quả cho việc quản lý và phân tích các cảnh báo từ Suricata.

Cài đặt và cấu hình Evebox để quản lý cảnh báo từ log Suricata

Để bắt đầu với Evebox, bạn cần cài đặt nó và cấu hình để kết nối với Suricata. Evebox sẽ tự động nhận các cảnh báo từ Suricata và hiển thị chúng trong giao diện web dễ sử dụng.

Sử dụng Evebox để phân loại và xử lý cảnh báo hiệu quả

Evebox cho phép bạn phân loại và quản lý các cảnh báo một cách dễ dàng. Bạn có thể đánh dấu các cảnh báo là đã xử lý, chưa xử lý hoặc cần xem xét thêm, giúp bạn theo dõi và xử lý các mối đe dọa một cách có tổ chức.

Giao diện thân thiện và trực quan giúp bạn dễ dàng nắm bắt tình hình bảo mật của hệ thống và đưa ra quyết định kịp thời.

Các lưu ý quan trọng khi sử dụng công cụ phân tích nhật ký Suricata

Khi sử dụng các công cụ phân tích nhật ký Suricata, có một số lưu ý quan trọng mà bạn cần cân nhắc.

Đảm bảo hiệu suất và khả năng mở rộng của hệ thống phân tích log

Khả năng mở rộng là một yếu tố quan trọng cần xem xét khi lựa chọn công cụ phân tích nhật ký. Mọi hệ thống phải có khả năng mở rộng để đáp ứng khối lượng dữ liệu tăng lên theo thời gian.

Điều này đặc biệt quan trọng trong môi trường mạng lớn, nơi mà khối lượng dữ liệu có thể tăng nhanh chóng. Chắc chắn rằng công cụ bạn chọn có thể dễ dàng mở rộng mà không làm giảm hiệu suất.

Bảo mật và kiểm soát truy cập cho các công cụ phân tích nhật ký

Bảo mật là một yếu tố không thể bỏ qua khi triển khai các công cụ phân tích nhật ký. Bạn cần đảm bảo rằng chỉ những người có quyền truy cập mới có thể xem và phân tích các bản ghi nhật ký.

Thiết lập kiểm soát truy cập chặt chẽ sẽ giúp bảo vệ dữ liệu nhạy cảm khỏi các mối đe dọa bên ngoài.

Xu hướng tương lai trong công cụ phân tích nhật ký Suricata

Thế giới công nghệ đang thay đổi từng ngày và các công cụ phân tích nhật ký cũng không nằm ngoài xu hướng này. Dưới đây là một số xu hướng mà bạn nên chú ý.

Ứng dụng trí tuệ nhân tạo và machine learning trong phân tích log

Trí tuệ nhân tạo và machine learning đang trở thành xu hướng hot trong lĩnh vực bảo mật mạng. Những công cụ sử dụng AI có khả năng học hỏi từ dữ liệu lịch sử để phát hiện các mối đe dọa mới mà không cần sự can thiệp của con người.

Điều này giúp giảm tải công việc cho đội ngũ bảo mật và cải thiện khả năng phát hiện các mối đe dọa tiềm tàng.

Tích hợp các công cụ phân tích log với hệ thống tự động hóa bảo mật

Trong tương lai, việc tích hợp các công cụ phân tích nhật ký với hệ thống tự động hóa bảo mật sẽ trở nên phổ biến hơn. Điều này cho phép các tổ chức tự động hóa quy trình phát hiện và phản ứng với các sự cố bảo mật.

Hệ thống tự động hóa sẽ giúp cải thiện tốc độ phản ứng trong trường hợp có mối đe dọa mới, đồng thời giảm thiểu những sai sót do con người.

Câu hỏi thường gặp về công cụ phân tích nhật ký Suricata

Có rất nhiều câu hỏi xoay quanh việc sử dụng công cụ phân tích nhật ký Suricata. Dưới đây là một số câu hỏi thường gặp.

Làm thế nào để chọn công cụ phân tích nhật ký phù hợp nhất cho hệ thống Suricata của tôi?

Việc lựa chọn công cụ phù hợp phụ thuộc vào nhu cầu cụ thể của tổ chức bạn. Hãy xem xét những yếu tố như khối lượng dữ liệu mà bạn cần xử lý, khả năng mở rộng của hệ thống và giao diện người dùng.

Có thể sử dụng nhiều công cụ phân tích nhật ký cùng lúc cho Suricata không?

Hoàn toàn có thể! Nhiều tổ chức sử dụng kết hợp nhiều công cụ để tận dụng các ưu điểm riêng của mỗi công cụ. Tuy nhiên, hãy đảm bảo rằng các công cụ này có thể tích hợp tốt với nhau.

Làm sao để đảm bảo hiệu suất của hệ thống khi sử dụng các công cụ phân tích nhật ký?

Để đảm bảo hiệu suất, hãy luôn kiểm tra và đánh giá hiệu năng của các công cụ mà bạn đang sử dụng. Đồng thời, bạn nên thiết lập cơ sở hạ tầng đủ mạnh để xử lý khối lượng dữ liệu lớn mà các công cụ này tạo ra.

Có nên sử dụng công cụ phân tích nhật ký mã nguồn mở hay giải pháp thương mại cho Suricata?

Cả hai lựa chọn đều có ưu và nhược điểm riêng. Nếu tổ chức bạn có ngân sách hạn chế, các công cụ mã nguồn mở là một lựa chọn hợp lý. Tuy nhiên, nếu bạn cần sự hỗ trợ chuyên nghiệp và tính ổn định cao hơn, các giải pháp thương mại có thể là sự lựa chọn tốt hơn.

Làm thế nào để tự động hóa quá trình phân tích nhật ký và tạo báo cáo từ các công cụ này?

Nhiều công cụ phân tích nhật ký hiện nay hỗ trợ tính năng tự động hóa. Bạn có thể sử dụng các API hoặc công cụ lập trình để tự động hóa quy trình này, từ việc thu thập, phân tích cho đến việc tạo báo cáo.

Kết luận

Việc phân tích nhật ký Suricata là một phần không thể thiếu trong công tác bảo mật mạng. Với sự phát triển của công nghệ, nhiều công cụ đã ra đời để hỗ trợ người dùng trong việc thu thập, phân tích và trực quan hóa dữ liệu.

Trong bài viết này, chúng ta đã điểm qua 10 công cụ phân tích nhật ký Suricata hiệu quả cho năm 2024. Hy vọng rằng những thông tin này sẽ hữu ích giúp bạn tối ưu hóa quy trình quản lý bản ghi và nâng cao khả năng bảo mật của hệ thống.

Xem thêm tại đây