Phân Tích Hành Vi và Lưu Lượng Mạng: 7 Cách Sử Dụng Suricata Hiệu Quả

Suricata là một công cụ mã nguồn mở mạnh mẽ được thiết kế để phân tích hành vi và lưu lượng mạng. Với khả năng phát hiện xâm nhập, kiểm tra gói sâu (DPI) và ghi nhật ký lưu lượng, Suricata đã trở thành một phần không thể thiếu trong chiến lược bảo mật mạng của nhiều tổ chức. Bài viết này sẽ đi sâu vào cách sử dụng hiệu quả Suricata trong việc phân tích hành vi và lưu lượng mạng.

Tổng quan về Suricata trong phân tích hành vi và lưu lượng mạng

Suricata là gì và tại sao nó quan trọng trong bảo mật mạng?

Suricata là một nền tảng miễn phí và mã nguồn mở cho việc phát hiện và ngăn chặn xâm nhập (IDS/IPS) cũng như phân tích lưu lượng mạng. Được phát triển bởi Open Information Security Foundation (OISF), Suricata không chỉ có khả năng theo dõi lưu lượng đơn giản mà còn cung cấp những tính năng nâng cao như phân tích ứng dụng, phát hiện các cuộc tấn công và ghi lại các sự kiện mạng.

Suricata được coi là một công cụ hữu ích trong môi trường bảo mật mạng vì những lý do sau :

- Phát hiện nhanh chóng: Suricata có khả năng phát hiện các hành vi bất thường và các cuộc tấn công ngay lập tức, giúp các nhà quản trị phản ứng kịp thời.

- Ghi nhật ký chi tiết: Công cụ này cung cấp các báo cáo chi tiết về lưu lượng mạng, giúp các chuyên gia an ninh dễ dàng phân tích và điều tra các mối đe dọa.

- Tính mở và linh hoạt: Nhờ vào mã nguồn mở, người dùng có thể tùy chỉnh và mở rộng Suricata theo nhu cầu cụ thể của tổ chức mình.

Các tính năng chính của Suricata cho phân tích hành vi và lưu lượng

Suricata mang lại nhiều tính năng nổi bật bao gồm:

- Kiểm tra gói sâu (Deep Packet Inspection): Suricata có khả năng phân tích nội dung của các gói tin, từ đó nhận diện các loại giao thức và ứng dụng đang sử dụng.

- Hỗ trợ nhiều giao thức: Suricata hỗ trợ rất nhiều giao thức mạng khác nhau như HTTP, FTP, DNS, và hơn thế nữa, cho phép phân tích lưu lượng đa dạng.

- Hệ thống cảnh báo: Suricata có thể cấu hình để gửi thông báo khi phát hiện các hành vi đáng ngờ, giúp các nhà quản trị phát hiện sớm các mối đe dọa.

Thiết lập Suricata cho phân tích hành vi mạng

Cài đặt và cấu hình Suricata trên các hệ điều hành phổ biến

Việc cài đặt Suricata có thể thực hiện trên nhiều hệ điều hành khác nhau, bao gồm Linux, Windows và macOS. Quá trình này thường bao gồm việc tải xuống gói cài đặt, thiết lập các phụ thuộc cần thiết và chạy lệnh cài đặt.

Đối với hệ điều hành Linux như Ubuntu, bạn có thể sử dụng lệnh:

sudo apt-get updatesudo apt-get install suricata

Sau khi cài đặt hoàn tất, việc cấu hình Suricata là bước tiếp theo quan trọng. Bạn cần đảm bảo rằng file cấu hình suricata.yaml được điều chỉnh theo nhu cầu của mạng của bạn. Điều này bao gồm việc định nghĩa các network interface, chế độ hoạt động (IDS hoặc IPS) và các lựa chọn nhật ký.

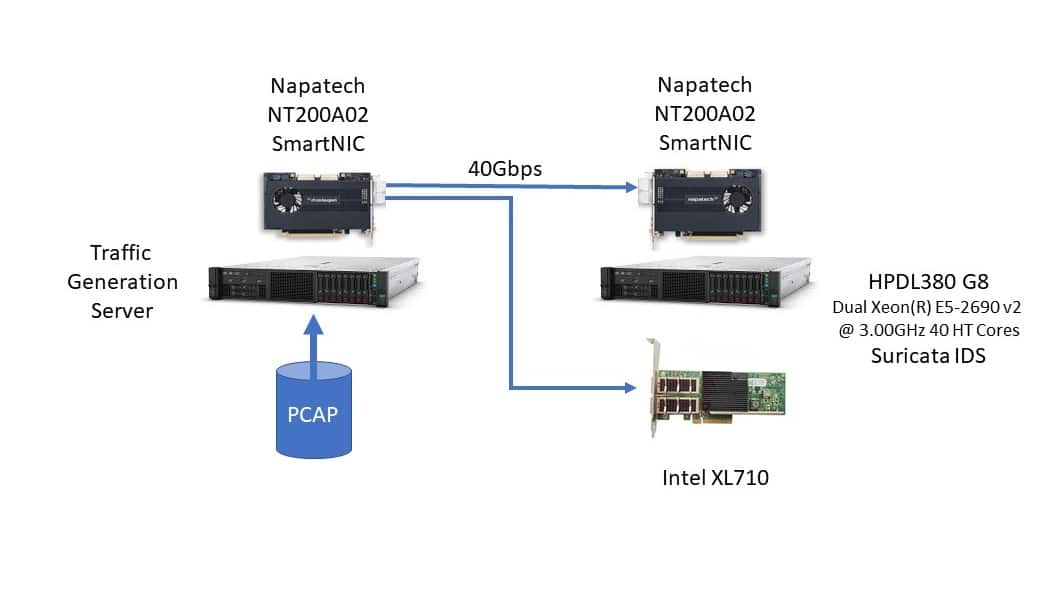

Tối ưu hóa hiệu suất Suricata cho phân tích thời gian thực

Để đảm bảo rằng Suricata hoạt động hiệu quả nhất có thể, bạn nên tối ưu hóa các thiết lập của nó. Một số điểm cần chú ý bao gồm:

- Tăng cường bộ nhớ: Suricata có thể tiêu tốn khá nhiều tài nguyên hệ thống, đặc biệt khi xử lý lưu lượng mạng lớn. Đảm bảo rằng máy chủ của bạn có đủ RAM và CPU để đáp ứng.

- Chọn đúng chế độ hoạt động: Tùy thuộc vào mục đích của bạn, hãy quyết định xem nên sử dụng chế độ IDS hay IPS. Chế độ IPS yêu cầu nhiều tài nguyên hơn nhưng có khả năng ngăn chặn các cuộc tấn công ngay lập tức.

- Cập nhật thường xuyên các rules: Đảm bảo rằng bạn luôn cập nhật các quy tắc mới nhất để tăng cường khả năng phát hiện và ngăn chặn các mối đe dọa.

Thu thập và phân loại lưu lượng mạng với Suricata

Cấu hình các chế độ bắt gói tin trong Suricata

Suricata có khả năng hoạt động ở nhiều chế độ khác nhau để thu thập dữ liệu mạng. Bạn có thể chọn giữa chế độ “af-packet” hoặc “pcap” để bắt đầu thu thập lưu lượng mạng. Mỗi chế độ có ưu nhược điểm riêng.

- Chế độ af-packet: Đây là chế độ tối ưu cho hiệu suất, cho phép Suricata xử lý lưu lượng trực tiếp từ mạng mà không cần phải tạo ra các tệp pcap. Tuy nhiên, bạn cần quyền truy cập root để có thể sử dụng chế độ này.

- Chế độ pcap: Chế độ này cho phép bạn thu thập dữ liệu từ các tệp pcap đã được ghi lại. Đây là một cách tuyệt vời để phân tích lưu lượng trước đó nhưng không phù hợp cho phân tích thời gian thực.

Phân loại và ghi nhật ký lưu lượng mạng

Một trong những tính năng quan trọng của Suricata là khả năng phân loại và ghi nhật ký lưu lượng mạng. Sau khi đã thiết lập xong, Suricata sẽ tự động xác định loại lưu lượng nào đang đi qua mạng của bạn và ghi lại thông tin này để phân tích sau này.

- Ghi nhật ký chi tiết: Suricata ghi lại không chỉ thông tin cơ bản về gói tin mà còn cả các thông tin sâu hơn như ứng dụng đang sử dụng, địa chỉ IP nguồn và đích, cùng với thời gian và kích thước gói.

- Phân loại giao thức: Suricata có khả năng phân loại nhiều loại giao thức khác nhau, từ HTTP đến DNS, giúp bạn hiểu rõ hơn về cách mà mạng của bạn đang hoạt động và xác định các kiểu lưu lượng đáng chú ý.

Phân tích hành vi protocol và ứng dụng

Sử dụng Deep Packet Inspection (DPI) trong Suricata

Deep Packet Inspection (DPI) là một trong những công nghệ chủ yếu mà Suricata sử dụng để phân tích nội dung của các gói tin. DPI cho phép Suricata không chỉ đọc header của gói mà còn xem xét payload bên trong.

- Nhận diện ứng dụng: Bằng cách sử dụng DPI, Suricata có khả năng nhận diện các ứng dụng mà không cần phải dựa vào port hay giao thức. Điều này giúp tăng tính chính xác trong việc phát hiện các mối đe dọa từ ứng dụng.

- Phân tích lưu lượng không mã hóa: Dù nhiều giao thức hiện nay đều sử dụng mã hóa, nhưng Suricata vẫn có thể phân tích lưu lượng không mã hóa để nhận diện các mối đe dọa tiềm tàng.

Nhận diện và phân loại các ứng dụng mạng

Suricata không chỉ phân tích lưu lượng mà còn có khả năng phân loại các ứng dụng mạng. Điều này cực kỳ hữu ích cho việc quản lý băng thông và bảo mật mạng.

- Quản lý băng thông: Bằng cách phân loại các ứng dụng, Suricata cho phép bạn xác định ứng dụng nào sử dụng nhiều băng thông nhất và đưa ra các biện pháp hạn chế nếu cần thiết.

- Bảo vệ an ninh: Việc nhận diện và phân loại ứng dụng giúp bạn phát hiện những ứng dụng không được phép hoặc có nguy cơ cao, từ đó ngăn chặn chúng trước khi gây hại cho mạng.

Phát hiện anomaly và hành vi bất thường

Cấu hình các ngưỡng cảnh báo cho hành vi bất thường

Suricata cho phép bạn cấu hình các ngưỡng cảnh báo để phát hiện các hành vi bất thường trong lưu lượng mạng. Điều này rất quan trọng trong việc quản lý rủi ro và bảo mật.

- Thiết lập ngưỡng: Bạn có thể xác định các ngưỡng dựa trên số lượng gói tin, kích thước gói hay tốc độ lưu lượng, từ đó xác định được khi nào một hành vi được coi là bất thường.

- Theo dõi liên tục: Suricata sẽ liên tục theo dõi lưu lượng mạng và gửi cảnh báo khi phát hiện bất kỳ hành vi nào vượt quá ngưỡng đã được thiết lập.

Áp dụng machine learning trong Suricata để phát hiện anomaly

Machine learning đang trở thành một xu hướng quan trọng trong lĩnh vực bảo mật mạng. Suricata có thể tích hợp với các thuật toán machine learning để cải thiện khả năng phát hiện hành vi bất thường.

- Phân tích dữ liệu lớn: Machine learning có thể giúp Suricata phân tích khối lượng lớn dữ liệu để tìm kiếm các mẫu hành vi không bình thường mà con người có thể bỏ lỡ.

- Tự học: Các mô hình machine learning có khả năng cải thiện theo thời gian, giúp Suricata trở nên ngày càng thông minh trong việc xác định các mối đe dọa mới và phức tạp.

Phân tích và ngăn chặn các cuộc tấn công mạng

Sử dụng Suricata rules để nhận diện các mẫu tấn công phổ biến

Suricata sử dụng một tập hợp các quy tắc (rules) để phát hiện các mẫu tấn công phổ biến. Những quy tắc này có thể được cấu hình để phù hợp với môi trường mạng của bạn.

- Quy tắc mặc định: Suricata đi kèm với một bộ quy tắc mặc định để phát hiện các tấn công phổ biến như SQL Injection, XSS và DoS. Bạn có thể sử dụng chúng ngay lập tức hoặc tùy chỉnh chúng cho riêng bạn.

- Cập nhật quy tắc: Để đảm bảo rằng hệ thống của bạn luôn được bảo vệ, hãy thường xuyên kiểm tra và cập nhật các quy tắc mới nhất từ cộng đồng.

Tạo và tùy chỉnh rules cho các vector tấn công mới

Ngoài việc sử dụng các quy tắc sẵn có, bạn cũng có thể tạo và tùy chỉnh các quy tắc của riêng mình.

- Phân tích lưu lượng: Bạn có thể phân tích lưu lượng mạng của tổ chức để xác định các mẫu tấn công mới hoặc hành vi đáng ngờ chưa được phát hiện.

- Tùy chỉnh thông báo: Tùy chỉnh các thông báo để phù hợp với quy trình làm việc của tổ chức bạn, từ đó nâng cao khả năng phản ứng nhanh chóng với các cuộc tấn công.

Visualization dữ liệu phân tích hành vi từ Suricata

Tích hợp Suricata với công cụ visualization như Kibana hoặc Grafana

Một trong những cách tốt nhất để trực quan hóa dữ liệu từ Suricata là tích hợp nó với các công cụ như Kibana hoặc Grafana. Những công cụ này giúp bạn tạo ra các dashboard sinh động và dễ dàng theo dõi.

- Kibana: Là một công cụ mạnh mẽ cho việc trực quan hóa dữ liệu Elasticsearch, Kibana cho phép bạn tạo ra các biểu đồ, bảng và dashboard linh hoạt để phân tích lưu lượng mạng.

- Grafana: Cũng giống như Kibana, Grafana hỗ trợ nhiều loại nguồn dữ liệu và cho phép bạn tạo ra các dashboard tương tác để theo dõi tình trạng bảo mật mạng.

Xây dựng dashboard hiệu quả cho phân tích hành vi mạng

Khi đã tích hợp với các công cụ visualization, việc xây dựng dashboard hiệu quả là rất quan trọng.

- Chọn dữ liệu phù hợp: Hãy chắc chắn rằng dashboard của bạn chỉ hiển thị những dữ liệu cần thiết. Việc quá tải thông tin có thể gây khó khăn trong việc phân tích.

- Theo dõi thời gian thực: Dashboard nên được cấu hình để cập nhật thông tin theo thời gian thực, giúp bạn nhanh chóng nhận diện các hành vi bất thường.

Tương quan dữ liệu Suricata với các nguồn thông tin bảo mật khác

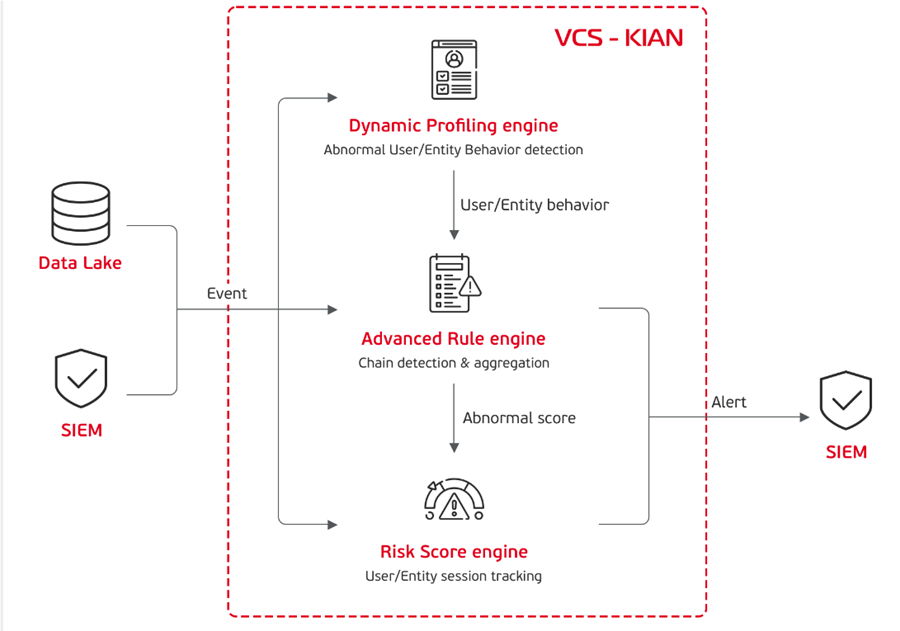

Kết hợp dữ liệu Suricata với SIEM systems

Suricata có thể được tích hợp với các hệ thống SIEM (Security Information and Event Management) để tổng hợp và phân tích dữ liệu bảo mật.

- Tổng hợp dữ liệu: Kết hợp dữ liệu từ Suricata với các nguồn dữ liệu khác giúp bạn có cái nhìn tổng quát về tình hình bảo mật trong tổ chức.

- Phân tích sâu hơn: SIEM systems sẽ giúp bạn phân tích sâu hơn về các sự kiện và hành vi mạng, từ đó đưa ra phản ứng kịp thời và hiệu quả hơn.

Tích hợp threat intelligence vào quá trình phân tích

Threat intelligence là một phần quan trọng trong bảo mật mạng. Bằng cách tích hợp threat intelligence vào Suricata, bạn có thể nâng cao khả năng phát hiện và phản ứng với các mối đe dọa.

- Cập nhật thông tin: Sử dụng threat intelligence để liên tục cập nhật thông tin về các mối đe dọa mới, từ đó điều chỉnh các quy tắc và ngưỡng cảnh báo.

- Phân tích mối đe dọa: Kết hợp dữ liệu Suricata với threat intelligence giúp bạn phân tích các mối đe dọa một cách toàn diện, từ đó đưa ra các biện pháp ngăn chặn hiệu quả.

Các lưu ý quan trọng khi sử dụng Suricata cho phân tích hành vi và lưu lượng mạng

Đảm bảo tuân thủ quy định về quyền riêng tư và bảo mật dữ liệu

Khi sử dụng Suricata để phân tích lưu lượng mạng, việc tuân thủ các quy định về quyền riêng tư và bảo mật dữ liệu là cực kỳ quan trọng. Điều này không chỉ giúp bạn tránh khỏi những rắc rối pháp lý mà còn bảo vệ danh tiếng tổ chức.

- Chính sách bảo mật: Đảm bảo rằng tổ chức của bạn có chính sách bảo mật rõ ràng, trong đó nêu rõ cách thức và lý do bạn thu thập dữ liệu lưu lượng mạng.

- Đào tạo nhân viên: Đào tạo nhân viên về quyền riêng tư và bảo mật dữ liệu, giúp họ hiểu rõ hơn về trách nhiệm của mình khi sử dụng các công cụ như Suricata.

Xử lý các false positives trong quá trình phân tích

Một trong những thách thức lớn nhất khi sử dụng Suricata là xử lý các false positives, tức là những cảnh báo sai lệch không liên quan đến các mối đe dọa thực tế.

- Tinh chỉnh quy tắc: Để giảm thiểu false positives, bạn cần thường xuyên tinh chỉnh và tối ưu hóa các quy tắc của mình, nhằm tăng cường khả năng phát hiện chính xác.

- Phân tích thủ công: Trong một số trường hợp, việc phân tích thủ công các cảnh báo có thể cần thiết để xác định xem chúng có thực sự là các mối đe dọa hay không.

Xu hướng tương lai trong phân tích hành vi và lưu lượng mạng với Suricata

Ứng dụng AI và machine learning nâng cao trong Suricata

Với sự phát triển nhanh chóng của AI và machine learning, Suricata có thể tiếp tục nâng cao khả năng phân tích hành vi và lưu lượng mạng.

- Tăng cường tự động hóa: Sử dụng machine learning để tự động hóa quy trình phát hiện các mối đe dọa, từ đó giảm thiểu thời gian phản ứng.

- Phân tích dự đoán: AI có thể giúp Suricata phân tích dữ liệu lịch sử để dự đoán các hành vi bất thường, từ đó đề xuất các biện pháp phòng ngừa.

Phân tích hành vi trên môi trường cloud và containerized

Với sự chuyển mình sang môi trường cloud và container, Suricata cần phải thích nghi để có thể phân tích hành vi trong những môi trường này.

- Bảo mật trong môi trường cloud: Suricata có thể cung cấp các giải pháp bảo mật cho các ứng dụng chạy trên nền tảng cloud, từ đó giúp các tổ chức bảo vệ dữ liệu của mình.

- Phân tích hành vi trong containers: Cùng với sự phát triển của công nghệ container, Suricata cần phải có khả năng phân tích lưu lượng trong các môi trường containerized, từ đó đảm bảo rằng các mối đe dọa không bị bỏ sót.

Câu hỏi thường gặp về phân tích hành vi và lưu lượng mạng với Suricata

Suricata có thể phân tích được bao nhiêu loại protocol và ứng dụng mạng?

Suricata có khả năng phân tích hàng trăm loại giao thức và ứng dụng mạng khác nhau, từ các giao thức phổ biến như HTTP, FTP, DNS cho tới những giao thức ít được biết đến hơn. Điều này giúp nâng cao khả năng phát hiện và phân tích hành vi trong mạng.

Làm thế nào để Suricata phân biệt được hành vi bình thường và bất thường trên mạng?

Suricata sử dụng các quy tắc và ngưỡng cảnh báo để xác định hành vi nào được coi là bình thường và hành vi nào là bất thường. Bằng cách theo dõi và phân tích lưu lượng mạng theo thời gian, Suricata có thể nhận diện các hành vi khác biệt so với mẫu bình thường.

Suricata có thể phân tích hành vi mạng trong môi trường mã hóa end-to-end không?

Suricata có thể gặp khó khăn trong việc phân tích các lưu lượng mã hóa end-to-end, nhưng vẫn có thể hoạt động hiệu quả trên các giao thức không mã hóa hoặc các giao thức sử dụng chứng chỉ mà Suricata có thể xác thực.

Làm cách nào để giảm thiểu false positives trong quá trình phân tích với Suricata?

Để giảm thiểu false positives, bạn có thể tinh chỉnh các quy tắc của mình, đào tạo máy học để cải thiện khả năng phát hiện và thực hiện phân tích thủ công để xác định các cảnh báo thực sự nghiêm trọng.

Suricata có ưu điểm gì so với các công cụ phân tích hành vi và lưu lượng mạng khác?

Ưu điểm của Suricata nằm ở khả năng mã nguồn mở, tính linh hoạt, và khả năng tích hợp sâu với các công cụ khác. Điều này giúp nó trở thành sự lựa chọn tuyệt vời cho những tổ chức muốn phát triển một hệ thống bảo mật mạng tùy chỉnh.

Kết luận

Suricata là một công cụ mạnh mẽ trong việc phân tích hành vi và lưu lượng mạng. Với khả năng phát hiện xâm nhập, ghi nhật ký chi tiết, và tích hợp với nhiều công cụ khác, Suricata giúp các tổ chức bảo vệ mạng của mình một cách hiệu quả. Tuy nhiên, việc cấu hình và tối ưu hóa Suricata là cần thiết để đạt được hiệu quả tối đa. Hy vọng rằng bài viết này đã cung cấp cho bạn những hiểu biết sâu sắc và hữu ích về cách sử dụng Suricata trong phân tích hành vi và lưu lượng mạng.

Xem thêm tại đây